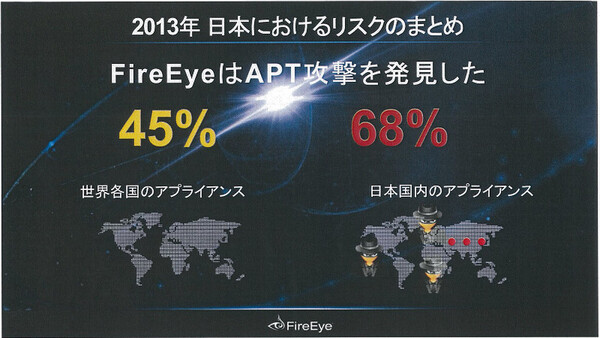

企業や国の機関などに対するAPT攻撃(高度で持続的な標的型攻撃)の脅威が注目を集めている。ファイア・アイによると、同社のセキュリティアプライアンスがAPT攻撃を発見した割合は世界平均で45%であるのに対し、日本国内では68%に達しているという。

来日した米ファイア・アイの製品担当上級バイスプレジデント、マニッシュ・グプタ(Manish Gupta)氏に、APT攻撃の現状やその対抗策、同社製品の優位性などを聞いた。

もはや日本でも他人事ではないAPT攻撃の脅威

――日本では世界平均より高い割合でAPT攻撃が発見されているとのことですが、それは日本の企業や組織が狙われているということでしょうか。

日本はこれまでよりも攻撃ターゲットになっていると考えられる。製造業やハイテク産業など、日本の企業は多くのIP(知的財産)を保有しており、また新たに生み出している。したがって、ターゲットになっているとしても驚くべきことではない。

ファイア・アイでは、現在160の“APTキャンペーン”を追跡している。たとえばある攻撃者が金融業界を狙い、次に類似の手法でハイテク業界に攻撃をしかけ、さらにヘルス業界にターゲットを移すといったことがある。これを我々は1つの“キャンペーン”と認知して、動向を追跡している。

サイバー攻撃の支援者は企業だったり、国家だったりとさまざまだ。たとえば、攻撃者が外国の企業から知的財産を盗みだし、それを自国に持ち帰って産業の競争力向上に役立てるといったことも行われていると考える。

――APT攻撃について、最近の技術トレンドはどういったものでしょうか。

攻撃がよりステルス型になり、複雑化もしてきているため、発見しづらくなっている。

現在の複雑化したAPT攻撃は、幾つかの段階に分けて実行される。まず第一段階として多く行われるのが、Eメールを使ったスピアフィッシング(特定のターゲットのみにしかける攻撃)だ。ここに攻撃サイトのURLや不正なPDFファイルなどを添付し、うまくだましてクリックさせ、HTMLやJavaの攻撃コードを読み込ませる。このコードを「エクスプロイト」と呼ぶ。

エクスプロイトが実行されてマルウェア本体がダウンロードされ、PCが感染してしまえば、感染したPCと攻撃者のC&Cサーバ(コマンド&コントロールサーバ)との間で通信が始まり、この通信路を使ってPCから情報を盗み出したり、追加のマルウェアを送りつけたり、企業内のほかのPCにも感染を広げたりすることができるようになる。

最近では感染PCとC&Cサーバとの通信路が暗号化され、通信内容が解読不能であるケースも多い。そうなってしまうと、セキュリティ製品での検知は非常に難しくなる。そのため、第一段階のエクスプロイト配布の段階で、きちんと攻撃を検知しておかなければならない。

ファイア・アイでもその問題を重要視しており、Webトラフィックの監視製品だけでなく、連係動作するEメールの監視製品も提供している。

競合製品のサンドボックス技術との違い

――最近では、他社の次世代ファイアウォール(NGFW)製品でも「サンドボックス技術」を採用したものがあります。ファイア・アイの技術との違いはどこにあるのでしょうか。

まず、すでにサンドボックス技術を回避する攻撃も観測されているという点がある。一方で、ファイア・アイの「MVX(Multi-Vector Virtual Execution)エンジン」ではセキュリティが強化されたハイパーバイザを使用している。

また先ほども述べたとおり、現在のAPT攻撃では最初の段階、エクスプロイトの段階で攻撃を発見することが重要となっている。NGFWの多くはWebトラフィックのみを監視しており、そこでのサンドボックスはマルウェア検知にのみ使われている。その段階ですでに通信内容が暗号化されていれば、検知するのは極めて困難だ。

製品だけでなく人的サービスを提供

――今回発表されたOculus(オキュラス、関連記事)は、これまでのアプライアンス製品に加えて、専門家によるサービスも提供するというものです。現在の高度かつ複雑な攻撃に対しては、やはり人間がかかわって対処しなければならないのでしょうか。

これまで顧客からは、高度な攻撃に対抗できるような優秀なセキュリティ人材が見つからないという声が多く上がっていた。APT攻撃がよりターゲットを絞り込み、ステルス型になり、複雑化している現状で、それに対処できる人材を探すのは、実際になかなか難しい。

顧客側にそうした人材が確保できなくても、ファイア・アイの側からAPT攻撃に対する継続的な防御を提供し、セキュリティを担保するのがOculusというサービスだ。APT攻撃に関する深いナレッジを提供することで、攻撃を事前に検知するという意味でも役立つと考えている。