8チームが腕を競ったセキュリティコンテスト「Hardening One Remix」

インシデントが次々に襲う悪夢の日、ECサイトを守り切れるか?

2013年07月29日 09時00分更新

対応にチームの特色が出た競技当日

競技当日(Hardening Day)、お昼にはYahoo! Japanの復興支援プロジェクト「復興デパートメント」より石巻爆速復興弁当が配られた。また、3時頃にはおやつも用意された。豪華なお弁当の内容に、張り詰めた緊張が解きほぐされるシーンも見受けられたが、中には没頭し過ぎてお弁当を食べ忘れ、夕飯用に持ち帰るメンバーもいた。

競技開始直後、各チームはまず割り当てられたピン枠探しと、踏み台のサポート端末への接続に追われた。

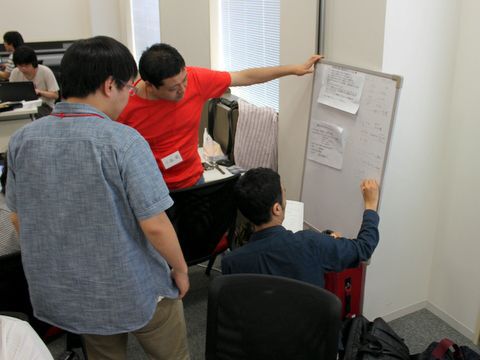

そんなざわめきの中でピン枠と名刺交換をしていたチームGTGTは、車に機材を詰め込み大阪から夜を徹して移動、「東京に着くまでがハードニング…」とふらふらになりながらの参戦だった。それでも、競技時は運用ルールを確認しながらホワイトボードで役割分担を整理、ユーザーからの問い合わせに対して社長へのエスカレーションできちんと対応するなど、マネージャークラスらしい丁寧な作業を積み重ねていった。

運用ルールや進め方を慎重に確認するチームGTGT

同様に、紙にネットワーク構成図を描き、インシデントや未実施の作業を付せんで整理するなど「目で情報を入れることを意識した」と話すのが、チームbitter oneだ。リーダーが陣頭指揮を執り、てきぱきと各サーバーやミドルウェア、アプリケーションのパスワード変更を指示。また、異常の早期検出ができるよう、「普段の業務環境で有効だと感じるソリューションを持ち込み、運用環境を再現しよう」と考え、アンチウイルスソフトやIPSを持ち込んだ。結果、標的型攻撃メールの迅速な検知と対応を実現するなど、高い効果が得られたという。

初期フェーズは紙と付せんで情報共有したチームbitter one

そんな彼らの対応力と判断力、さらには競技環境の予期せぬ設定障害のダブル効果で窮地に追い込まれたのが、チームWhityだ。競技環境の設定障害により、bitter oneがWhityの踏み台に接続できてしまっていたのだ。しかも、bitter oneがデフォルトパスワードの変更などをスピーディーに実行したことで、Whityがアクセスできるのはあっという間に1台のみに。競技の一環と思っていたWhityは「聞きしに勝る厳しさ」に戦慄したと振り返る。

競技側から障害が伝えられ、修正後の12時半過ぎ、Whityはようやくスタートラインに立った。その後、CTF経験者のピン枠とともに攻撃者視点の対策を展開。目視によるトラフィック監視、rebootコマンドのリネームによるシステムのリブート対策のほか、ログからkuromame6がWebアプリケーションのセキュリティ評価ツール「Nikto」を使っていることが分かるとすぐにインストール、「相手が見えるものをこちらでも見えるようにした」など、独自の観点で追撃を開始した。

遅れを取り戻すために作戦会議するWhity

Whityの隣テーブルにいたチーム333では、実業務でも上司に当たる統括リーダーが口頭で指示を飛ばしていた。「当初はIRCサーバーを立てて情報共有していたが、対応に集中するあまり利用されなくなり、結局このスタイルに落ち着いた」。一時、ファイアウォールのiptablesを管理していた担当者がメンテナンス用ログインですら入れなくしてしまうほど強固なものに書き換えてしまい、困惑する場面もあった。その際に、リーダーはファイアウォールなしのノーガード戦法に切り替える英断(?)を下した。指示と判断を統一することで、メンバーは各自作業に集中できたようだ。

リーダーが真ん中でコマンド&コントロールするチーム333

(次ページ、こんなに違う各チームの対応)