前回ではパロアルト「PAシリーズ」のメカニズムを詳説した。最終回のパートでは、画面を用いてPAシリーズの目玉機能である「見える化」を体感してみよう。

外部からの攻撃だけではなく

ユーザーの利用動向もガラス張り

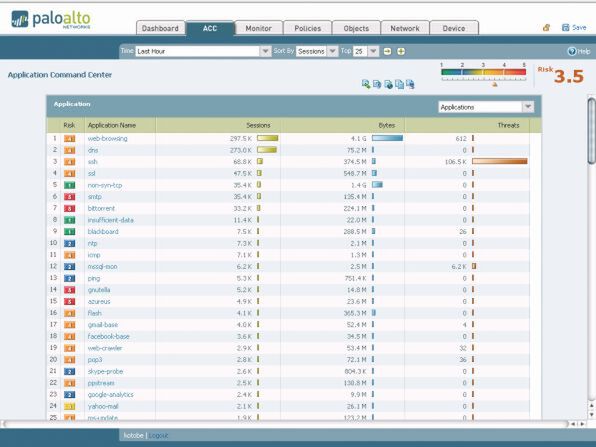

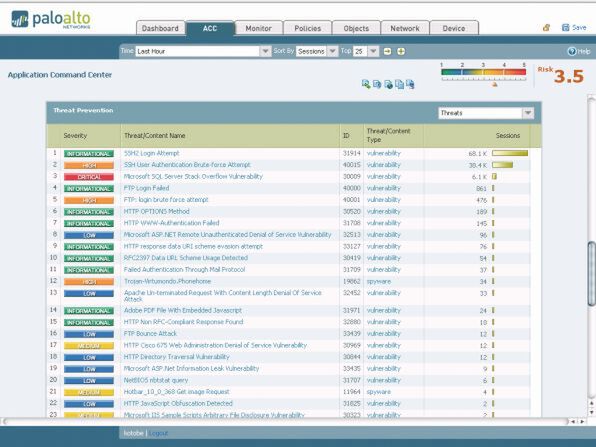

PAシリーズは、Ajaxを用いた洗練されたWeb UIを持っている。ここには機器の状態を一望する「Dashboard」やログを一覧する「Monitor」、セキュリティポリシーを設定する「Policies」などのタブが用意されているが、アプリケーションやユーザーの見える化を利用するには「ACC(Application Command Center)」というタブをクリックする(画面1)。

ACCでは「Application」「URL Filtering」「Threat Prevention」「Data Filtering」などのリストが用意されており、デフォルトではランキング形式でトップ25位までが一覧表示されている。15分、1時間、1日といった単位でスコープを変えられる。

また、右上には5段階でリスクが表示されているが、これは機器で検出された各アプリケーションに付与されたリスクを平均したものだ。5がもっとも危険で、この値が極端に変化した場合は、流れているアプリケーションが変わったことを意味し、攻撃や情報漏えいのリスクが高まっていると捉えられる。

一番上に表示されるのがApplicationのリストで、PAシリーズが捉えたアプリケーションがリスク、セッション数、転送容量、脅威などとともにグラフ化されている。画面1を見れば、1位がWebブラウジング、2位がDNS、3位がSSHであることが一目でわかる。特徴的なのは、同じポートを用いる異なるWebアプリケーションがApp-IDのエンジンでは正確に識別されて表示されるという点だ。たとえば「webbrowsing」だけでなく、「gmail-base」「flash」「facebook-base」「web-crawler」「yahoo-mail」などが異なるアプリケーションとして見えているのがわかるだろう。

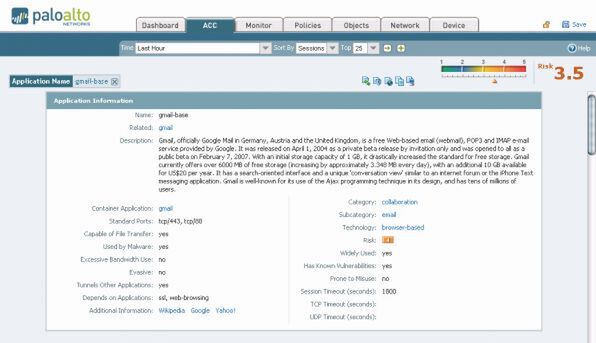

管理者はこのリストを見るだけで、どのようなアプリケーションが流れているか一目で把握することができ、その中でもリスクの高いP2Pアプリケーション(Gnutella、Bittorrent、Azureus)が数多く使われていることが認識可能だ。また、SSHのように他のアプリケーションをトンネリングするアプリケーションもここで検出できる。会社のセキュリティポリシーに違反しているのであればすぐに遮断すべきだろう。 もちろん名前だけではアプリケーションの中身がわからない場合もある。この際は、「Application Name」をクリックし、詳細を調べるとよい(画面2)。

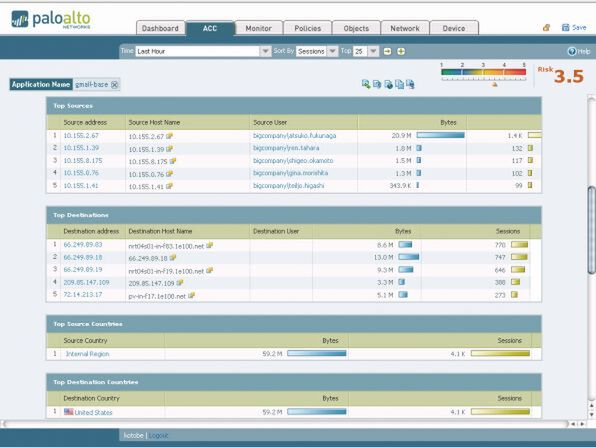

たとえば、「gmail-base」をクリックすれば、Gmailで利用するポートやカテゴリはもちろん、ファイルを運べるかどうか、普及度合い、利用帯域、脆弱性の状態、マルウェアからの利用度合い、トンネルとしての利用可否などパロアルトが分析したアプリケーションの詳細情報が表示される。 さらにアプリケーション詳細画面を下にスクロールして「Source」という部分を見ると、gmail-baseを利用している送信元アドレスの一覧が表示される(画面3)。

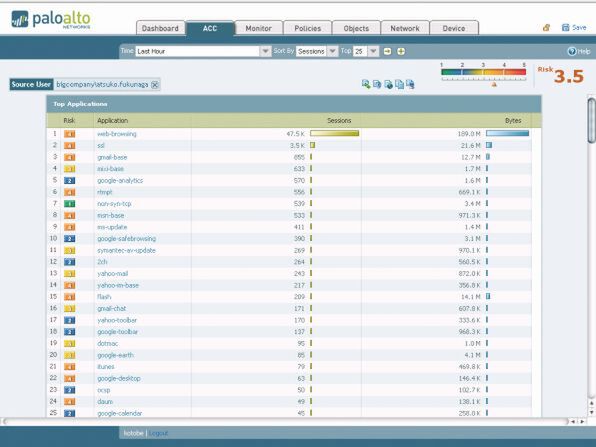

特筆すべきは、送信元としてIPアドレスだけではなく、User-IDの機能により、ユーザー名まで表示できる点だ。リストからユーザー名をクリックすれば、そのユーザーが利用しているアプリケーションの一覧が表示されるので、画面のようにmixiや2ちゃんねるなど他にどのようなアプリケーションを利用しているか、どのサイトを閲覧しているか、どの国のサイトに訪問しているかといった状況もたちどころにリスト化できる(画面4)。単に外部からの攻撃だけではなく、ユーザーの動向まで完璧にガラス張りになるわけだ。

PAシリーズのACCではこのApplicationから利用状況を調べるのが一番手っ取り早いが、ユーザーが訪れたサイトをカテゴリごとに一覧化したURL Filtering、脅威ごとにソートしたThreat Prevention(画面5)、転送されたファイルやデータを並べたData Filteringなどのグラフも用意されている。

Threat Preventionを調べれば、脅威に対する防御方法がわかるし、Data Filteringを見れば、ネットワークを流れているファイルタイプがチェックできる。条件に応じた多面的な分析を簡単に行なえるのが、ACCの大きな特徴といえるだろう。 さらにACCの隣にあるMonitorタブをクリックすれば、取得した1つ1つのトラフィックログを表示するので、それを元にしたトラフィックや脅威の詳細もチェックできる。過去からの現状までのトラフィックや攻撃などの推移をチェックする「AppScope」(画面6)やどの国から攻撃を受けているかなどを世界地図で表示する「Threat Map」(画面7)などのビューも用意されており、利用状況や攻撃、脅威などの情報が一元的に得られる。

Monitorタブでは、このほか40種類以上のレポート出力も可能になっている。これらのレポートはPDFやCSV形式で出力させることができ、またメールでPDFレポートを定期的に送信可能なので、毎日Web UIにアクセスせずとも、アプリケーションの利用動向や脅威の状態などを一目でチェックすることができる。

(次ページ、ファイアウォールだからこそポリシー設定だけでOK)

この連載の記事

-

第2回

デジタル

真の次世代ファイアウォールのメカニズムとは? -

第1回

デジタル

穴だらけのファイアウォールはもう要らない -

デジタル

パロアルトPAシリーズが実現する「最強の見える化」 - この連載の一覧へ