ファイアウォールだからこそ

ポリシー設定だけでOK

次にポリシーの設定について見ていこう。複数のセキュリティ機能を搭載するUTMの場合、ファイアウォール以外にIPS、アンチウイルス、Webフィルタリング、アンチスパムなど、それぞれに設定が必要になる。特にアプリケーション制御に関しては、IPSをベースする他のファイアウォール製品ではユーザーが任意に適用するアプリケーションのシグネチャを選択しなければならない。これに対して、PAシリーズは通常のファイアウォールと同じようにポリシーを設定していけばよく、他のファイアウォール製品のように見たいアプリケーションごとのシグネチャを追加する必要はない。

ポリシーを追加するPoliciesというタブでは、見慣れたSourceやDestinationといったタブの中に、UserやApplicationといった項目が見える(画面8)。つまり、これがまさにUser-IDやApp-IDの項目で、既存のファイアウォールでは選択できなかった条件である。アドレスとポートの制御に加え、アプリケーションやユーザー、グループなどを組み合わせてアクセス制御ポリシーを作れるわけだ。

「Add」ボタンで「Application Browser」を起動すると、制御したいアプリケーションが選択できる(画面9)。アプリケーションはカテゴリ、サブカテゴリ、テクノロジー、リスク、特徴などで分類されているので、必要に応じて取捨選択すればよい。たとえば「P2Pやゲームアプリはすべて遮断」といった比較的大きなポリシーのほか、「メジャーなIMのうち、ファイル転送ができるもの以外は許可する」といった細かいポリシーまで設定できる。ユーザーやグループを選択すれば、営業部だけ、人事部だけといった絞り込みも可能だ。

あとはコンテンツスキャニング処理の動作を定義したプロファイルを適用すればよい。アンチウイルスを動かすのか、IPSを動かすのか、などはここで選択する。さらにオプションではポリシーを適用する時間帯の指定も行なえる。

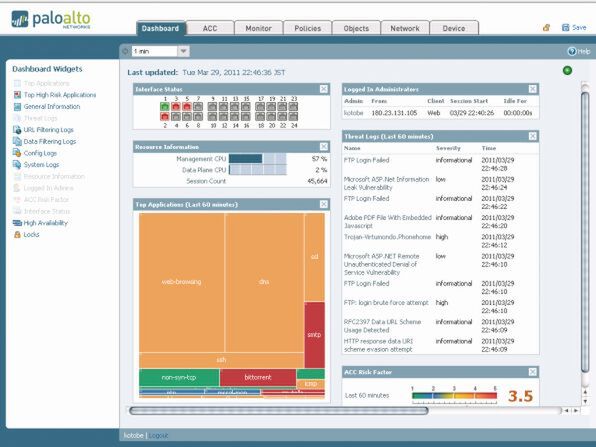

運用管理に関しては、トップ画面にあるDashboardが役立つ(画面10)。ここにはインターフェイスの状態やリソースの使用状況、リスクの高いアプリケーションのランキング、管理者の操作ログなどさまざまな情報を表示するウィジェッドが用意されており、自由に配置できる。

20Gbps FWのモデルも出た!

PAシリーズの強力ラインナップ

さて、PAシリーズの導入としては、処理能力が遅く、最新の攻撃に対応できない既存のファイアウォールやIPSのリプレースのほか、複数のセキュリティ機器を統合するといった形態が考えられる。ダイナミックルーティングの機能を持っているため、L3モードで導入できるほか、既存ネットワークのアドレス設計影響を与えないように導入するためのL2モード、L1レベルで完全透過型の導入ができるVirtualWireモード、さらにミラーポートを用いるTAPモードでの導入も可能だ。高いセキュリティを確保するのはもちろん、デバイス統合により運用の手間や保守のコストは確実に下げられるだろう。

では、実際どのような製品ラインナップが揃っているのか見てみよう(図7)。PAシリーズは、処理能力に応じてPA-500、PA-2000シリーズ、PA-4000シリーズが用意されている。特徴的なのは、いわゆるスモールビジネスやSMB向けのモデルが用意されていない点。セキュリティに対してセンシティブなエンタープライズや通信事業者、プロバイダーに対象を絞っているわけだ。

2011年の3月に発表された最新のPA-5000シリーズでは、ついに20Gbpsのファイアウォール、400万同時セッションという前人未踏のパフォーマンスを実現した。アプリケーションやユーザー、コンテンツの可視化などを完全に行なった状態で、このパフォーマンスを実現するのは並大抵のことではない。これを実現するために、PA-5000では2Uラックマウントの筐体に40以上のプロセッサー、30GBを越えるメモリなど潤沢なリソースを搭載している。次世代ファイアウォールの最高峰ともいえるフラグシップモデルである。

ファイアウォールという実績を持った技術や幅広く市民権を得つつあるUTMのアプローチに対し、あえてNoを叩きつけたパロアルトの意欲的な試みは多くのユーザーに受け入れられつつある。企業や自治体はもちろん、日本では数多くの国立大学が諸手を挙げてPAシリーズを導入している状況だ。導入に際しては、以下で紹介するAVR(Application Visibility and Risk Report)でアプリケーションのモニタリングを試すのがお勧めだ。

今年こそ死角のない可視化を実現する次世代ファイアウォールで、強固なセキュリティを実現しよう。

AVRでパロアルトの「見える化」を試してみませんか?

パロアルトネットワークスでは、ユーザー拠点にPAシリーズを設置し、流れているアプリケーションを調査するAVR(Application Visibility and Risk Report)というプログラムを無償で提供している。対象はPAシリーズの導入を検討しているIT管理者のみならず、そもそも自社のネットワークにどのようなアプリケーションが流れているか知りたい企業のIT管理者および経営層など。

具体的には、販売代理店のエンジニアによってユーザー拠点にPAシリーズが設置され、スイッチのミラーリングポートからトラフィックを収集する。約2週間、解析した結果をレポートとして作成する。レポートでは流れるアプリケーションを洗い出し、生産性、コンプライアンス、事業継続性、運用コスト、情報漏えいへの影響度の度合いを報告してくれる。

従業員のアプリケーションの利用状態を把握したい管理者は多いはずだ。さっそく以下のURLから申し込みを行なおう。

この連載の記事

-

第2回

デジタル

真の次世代ファイアウォールのメカニズムとは? -

第1回

デジタル

穴だらけのファイアウォールはもう要らない -

デジタル

パロアルトPAシリーズが実現する「最強の見える化」 - この連載の一覧へ