3月23日、ラックの研究機関であるコンピュータセキュリティ研究所(CSL)は、「サイバースパイ活動」(以下、APT: Advanced Persistent Threat)の国内被害実態を公開した。

これによると、国内では数年前より攻撃対象を絞った標的型(スピア型)メールの脅威が喚起されているが、海外では高度で継続的に行なわれる標的型攻撃「APT」がより深刻な問題として取り上げられているという。

APTは、人間の心理的な隙や行動のミスにつけ込んで個人が持つ秘密情報を摂取する「ソーシャルエンジニアリング」という手法を使い、同僚や重要顧客を装い攻撃を仕掛ける。

組織内部でしか知り得ない内部情報を用いるため、標的型メール攻撃を防ぐことは困難といわれる。これは1万人規模の企業の場合でも攻撃対象になる社員は25名程度と非常に小規模なため、攻撃の事実認識が遅れるためだという。

APTの具体的な被害事例は、現在ほとんど公開されず、その事実も知られていない。そのため、国内ではほとんど注目されていない。しかし、米国では、グーグルやアドビシステムズ、ジュニパーネットワークスなどのIT企業や政府機関が狙われ、ネット経由での技術情報などの漏えいや窃取の報告が上がっている。

従来のサイバー攻撃は、不特定多数への攻撃により隙のあるサイトを見つけ出し攻撃を仕掛ける傾向がある。一方、「APT」の場合は、より標的を絞った以下の3つの特徴を持っている。

- 特徴1

- 攻撃対象を業種、企業、部署、個人レベルで「特定」している

- 特徴2

- 攻撃対象の心理的な隙や行動ミスなどの盲点を突く様々な方法で、対象の個人情報を事前調査している

- 特徴3

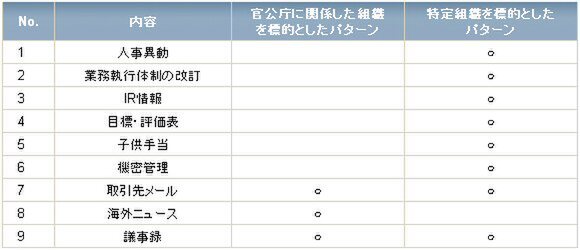

- 組織内部でしか知りえない情報を「おとり」(下表参照)に侵入を試みてくる

APTによって窃取された可能性のある機密情報は、「投資」に関連したものや、機器の設計なども含まれており、攻撃者が標的とした企業の技術情報などを含めて狙っていると推測できる。日本企業の強みである最先端の技術情報などの海外流出が懸念されるとしている。

また、先日発生した東北地方太平洋沖地震の大きな社会懸念を背景に、これを話題として悪用したAPTも確認されるなど、つねにAPTの動向には注意を払ってほしいと喚起している。