VPNの実現には、IPsecやPPTP、SSL、MPLSなどのさまざまなVPNプロトコルが非常に重要な役割を果たす。今回は各種VPNプロトコルの概要とポイントをチェックしていきたい。

IPsecによるLAN間接続VPN

インターネットはISPやキャリアなどの通信事業者が構築したネットワークが組み合わせられたものであり、全体の管理者は存在しない。そのため、経路のどこかで第三者に通信を盗聴されたり、改ざんされる可能性は否定できない。一般に公開されているWebサイトのデータを盗聴されても被害は少ないが、インターネットVPNでは社内ネットワーク内にある情報のやりとりにも使われるため、盗聴や改ざんへの対策は重要だ。そこでIPsecでは、盗聴対策として通信の暗号化、改ざん対策としてメッセージ認証による改ざん検出という仕組みを持っている。この両者を実現するIPsecの機能が「ESP(Encapsulating Security Payload)」だ。

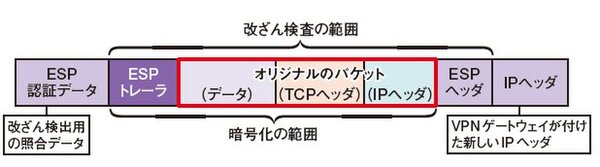

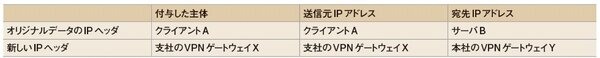

図1が、IPsecでESPを適用したパケットである。VPNゲートウェイによってオリジナルのパケットは暗号化され、改ざん検出用の認証データ(ESP 認証データ)が加えられる。その上で、対向のVPNゲートウェイでオリジナルパケットを復号するための情報などが入った「ESPパケット」と新しいIPヘッダが付与されている。新しいIPヘッダは、VPNゲートウェイが対向のVPNゲートウェイと通信するために使うものだ(図1)。

なお、オリジナルパケットの暗号化は、共通鍵暗号方式が使われる。暗号処理を数バイト単位で行なう都合上、IPパケットの長さを調整することがある。その部分が「ESPトレーラ」である。よってESPトレーラまでが暗号化の対象となる。

一方、メッセージ認証により改ざんの可能性を検査する範囲は、暗号化された部分とESPヘッダとなる。この部分をメッセージ認証処理方式に従って処理し、得られた検査用コードをESP認証データとして付加する。

受信側ではESPヘッダと暗号化された部分をメッセージ認証処理し、得られた結果と添付されてきたESP認証データを比較し、一致すれば改ざんがなかったと判断し、復号してオリジナルのパケットを取り出すのである。

IPsecでの通信の手順

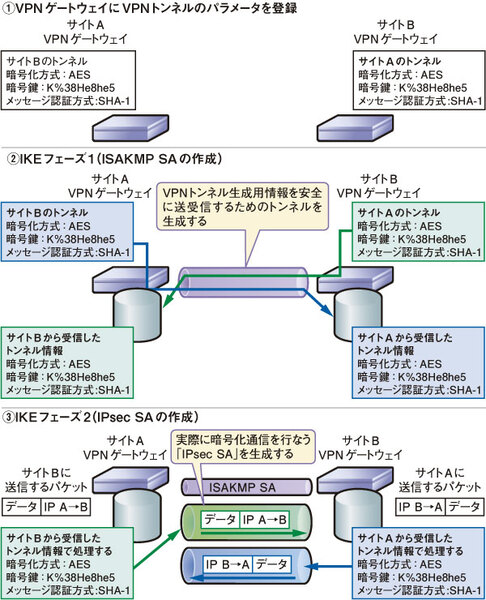

IPsecの特徴の1つに、データの暗号化に使う暗号化アルゴリズムや認証アルゴリズムをVPNゲートウェイのベンダーや管理者が選択できることが挙げられる。逆に見ると、VPNトンネルを作るには、アルゴリズムや暗号化に使う鍵といった情報を事前にVPNゲートウェイ間で交換する必要があるわけだ。この事前の情報交換の方法を標準化したプロトコルが「IKE(Internet Key Exchange)」である。

つまり、IPsecを使った通信では、①VPNゲートウェイ同士でIKEを行ない、②その情報を元に本番の通信を行なう、という二段構えとなる。さらに、IKE自体も2つのフェーズに分かれている。IPsecではどのような手順でVPNが構築されるのか、以上の関係をふまえながら解説していこう(図3)。

- パラメータの登録

- VPNゲートウェイに、暗号化アルゴリズムや暗号鍵、メッセージ認証方式といったパラメータを登録する。もちろん対向のVPNゲートウェイでも登録が必要だ

- IKEのフェーズ1

- 設定した情報を元に、VPNゲートウェイ間で暗号化された通信を開始する。この通信により「ISAKMP SA(Security Association)」が作られる。そして、このISAKMP SAを使って「実際の暗号化通信を行なうための情報」を交換する

- IKEのフェーズ2

- IKEで交換した情報を元に、「IPsec SA」が作られる。そして、このSAによって実際のデータの転送を行なうための暗号化通信を開始する

以上が、IPsecの通信の手順だ。ISAKMP SAは、VPNゲートウェイ間で1本作られるだけだが、IPsec SAは2本作られる。図3の例では、サイトAからサイトBへデータを送るトンネルと、サイトBからサイトAへデータを送るトンネルの2本となる。

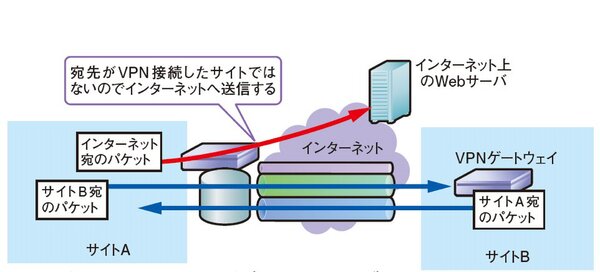

なお、VPNゲートウェイは、対向のネットワーク宛のパケットのみをトンネルに通す機能を持っている。つまり、インターネット上のWebサーバーやメールサーバ宛のパケットは、トンネルではなく直接インターネットに転送される(図4)。

そのため、インターネットVPN 用と一般のインターネットアクセス用とで、別々のインターネット接続サービスを用意する必要はない。もちろん、インターネットへのアクセスは本社経由のみというポリシーも可能だ。この場合は、インターネット宛のパケットもトンネルに転送されることになる。

(次ページ、リモートアクセスに便利なPPTP)

この連載の記事

-

第5回

TECH

通信事業者のVPNサービスを学ぶ -

第4回

TECH

VPNを実現するさまざまな製品 -

第3回

TECH

インターネットVPN構築を実践 -

第1回

TECH

VPNはなぜ必要になったのか? - この連載の一覧へ