ネットワークにつなぐ前の認証IEEE802.1X

Ethernetや無線LANのおかげで、簡単にコンピュータをネットワークに接続できるようになった。しかし、セキュリティの視点でみるとスイッチに接続してネットワークを利用しているユーザーが社員などの正規のユーザーであるという保証はない。多くの場合、ユーザー認証はネットワークに接続したあとで行なわれるからだ。

もし不正なユーザーが接続していた場合、パケットキャプチャを利用して、正規のアクセスIDやパスワードを盗聴し、なりすましてシステムにアクセスするということもあるかもしれない。するとコンピュータを社内LANに接続する前にユーザー認証を行ない、正規のユーザーのみ社内LANにアクセスできるようにしなければならない。

IEEE802.1X「Port-Based Network Access Control」はこのようなニーズに対応したセキュリティ技術である。ドキュメントタイトルにあるようにLANへのアクセスをスイッチのポートごとに制御するものである。

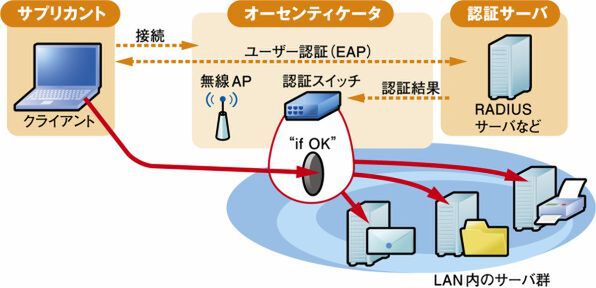

IEEE802.1X全体を見渡すと図6のようになる。IEEE802.1Xの仕様では、「サプリカント」と「オーセンティケータ」という2つの役割で説明されているが、認証サーバを独立させて3つの要素で考えるとわかりやすいだろう。

サプリカントは認証を受ける側、つまりユーザーのコンピュータを示す。オーセンティケータは、認証のやり取りを中継し、認証結果によってアクセス制御を行なう。ユーザー認証を行なう認証サーバにはRADIUSサーバなどが使われる。

IEEE802.1Xの認証プロトコル

IEEE802.1XはIEEEの標準規格だが、ユーザー認証に使われるプロトコルは、インターネット標準のEAP(Extensible Authentication Protocol、RFC3748)である。EAPはインターネットのアクセスポイントへのダイヤルアップなどに使われるPPPというプロトコルの仕組みを拡張したもので、PPPで使われるPAPやCHAPといった認証方法以外の認証方式に切り替えて使えるようにしたプロトコルである。

IEEE802.1XがEAPについて関連している部分はEAPOL(EAP Over LANs)で、EAPをカプセル化するプロトコルである。ユーザーと認証スイッチの間はこのEAPOLが使われ、認証スイッチと認証サーバ(RADIUSサーバ)間はRADIUSパケットにEAPを載せる。強いていうならEAP Over RADIUSとなる。

以下ではEAPを使うことで、どのようにユーザー認証が行なわれるのかを見てみよう。

ユーザー認証の流れ

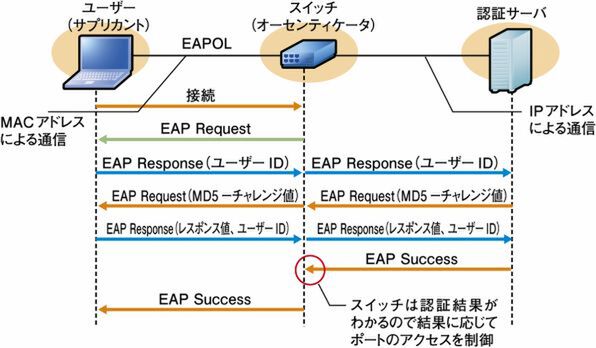

ユーザーのPCがLAN接続されると、スイッチからEAP Requestが送信される。これに対して、ユーザーは応答としてユーザーIDを返す。

この応答メッセージをスイッチは受信するが、スイッチで認証はせず、そのまま認証サーバへデータを送る。このときEAPOLによる通信となる。EAPOLを使うことのメリットはPCのIPアドレスの有無にかかわらず認証ができるということである。ユーザーはIPアドレスを自分で設定してアクセスできる場所を探すような不正アクセスの手段をまったく使えなくなる。

さて、認証サーバは改めてユーザー認証のためにEAP要求を送信する。スイッチでもEAP要求をユーザーに送っているので奇妙に見えるが、EAPパケットのメッセージは、要求(Request)、応答(Response)、成功(Success)、失敗(Failure)の4種類だけなので、改めて認証の応答を得るには要求を送ることになる。図7ではMD5とチャレンジ値を使った認証方法が選択されたようすを示している。このように認証サーバからのEAP要求には認証方法によって必要な情報が付加されるのだ。

ユーザーは認証サーバからの要求を受け取り、その応答を認証サーバに返す。一方、認証サーバはその応答を検査し認証結果をユーザーに返す。この認証のやり取りの間スイッチはEAPパケットを中継しているだけだ。しかし、最後にEAPパケットのメッセージを見ることで認証が成功したか失敗したかを簡単に判断することができ、ユーザーの接続したポートのアクセスを制御する。

ユーザー認証とVLANの組み合わせ

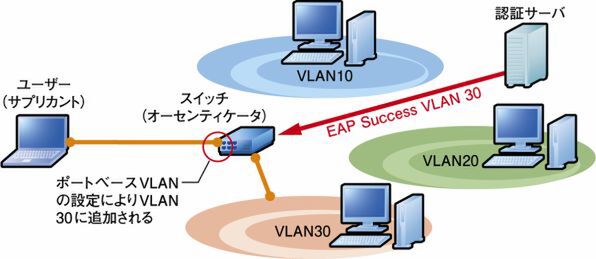

認証サーバのユーザー情報には所属するVLANの情報も設定できる。つまり認証成功時のメッセージにユーザーのVLAN情報を加えれば、認証スイッチにおいて単にポートアクセスの許可を与えるだけでなく、VLANを指定したアクセス許可を与えられるのである(図8)。

このようにユーザー認証とVLANを組み合わせて使うことにより、ユーザーがLANに接続する際に、VLANで分けられているほかの部署へアクセスすることはできなくなる。またポートベースVLANの管理も物理的なポートの数ではなく、実際に使う人のぶんだけ動的に割り当てられるので、スイッチのポートを効率よく利用できるという管理上のメリットも得られる。

この連載の記事

-

第5回

ネットワーク

銅線の限界に挑む10GBASE-Tの仕組みとは? -

第4回

ネットワーク

1GbpsのEthernetの実現手段を知ろう -

第3回

ネットワーク

Ethernetで通信をスムーズに行なう工夫とは? -

第2回

ネットワーク

Ethernetのフレーム構造を理解しよう -

第1回

ネットワーク

Ethernetはどのように誕生したの? -

ネットワーク

入門Ethernet<目次> - この連載の一覧へ