第2回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

セキュリティログの分析/可視化「FortiAnalyzer」と、高度なAIアシスタント「FortiAI」

“アラート疲れ”で担当者がサイバー攻撃を見落とす! どうやったら防げた?

提供: フォーティネット

■今回のセキュリティ事故:

中堅産業機器メーカーのD社では近年、DXを通じたビジネスモデル変革に取り組むと同時に、積極的なセキュリティ投資を行ってきた。経営陣もセキュリティ対策は“コストではなく投資”と前向きにとらえており、リモートワークの拡大、パブリッククラウド利用の促進といった新たな取り組みには、同時にセキュリティ強化も不可欠であると理解していた。

だが、そんな中でセキュリティ事故が起きた。セキュリティ担当者が、サイバー攻撃発生の兆候を知らせる緊急度の高いアラートを、丸一日以上にわたって見逃してしまったのだ。

その原因は、明らかにセキュリティ担当者の“アラート疲れ”だった。セキュリティ対策を強化するため、D社では次々と監視ツールを導入してきた。ただし、それぞれの監視ツールがアラートを上げるたびに、担当者は「対応の必要性や優先度の判断」を行うことになる。多数のツールが大量のアラートを上げる日々のなかで、担当者の監視と判断の作業が追いつかなくなっていた。

偶然にも、翌日に別のツールが上げたアラートから異常発生に気づき、それ以上の攻撃の進行は食い止めることができた。それでも、最初のアラートを見逃したことで、重大なインシデントにつながりかねない、危険な状況だったことは間違いない。……このセキュリティ事故はどうやったら防げたのだろうか?

セキュリティ運用の“アラート疲れ”問題、その原因は?

セキュリティ担当者のアラート疲れは、英語でも「(Security)Alert Fatigue」という言葉があるほど、世界中でセキュリティ運用(SecOps)における大きな問題とされてきた。

サイバー攻撃手法が高度化/複雑化したことで、かつてのように“セキュリティ製品まかせ”の対策運用では攻撃を防ぎきれなくなった。ここで求められるのが「人(担当者)による判断」だ。セキュリティ製品が検知したイベントを監視して、「何らかの対応が必要か」「対応優先度は高いか低いか」を短時間で判断していく。ときには緊急対応が必要なアラートも含まれるので、担当者は気が抜けない。

アラート疲れを引き起こす最大の要因は、サイバー攻撃の激化に伴う「アラート件数の増大」だ。アラートにルールベース(ポリシーベース)のフィルタをかけて、ある程度は負荷を軽減できたとしても、1日に数百件、数千件も発生するアラート(ここには誤検知も多く含まれる)を、担当者が一つひとつ確認し、対応の優先度を判断し続けるのは荷が重い。

複数のセキュリティ製品の間で情報が統合されていない「サイロ化」も要因だ。多様化するサイバー攻撃を追いかけるかたちで、企業はさまざまなセキュリティ製品を導入している。しかもセキュリティの対象が、オンプレミス環境だけでなくクラウド(マルチクラウド)環境にも拡大しており、そこにも製品を導入しなければならない。その結果、それぞれのセキュリティ製品からアラートが上がり、監視作業の負荷が何倍にもふくらむことになる。

そして「担当者に高度なセキュリティ知識とスキルが求められる」点も、アラート疲れの要因となる。そもそもシステムでは単純に処理できないセキュリティイベントの重要度を判断する作業であり、ときには複数のイベントをつなぎ合わせて「攻撃のコンテキスト(文脈)」を理解する場面も出てくる。高度なセキュリティ人材でなければ務まらないが、企業がそうした人材を確保することは簡単ではない。

こうしたアラート疲れの問題を軽減するために、多数のセキュリティ製品からセキュリティログを収集/統合し、重要度を整理したうえで可視化する「SIEM(Security Information and Event Management)」製品も存在する。ただし、このSIEMの運用においても「誤アラート(誤検知)を減らしつつ、重要なアラートは見逃さない」というポリシーのチューニング(感度調整)は難しく、やはり高度な専門知識を持った担当者が必要になる。

セキュリティログの収集と分析、自動化機能も備える「FortiAnalyzer」

本来、セキュリティ担当者が時間を割きたいのは、大量のアラートの監視や優先順位付けなどではなく、「重要度の高いサイバー攻撃への迅速な対処」や「セキュリティ戦略のさらなる強化」のはずだ。

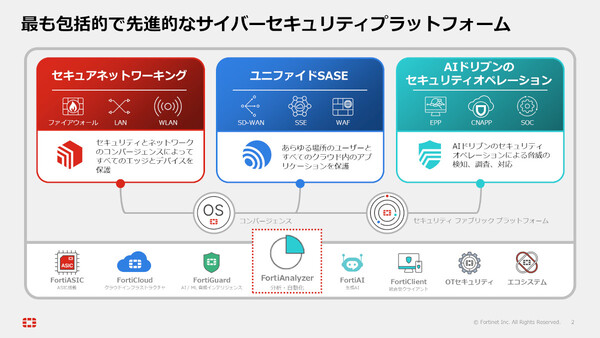

アラート疲れの問題を解消して、そうした本来のセキュリティ業務の推進を支援するのが、フォーティネットの「FortiAnalyzer」である。フォーティネットは、エンドポイントからネットワーク、クラウドまでを包括的に保護する「フォーティネットサイバーセキュリティプラットフォーム」を提唱している。FortiAnalyzerは、このプラットフォームの中核をなす製品だ。

具体的には、ファイアウォールの「FortiGate」を始めとする幅広いフォーティネット製品(およびサードパーティ製品)からセキュリティログを収集し、複数製品のログの相関分析や、一元的なビジュアライズ(可視化)を行って、サイバー脅威の現状をレポートしてくれる。ダッシュボードを見れば、自社がさらされているサイバー脅威の状況や対応の緊急度が直感的に分かり、効率的なセキュリティ運用が実現する。

もちろん、検出された脅威を深掘り調査することもできる。フォーティネットのリアルタイム脅威インテリジェンスサービス「FortiGuard」と統合されており、検出された脅威がどんなものなのか、リスクはどのくらい高いのか、自社がとるべき具体的な対応は、といった詳しい情報もすぐに入手できる。

より一層の運用効率化を図るために「自動化」の機能(SOC Automation)も備えている。APIやコネクタ経由で接続した他の製品と連携して、スクリプトやプレイブック(ワークフロー)で定義したアクションが自動実行できる。つまり、SIEMに加えてSOAR(Security Orchestration, Automation and Response)の機能も統合されているわけだ。

「FortiAI」も統合、会話形式で高度な分析、アクション提案も

このように、FortiAnalyzerはセキュリティ監視の高度化、運用の自動化と効率化を実現する幅広い機能と、直感的なインタフェースを備えており、セキュリティ担当者が本来の業務に専念できるよう支援してくれる。ただし、それでもなお、使いこなすためには専門的なセキュリティ知識やスキルが必要になるだろう。それほどまでにセキュリティ人材不足は深刻だ。

この問題の解決をサポートしてくれるのが、最新バージョンのFortiAnalyzerで追加された生成AIアシスタント機能の「FortiAI」だ。

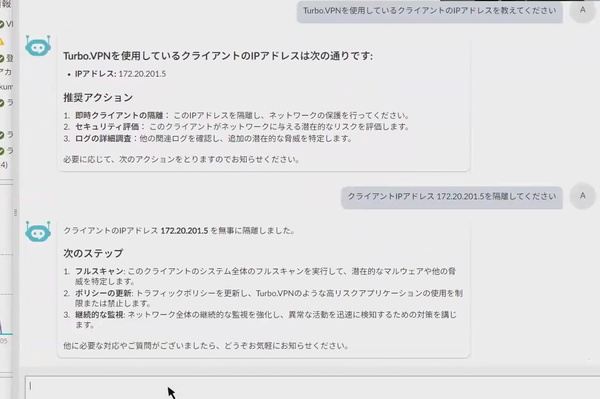

FortiAnalyzerに組み込まれたFortiAIを使えば、自然言語で質問や操作指示ができるので、より簡単に状況調査や脅威分析ができるようになる。そればかりか、FortiAIは「次に行うべきアクション」のガイダンスを行い、操作が必要な画面への遷移もサポートしてくれるので、脅威対応のノウハウや操作スキルを持たない運用者でも迅速な対応が可能になる。

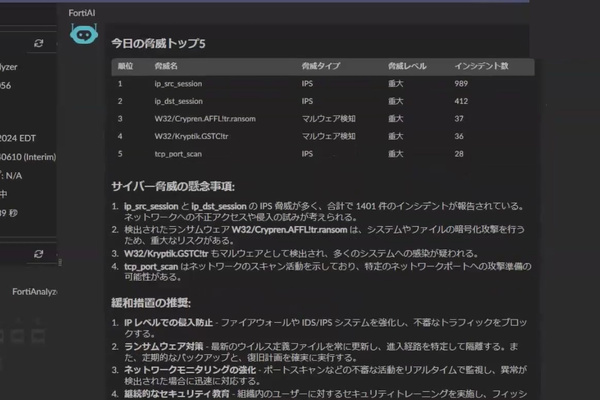

デモ画面より。FortiAIに「本日の脅威トップ5」のリストアップを依頼。さらに、脅威ログを抽出するイベントハンドラーをAIに生成させることもできる

■セキュリティ事故、その後日談:

セキュリティ事故の起きたD社経営層では、セキュリティ担当者の負荷軽減と本来業務への集中が必要だと判断し、FortiAnalyzerの導入を決定した。今後、運用の自動化やAIアシスタントによる業務補助も推進していくことを考えると、セキュリティ関連の情報は一カ所(ひとつのシステム)にまとまっていたほうが効率的だ。その“司令塔”として、FortiAnalyzerを活用していく方針である。

それに伴って、これまでマルチベンダーで構成してきたセキュリティ環境も、段階的にフォーティネットのプラットフォームへと集約していく方針を決めた。製品間の高度な連携機能を用いて、より信頼性が高く、運用負荷の低いセキュリティ環境を目指していく。

※この記事で紹介したストーリーはフィクションです。実在する組織や人物とは関係ありません。