「SASEを再定義する」バージョンアップ、機密情報保護など4つの顧客課題に対応

ゼロトラストのさらに先へ、パロアルト“Prisma SASE 3.0”の新たな狙いとは

2024年07月01日 07時00分更新

ブラウザ単体で情報漏洩事故を抑止する「Prisma Access Browser」

具体的な機能強化点については、同社 SASE事業本部 Business Principalの和田一寿氏が説明を行った。

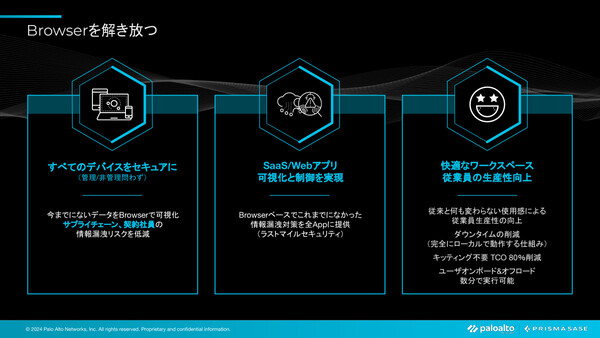

まず、ユーザーのセキュリティリテラシー不足によるセキュリティリスクの抑止については、新たにエンタープライズブラウザ「Prisma Access Browser」を提供する。これは、「Google Chrome」や「Microsoft Edge」と同じChromiumをベースとして、独自のセキュリティ機能を搭載した業務利用向けのWebブラウザだ。

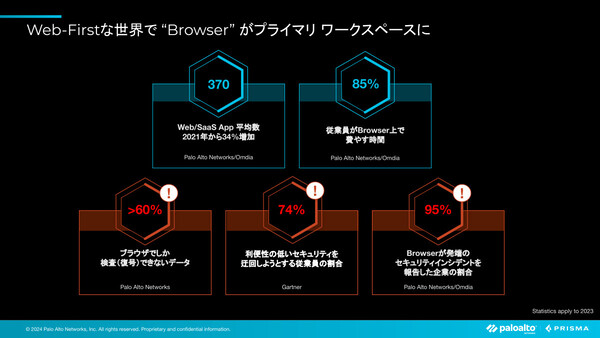

なぜパロアルトがブラウザを提供するのか。和田氏は、企業が数多くの業務でSaaSを導入しており、従業員のブラウザ作業時間が長くなっていることを指摘する。パロアルト自身でも、たとえばメールやカレンダー、営業管理、経費精算など、業務アプリ全体の85%をSaaSが占めるという。

そうした状況のなかで、セキュリティ保護の観点では「一般的になっている暗号化トラフィック(HTTPS)の内容はブラウザ段階でしか復号/検査できない」「利便性が悪いためにPCにインストールしたセキュリティを回避する従業員がいる」「ブラウザが発端となるセキュリティインシデントが増加している」といったリスクが浮上している。正当な業務利用は妨げることなく、こうしたセキュリティリスクにも対応するために、新たにPrisma Access Browserをラインアップしたという。

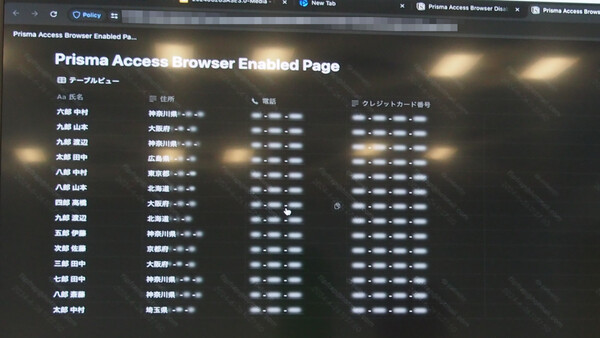

Prisma Access Browserは、単体でも動作するセキュリティ機能を備える。たとえば「ブラウザベースDLP」では、ユーザーやデバイスの場所、接続ネットワークなどに応じたポリシーで、顧客の個人情報や機密情報の表示を動的にマスクしたり、コピー/ダウンロード/アップロード/印刷/スクリーンショットを制御(禁止)したりすることが可能だ。ブラウザで処理するため、どんなSaaSを使う場合でも適用され、セキュリティリテラシーの低い従業員による情報漏洩リスクを低減する。

和田氏は、Prisma Access Browserはブラウザをインストールしてログインするだけでポリシーが適用される仕組みのため、自社がキッティングしていないPCを使うグループ会社や協力会社などのサプライチェーン、あるいはBYOD端末で働く期間契約のスタッフなどにも展開しやすい「簡単、手軽なソリューション」だと説明した。

なお、従業員がこうした制限を回避するためにほかのブラウザを使うことも考えられるが、「Okta」や「OneLogin」といったIDaaSの設定でPrisma Access Browserを使うよう強制したり、Prisma Access(SASE)と組み合わせてトラフィックを制御したりすることを提案できると説明した。

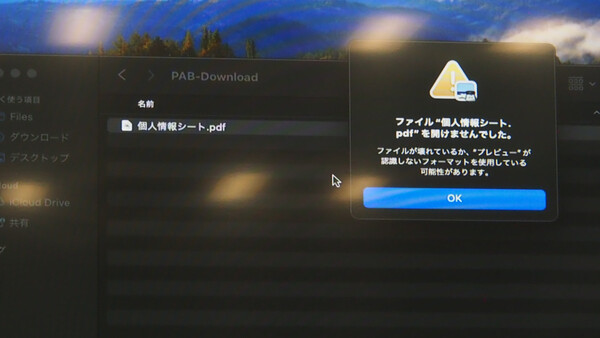

Prisma Access Browserの「ブラウザベースDLP」機能デモより。(左)管理者が設定したポリシーに基づき、顧客リストの住所や電話、クレジットカード番号を動的にマスキングする (右)ユーザー名や日時、メールアドレスの透かしを入れて、スマートフォンカメラによる画面撮影を抑止できる