2024年はファイアウォールやVPN装置への大規模攻撃が進行中、背景をWithSecureが解説

サイバー攻撃の主要な標的は電子メールから「エッジサービス」へ ―なぜ?

2024年06月20日 07時00分更新

悪用される脆弱性が急増、「攻撃者は積極的にエッジサービスを探索している」

それでは、エッジサービスにどのくらいの数の脆弱性が存在し、悪用されているのだろうか。この点についてロビンソン氏は、KEVカタログの公開件数を紹介した。

KEVとは、CISA(米国土安全保障省配下のサイバーセキュリティ機関)が公開している「既知の悪用された脆弱性(Known Exploited Vulnerability)」のリストである。脆弱性情報としてよく知られるCVE(Common Vulnerabilities and Exposures)との違いは、KEVは「実際に悪用されたことが確認済みの」脆弱性リストである点だ。

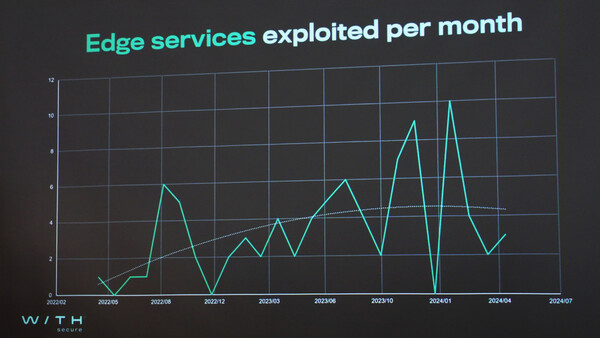

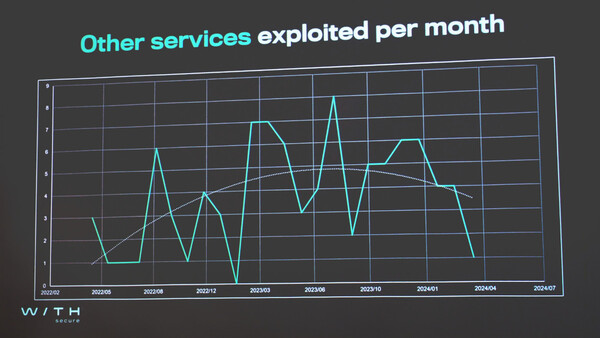

月ごとのKEV登録件数をまとめたところ、2023年後半以降、エッジサービスに関するKEVの登録数が急増していた。ロビンソン氏は「同じ期間に、その他のKEV登録数が減少傾向にあるのとは対照的だ」と指摘する。たしかに2024年の数字を見ると、エッジサービスおよびインフラのKEV登録件数が1カ月あたり前年比22%増加している一方で、それ以外の登録件数は56%減少している。

ちなみにセキュリティベンダーのBitSightが2023年に行った調査では、35%の企業でエッジサービスにKEV脆弱性が確認された。こうした脆弱性の修正には、平均で175日かかっているという。

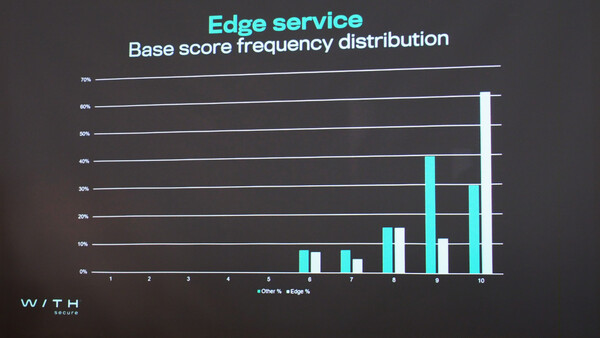

もうひとつ、エッジサービスの脆弱性はCVEベーススコア(個々の脆弱性の深刻度を1~10で示すもの)がその他に比べて高い傾向にある。2024年に公開されたCVEにおいて、エッジサービス以外の平均スコアが「8.9」だったのに対して、エッジサービスの平均スコアは「9.4」だった。

「過去2年間でKEVに登録されたエッジサービスのCVEベーススコアは、その他のスコアと比較して平均で11%深刻度が高かった。そのため、エッジサービスの脆弱性は攻撃者によって積極的に探索され、標的とされ、悪用されているのだ」

* * *

セッションのまとめとして、ロビンソン氏は「防御する側の企業は、まずアタックサーフェスに関する知識を持つ必要がある」とコメントし、その知識に基づいた迅速かつ効果的な対応を進めてほしいと呼びかけた。

なおロビンソン氏が紹介した、エッジサービスの大規模エクスプロイトに関する調査結果は、調査レポート(英文)のかたちでダウンロードできる。