オンプレミス+マルチクラウド環境の暗号化を一括管理できる「CipherTrust Data Security Platform」

暗号化は情報保護の“最終防衛線”、DXやAIに取り組む今こそ真剣に課題を考える

提供: キヤノンマーケティングジャパン

たとえデータが盗み出されても、その内部にある「情報」までは盗めない(読み出せない)――。それを実現する暗号化技術は、情報保護における“最終防衛ライン”と言われる。

情報漏えい事件が多発する中で、保存データの暗号化はより重要視されるようになっている。クレジットカード情報や個人情報、企業の機密情報など、暗号化の対象とすべき情報が各種法令や業界ガイドライン、社内ルールで定められるケースも増えた。

しかしその一方で、DXやAI、IoTといった、大量データの保有と活用を前提とするトレンドが活発化しており、データを保存/活用する場所もオンプレミスからクラウドへと大きくシフトしつつある。こうした変化に伴って、データ暗号化には新たな課題も生まれている。生成AI活用の本格化など、ビジネスにおけるデータ活用がこれからさらに進めば、その課題はさらに重いものになってくるだろう。

今回は、保存データの暗号化をめぐる現在の動向と新たな課題、そしてその課題解決を実現する統合データセキュリティプラットフォーム「CipherTrust Data Security Platform(以下、CDSP)」の特長について、同製品を販売するキヤノンマーケティングジャパン(キヤノンMJ)とキヤノンITソリューションズ(キヤノンITS)の担当者に聞いた。

CDSPの製品企画を担当するキヤノンマーケティングジャパン セキュリティソリューション企画本部 セキュリティソリューション企画部 セキュリティソリューション企画第三課 主管スタッフの阿部邦之氏、プリセールスSEを担当するキヤノンITソリューションズ サイバーセキュリティ技術開発本部 技術部 技術支援課の太田高明氏

保存データへの暗号化ニーズが「これから」さらに高まる理由

これまでデータベースやファイルサーバー、ストレージなどに格納したデータの暗号化は、情報保護関連の法令や業界ルールの整備に牽引されるかたちで企業に導入されてきた。

阿部氏によると、国内でのCDSPの導入が最初に盛り上がったのは金融業界だった。クレジットカード決済の増加を背景として、2018年ごろから決済代行事業者を中心に、トークナイゼーション※注の機能モジュールを備えるCDSPへの引き合いが増えたという。

※注:トークナイゼーション(トークン化)は、カード番号や氏名などの機密情報を、同じ文字数の一意かつランダムな文字列に書き換えることで保護する手法。カード業界向けのセキュリティ標準であるPCI DSSでは、カード番号をトークナイゼーションで保護しながら扱うよう求めている。

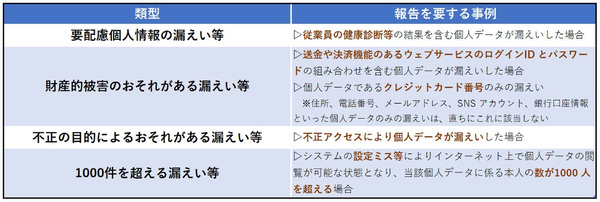

そのほかの業界では、2022年4月の個人情報保護法の改正(施行)が、暗号化導入の大きなきっかけになったという。

この法改正によって、重大な個人情報の漏えいが発生した場合の報告や本人通知が「義務」となり、漏えい発生時に受けるインパクトが非常に大きくなった。ただし、漏えいしたデータが「高度な暗号化」(詳しくは後述)で保護されていれば、報告/通知義務が免除される。そこで、その要件を満たせるCDSPへの引き合いが増えたのだという。

そして現在では、大規模な情報漏えい事件/事故の発生も、暗号化の導入を促す要因になっている。たとえば最近のランサムウェア攻撃では、脅迫手段がシステム/データの破壊から「盗み出した機密情報の暴露」へと変化した。また、内部犯行(従業員)による顧客データベースや機密情報の持ち出し事件も多発している。暗号化による情報保護はここでも有効だ。

さて、「これまで」の暗号化ニーズは上述のようなものだったが、「これから」はどうなるのだろうか。阿部氏は特に、データの保存場所がクラウドへと移行していく動きが、これからの暗号化ニーズの広がりを牽引するだろうと予測する。

多くの業務アプリケーションがクラウド上に移行したことで、業務データの発生源や保存場所もクラウド上に移っている。さらに製造業の研究開発データなど、オンプレミスのストレージではまかないきれない規模のデータをクラウドストレージで保存するケースも増えている。基幹システムはオンプレミスにあるが、そこからエクスポートした大規模データの分析は、高速なクラウドサービス(クラウドDWHなど)を利用するといった、ハイブリッドな利用モデルも一般的になった。

いずれの場合もクラウド上のデータを適切に保護する必要があるが、クラウドの「責任共有モデル」ではIaaSからSaaSまですべて、データ保護はユーザー企業側の責任となっている。そこでデータ保護の対策を行うために、暗号化へのニーズも高まると考えられるわけだ。

マルチクラウド利用が浸透した結果、暗号鍵の管理が複雑化

暗号化へのニーズが高まる一方で、管理上の新たな課題も生まれることになると阿部氏は指摘する。

「たとえば暗号化の対象がデータベース1、2台であれば、データベース製品が備える暗号化機能を使って管理するのも容易でしょう。しかし、それが10台、20台……と増え、加えてファイルサーバーやストレージも暗号化したいとなってくると、管理が非常に煩雑化します」(阿部氏)

管理が煩雑化する大きな原因は「暗号鍵管理」だ。暗号化の対象ごとに暗号鍵を生成、保管する必要があるが、暗号鍵管理システムは通常、個々の製品ごとに用意されている。つまりデータベース用の鍵管理システム、ファイルサーバー用の鍵管理システム……と、異なる管理システムが乱立することになる。

別の例として、太田氏は「マルチクラウド」環境を挙げる。すでに多くの企業が複数のクラウド(マルチクラウド)を利用しているが、クラウドプロバイダー各社が用意する暗号鍵システムは、それぞれのプロバイダー専用のものだ。つまりこちらでも、クラウドごとに異なる鍵管理システムを使って個別に管理することになる。管理が煩雑になるだけでなく、管理漏れが生じるおそれもある。

「CDSPの開発元であるタレス(Thales)の2023年調査によると、回答者の79%がマルチクラウドを利用していました。そして、クラウドに保存しているデータの40%以上が機密データに分類されていますが、そのうち暗号化されているものは平均で45%に過ぎません。さらに、すべての暗号鍵をクラウド環境で管理していると回答したのは、調査対象者のわずか14%です。暗号化による保護が進んでいないこうした結果は、マルチクラウド環境の複雑さも一因になっていると考えられないでしょうか」(太田氏)

あらゆる暗号鍵を一元管理できる「CipherTrust Data Security Platform」

こうした課題を解決できるのが、キヤノンMJとキヤノンITSが国内販売するCipherTrust Data Security Platform(CDSP)だ。

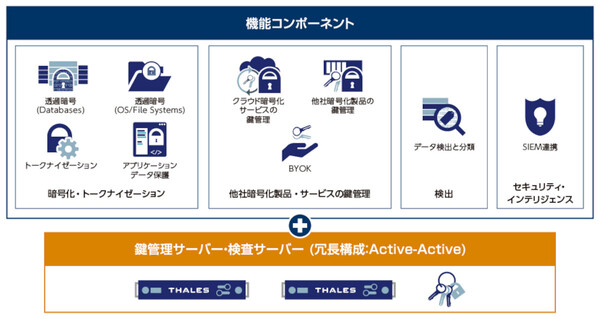

CDSPは、すべての暗号鍵をセキュアに一元管理する「鍵管理サーバー」と、透過暗号やトークナイゼーション、クラウド暗号化サービスの鍵管理、個人情報やカード番号などを含むデータの検出(ディスカバリ)といった用途ごとの「機能コンポーネント」の組み合わせで構成される、データ保護のための統合プラットフォームである。

さまざまな暗号化対象の鍵は、鍵管理サーバーで一元管理される。この鍵管理サーバーは物理アプライアンス、または仮想アプライアンスとして提供され、オンプレミスとパブリッククラウド(Amazon Web Services、Microsoft Azure、Google Cloudなど)に配置することができる。

これにより、たとえばマルチクラウド環境において、オンプレミスに配置した管理サーバーで複数のクラウドの暗号鍵を一元管理することが可能だ。多数の暗号鍵をまとめて管理できるため、鍵のライフサイクル管理業務が大幅に簡素化される。

さらに、先に触れた個人情報保護法における「高度な暗号化」の要件では「暗号化データと暗号鍵の分離保管」がポイントとなるが、それも簡単に実現する。

自社の鍵管理サーバーで生成した暗号鍵(ユーザー管理のキー)をパブリッククラウドにインポートして暗号化に使う「BYOK(Bring Your Own Key)」、暗号鍵の管理をすべて自社で行う「HYOK(Hold Your Own Key)」にも対応している。高度なセキュリティを必要とする場合、クラウドプロバイダー側で生成、管理される暗号鍵を使うよりも、より信頼性が高い暗号化環境が実現するわけだ。

この鍵管理サーバーは監査ログを収集する機能も備えている。いつ、誰が、どのデータに暗号鍵を使ってアクセスしたかの記録が確実に残るため、企業内部からの不正アクセス抑止、不正なデータ持ち出しの抑止に効果があるだろう。

暗号化をスモールスタートして段階的に適用範囲を拡大できる

CDSPの機能コンポーネントは、暗号化対象に応じて必要なものだけを導入すればよい。そのため、スモールスタートで導入して、徐々にCDSPの適用範囲を拡大していくことが可能だ。実際に「CDSPを導入いただいたお客さまの3分の1程度は、導入後に適用対象を拡大されています」(阿部氏)という。

なお、データベースの機能コンポーネントは「透過暗号」の仕組みを提供するため、既存のシステムをほとんど修正することなく、短期間で導入できる点も特長だ。太田氏は、構築作業は通常、数日程度で終えられると話す。

この透過暗号に関して、顧客からは「パフォーマンスの高さ」が評価されているという。

「暗号化製品の導入をお考えのお客さまはパフォーマンスを気にされますが、CDSPはそのパフォーマンスが高く、体感では差を感じないほどです。あるお客さまでは毎月、1000万件を超える会員データを全件チェックする処理を走らせていますが、CDSPならば暗号化/復号の処理をはさんでも一晩で終わることが確認できたので、ご採用いただきました」(阿部氏)

透過暗号のオプションである「Live Data Transformation(LDT)」も評価が高いという。たとえば鍵交換(リキー)処理が必要な場合、通常ならばいったん全データを復号し、新しい鍵で再暗号化する作業が必要となるため、長時間のダウンタイムが発生する。しかしLDTを使えば、この処理がバックグラウンドで行われ、「ゼロダウンタイム」で鍵交換を行うことができる。シンプルかつ安全な鍵ライフサイクル管理が可能だ。

* * *

DX、IoT、AI……といった現在の企業ITトレンドに共通するのは、データは新たな価値の源泉=「資産」であるという視点だ。資産である以上、積極的な活用を図る一方で、適切な保護対策を行うことも欠かせない。新たな法律やルールの整備も含めて、これからはさらに幅広い業種と企業で、データの暗号化による情報保護の動きが加速していくことになるのは間違いないだろう。

そうした動きを止めないためにも、暗号化環境をしっかりと管理できる仕組みづくりは重要である。スモールスタートで始めながらも、機能コンポーネントの追加だけで暗号化対象を拡大していくことのできるCDSPは、長期的なトータルコストもふまえて検討すべき製品だ。DXやAIの取り組みを成功させるための「前向きな投資」として、このプラットフォームの導入を考えてみてはいかがだろうか。

この記事の編集者は以下の記事もオススメしています

-

デジタル

ハイブリッドクラウドではデータをどう守ればよいのか -

デジタル

トロイの木馬に感染したらどうする? 私たちにできる対処法とは -

デジタル

Moziボットネットが突如停止 悪名を止めたのは誰なのか? -

デジタル

複雑なルールはNG 組織における正しいパスワード運用とは -

デジタル

病院やインフラも被害に。ランサムウェアの業種別事例と対策 -

デジタル

グローバル企業の94%が危機に直面!? APIのリスクと対策 -

デジタル

2023年12月のマルウェア検出数状況 メール添付ファイルは注意 -

デジタル

ロボット掃除機 便利だけどデータも集めているリスク -

デジタル

PPAPもう止めた? 利用のリスクと代替案を解説