Black Hat USA 2023 & DEF CON 31レポート

「Black Hat USA」で講演、IoT分野の脅威インテリジェンス収集と組み込みセキュリティ機能を紹介

出荷後もIoT/スマート家電をセキュアに保つには? パナソニックの取り組み

2023年09月07日 08時00分更新

パナソニック ホールディングス 主幹技師の大澤祐樹氏、同社主任技師の樋口悟氏。米ラスベガスで開催されたセキュリティカンファレンス「Black Hat USA 2023」で、製品出荷後のIoT製品セキュリティをテーマとした講演「A manufacturer's post-shipment approach to fend-off IoT malware in home appliances」を行った

■課題が山積しているIoT/スマート家電のセキュリティ対策

私たちの生活にすっかり馴染んだIoT/スマート家電。外出先からスマホでエアコンや照明をつけたり、カメラにつないで留守番中のペットの様子をチェックしたり、スマートメーターで電気消費量を見ながら節電計画を立てたりと、さまざまなシーンでちょっとした便利を提供してくれる。

だが、インターネットにつながる以上はサイバー攻撃のリスクを覚悟しなければならない。これまでも数多くのセキュリティリサーチャーが、トイレや電球、電子ロック、テレビ、コーヒーマシン、冷蔵庫といったスマート家電の脆弱性を指摘し、セキュリティ対策の重要性を訴えてきた。

では実際に、IoT製品にはどのくらいサイバー攻撃のリスクがあるのか。パナソニックの大澤祐樹氏と樋口悟氏は、セキュリティカンファレンス「Black Hat USA 2023」の講演において、NICT(情報通信研究機構)の「NICTERプロジェクト」がまとめた観測レポートを紹介した。

同レポートによると、2022年に観測された5226億の攻撃パケットのうち、およそ3分の1がIoT製品を狙った通信だった。IoTマルウェアも増加および巧妙化する傾向にあり、パナソニックが観測したものの中には、難読化されたモジュールを複数回に分割してダウンロードし、痕跡を残さないようメモリ上で実行するなど、検知を回避する仕組みを備えるものもあったという。

大澤氏、樋口氏が講演の主題としたのが「製品出荷後のセキュリティレベルの維持」だ。スマート冷蔵庫のようなIoT製品でも、購入後、消費者は定期的にファームウェアアップデートをしてくれるのか。さらに販売/サポート期間が終了した製品の安全性はどう考えるべきか。そもそもハードウェア上の制約が大きなIoT家電に高度なセキュリティ機能を実装できるのか。その場合のコストは製品価格に転嫁するのか。――考えるべきことは山ほどある。

だが、そうした議論はもう先延ばしにできない段階に来ている。EUでは、コンシューマー向けIoT製品におけるセキュリティ基準(ETSI EN 303 645規格)への準拠が義務化された。アメリカでも今年7月にIoT製品のサイバーセキュリティ認証/ラベル表示プログラム「U.S. Cyber Trust Mark」が発表され、2024年末までの実用化を目指して動き出している。日本でも経済産業省を中心に、スマート家電を含むIoT製品に対するセキュリティ適合性評価制度の構築に関する議論が進んでいる。いずれはIoT家電においても、価格や機能だけでなくセキュリティ対策レベルが購入条件のひとつになるだろう。

■製品のセキュリティ強度を高める「ASTIRA」、自己防御モジュールの「THREIM」

こうした動向に先駆けて、IoT家電のセキュリティ対策に取り組んできたのがパナソニックだ。同社は2010年のPSIRT(Product Security Incident Response Team)設置をはじめとして、家電を含む製品のセキュリティリスク低減と商品力の強化に注力してきた。その成果のひとつに、製品出荷後のセキュリティレベル維持を独自開発ツール/システム「ASTIRA(アスティラ)」と「THREIM(スレイム)」だ。

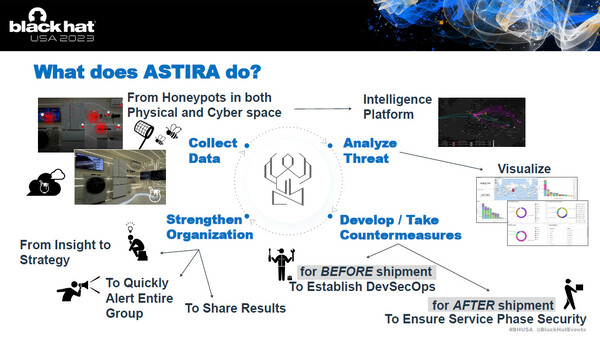

ASTIRAは、ハニーポット(IoT製品実機と仮想環境の両方)をおとりに攻撃情報を収集し、MITTRE ATT&CKフレームワークをベースに分析し、組織およびIoT製品のセキュリティ施策の強化に役立てるためのセキュリティプロジェクトだ。仏教の守護神“阿修羅(ASURA)”のUを、Threat Intelligence(脅威インテリジェンス)のTIに置き換えた造語で、「3つの頭、6つの目、6本の腕を持つ阿修羅のごとく、膨大なデータを収集してサイバー脅威と戦う決意を込めた」と樋口氏は説明する。

ASTIRAが始動したのは、2017年のこと。これまで観測した総攻撃数は22億を超え、10万以上のマルウェアを検出。うちIoTマルウェアは3万2000強が検出されたという。検出されたマルウェアは、ハニーポットに使われるIoT製品(開発途中の試作品も含まれる)の実機と仮想環境のサンドボックス内で実行し、挙動を詳しく分析する。たとえば実機ハニーポットに対する攻撃では、99%が偵察と初期アクセスが占める一方で、ファイル共有機能を公開したままという脆弱性をめざとく見つけて、実行ファイルを仕込むといった「一歩踏み込んだ脅威活動も観測された」と樋口氏は説明する。

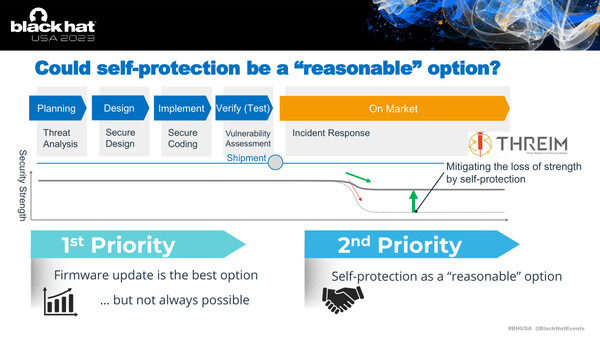

ASTIRAで得られた分析結果は、製品計画フェーズでは脅威分析に、製品開発フェーズではセキュリティテストに、検証フェーズではリスクアセスメントに、市場投入後はプロアクティブなインシデントレスポンスにと、製品ライフサイクル全体で活用される。「出荷前の段階でいかに製品の信頼性と効率性を高めて、出荷後のセキュリティ強度の低下を抑えることが、ASTIRAの目標だ」(樋口氏)。

一方のTHREIM(THreat REsilience & Immunity Module)は、IoT製品に組み込むアンチマルウェア機能だ。脆弱性が公開されてから数日でマルウェアが作成、世に放たれる現状において、ファームウェア適用までの無防備な期間はリスクでしかない。その間をしのぐのが、THREIMの目的である。「IoTの限りあるリソースを意識し、軽量かつハードウェア動作への影響を最小限に抑えてあるのもポイントのひとつ」(大澤氏)。

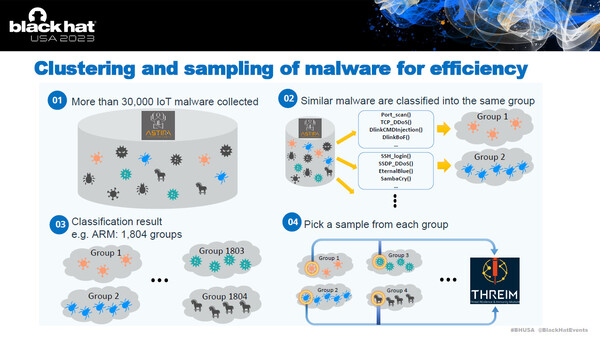

THREIMの性能テストでは、ASTIRAで検出した約3万のIoTマルウェアサンプルを利用した。ただし、テスト対象は隔離環境に置かれた実機が基本で(C2サーバーとの接続といった挙動の検証用に仮想環境も別途用意)、約3万件すべてを実行して、1件の検証完了ごとに機器を初期化するとなると、たとえテストを自動化しても時間がかかりすぎて、効率も悪い。

そこで、約3万件のマルウェアサンプルをCPUアーキテクチャごとに分類。さらに機能などに応じてグループ化し、各グループからサンプルを1つ選択して、THREIMを有効にした実機で正しく検知できるかを確認する検証方法を編み出した。

検証の結果、たとえばARMアーキテクチャでは約1800のマルウェアサンプルに対して、最大86.1%の高い検知率をたたき出すことに成功した。「IoT機器のリソース消費を最小限に抑え、動作にほぼ影響のない状態でこの検知率を出せたことは大きい」。大澤氏はこの結果に満足感を示す。

■“妥当な”落としどころを探すためのヒント

こうしたセキュリティ機能の実装は、IoT家電を開発する事業部や事業会社の協力なしでは成功しない。「製品自体を深く理解していないと、本来の動作に干渉しない形でセキュリティ機能を組み込むことはできない」(大澤氏)。

協力を仰ぐに当たって、大澤氏たちは開発者を含む製品関係者をハニーポット用のIoT機器などを展示するショールームに招待し、IoT家電へのサイバー攻撃を「体験」してもらった。そのうえで何が起きているかを丁寧に説明し、当事者意識を養うと同時に信頼関係の構築に尽力したという。

「現在は複数の事業部と協力体制を組むことができているが、温度差はある。反応が良いところは話をした翌年度から実装に向けて動いてくれたが、『開発コストはもちろん、開発の優先度をかっちり絞り込んで進めている手前、すぐには組み込めない』と言われることもある」(大澤氏)

それでもメーカー自身がセキュリティ施策や機能開発、実装に取り組むのは理由があると大澤氏は言う。1つは、IoT家電を出す以上、開発フェーズで「自己防御機能」を実装するのは必須であること。2つめは、セキュリティ機能を実装するには機微な開発情報を開示する必要があるが、組織内部であればそのリスクを回避、管理できるから。そして何よりも、IoT家電のセキュリティ基準を業界全体で考え、自分たちで適切に統制できるようにしていきたいからだと説明する。

そこで、大澤氏らが提案するのは「妥当な」セキュリティ対策だ。

「まずは、セキュリティファームウェアを更新できる機構を組み込むこと。そのうえで、消費者自身が更新しない可能性もあることをふまえて、メーカーにとっても消費者にとっても妥当と受け入れられる対策を自ら考え、盛り込むこと。弊社にとってそれは自己防御機能を実装することであり、THREIMを開発した意義もそこにある」(大澤氏)

セキュリティベンダーに丸投げするのではなく、メーカー自らがセキュリティの最適解を探ることを「妥当」と表現した大澤氏たち。だが、そうした判断も会社や組織の体力や成長ステージによって異なり、期待されるセキュリティレベルを達成しない可能性もあるだろう。

「『自ら考えてほしい』などとかっこよく言ってみたものの、実は我々も模索中だ」。講演後に質問したところ、大澤氏からはそんな返事が返ってきた。

「洗濯機や冷蔵庫などのIoT家電は、医療機器や自動車ほどクリティカルな安全性が求められるわけではないし、そもそもIoT家電に対するセキュリティ基準がまだない。だからといって、ノータッチというわけにもいかない。消費者がこれなら安全だと思えて、メーカーも説明責任を果たせるようなラインを見つけること。今後はこの課題を業界全体で考え、さまざまなメーカーとも意見交換しながら、何が“妥当”かを議論していきたい」。そう述べた大澤氏は、共通のセキュリティプラットフォームの構築やTHREIMの活用など、企業規模や体制に応じた協力の輪を広げていきたいと期待を語った。

また、樋口氏は「“妥当”の見極めが難しいのであれば、IoT製品にどのようなセキュリティリスクがあるのか、どんなインシデントが発生しているのか、自社製品にはどんなリスクがあるのかを調べることから始めるのはどうか」と提案する。「JPCERT/CCなどが公開しているIoT関連のガイドラインを参考に読むことも、最初の一歩になる。一度足を突っ込んでみないと考えも進まないので、まずは知るところから始めるのをお勧めする」(樋口氏)。