脆弱なIoTシステムの設置にはご用心、「Black Hat USA 2021」講演レポート【後編】

「カプセルホテルのIoTをハッキング」…その後の対策は? 現地調査してみた

2022年04月01日 08時00分更新

※ 本稿は2021年09月24日に掲載した「カプセルホテルのIoTをハッキング、うるさい隣人をだまらせる方法(「Black Hat USA 2021」講演レポート【前編】)」の後編記事です。前編記事も合わせてお読みください。

脆弱性報告を受けて、本当にセキュアになったのか?

2021年8月某日深夜、眠い目をこすりながら「Black Hat USA 2021」の講演をオンライン聴講していた著者は、気になる講演を見つけた。それは仏セキュリティ企業LEXFOのセキュリティコンサルタント、キャスパー氏(ハンドルネーム)が、あるカプセルホテルに滞在した際に、IoTデバイスの仕様上の問題やホテル側の実装上の問題を発見し、すべての部屋の照明などを操作できてしまうリスクを指摘するものだった(講演の詳細は前編記事を参照いただきたい)。

キャスパー氏はカプセルホテルのある国名やホテル名は明言しなかったが、講演中に紹介されたデモ動画や写真から、東京都内ほか国内の複数箇所に展開する、とあるカプセルホテルであることはすぐに判明した。テクノロジーを楽しい体験に変えるソリューションが大好きな筆者は興味を持ち、記事化を前提に下調べを開始。ほどなくある疑問にぶつかった。

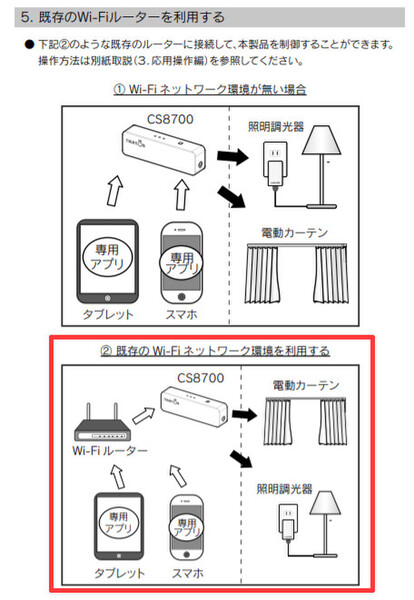

そのホテルでは、宿泊者はチェックイン時に「iPod touch」を手渡され、専用アプリを使ってカプセル内の照明やファン、ベッドのリクライニングなどを操作できるという。キャスパー氏が2019年に調査したときは、Nasnos社製のWi-Fiコントローラー「CS8700」がアクセスポイントモードで動作しており、そこにiPod touchがクライアントとしてWi-Fi接続していた。講演の中でキャスパー氏は、そのWi-Fi接続の暗号化方式が簡単に解読できる「WEP」であったことを指摘していた。

気になったのはその後の対策だ。キャスパー氏はホテルに連絡をとり、ホテル側からは「新しいアーキテクチャを採用したほか、暗号化方式をWPAに変更するなどの対応を行ったと連絡があった」と述べていた。しかし……本当にセキュアになったのだろうか?

筆者はまず「WiGLE※注」を使って、同ホテル近辺のWi-Fi情報をチェックした。すると、2018年および2019年に登録されたデータの中に「Nasnos-CS8700_○○」というSSIDが見つかった。暗号化方式が「WEP」になっているので、キャスパー氏が語った内容と一致する。

※注:WiGLEは、ユーザーが任意で登録した世界各国のWi-Fiスポットのデータベース。ブロードキャストしている情報(SSID、暗号方式、MACアドレスなど)が確認できる。

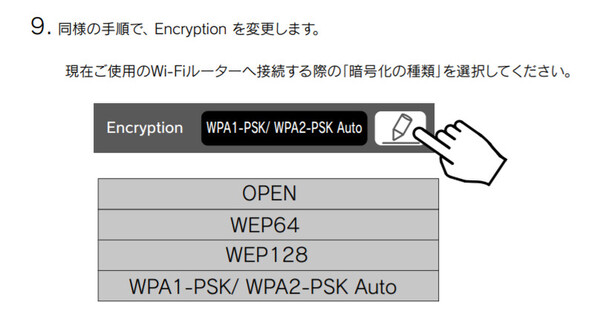

CS8700の製品マニュアルを見ると、設定できるWi-Fi暗号化の種類は「OPEN(暗号化なし)」「WEP64」「WEP128」「WPA1-PSK/WPA2-PSK Auto」の4つだ。キャスパー氏の発言どおりだとすると、同ホテルはWEP64またはWEP128だったものを、報告を受けてWPAとWPA2の混合モードに設定変更したと推測される。

ただし、混合モードは「WPAまたはWPA2のいずれかで」接続することを許可するモードだ。WPAは、WEPの脆弱性が多数発見されたことから、より強度の高い新方式を提供する前の暫定的なものとして2002年に発表された規格だ。どちらでも接続できる自動モードで運用している場合、脆弱なWPA方式のみでしか接続できないよう設定された端末を用意すれば、アクセスポイントは自動的にWPA方式で接続してしまう。

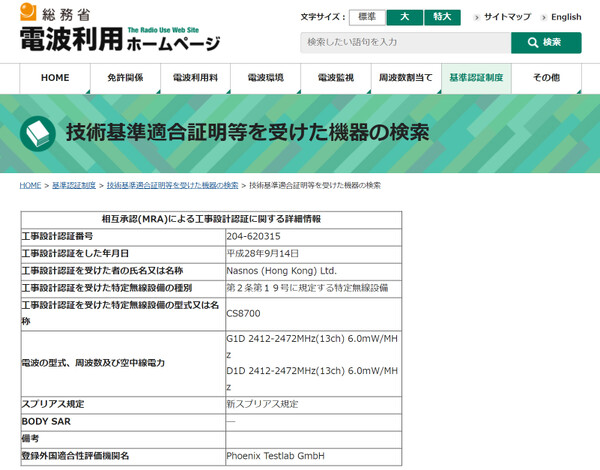

そもそも、混合モードを実装する製品があるとすれば、2004年にWPA2が登場するまでの2年間のはず。だが、総務省の電波利用ホームページで「CS8700」を検索すると、2016年(平成28年)9月14日に技術基準適合証明を受けている。おそらく古い無線チップやモジュールを流用したのだろうと推測するが、それでもなぜその2年間のピンポイントで製造されたものを採用したのかが悔やまれる。

総務省の電波利用ホームページで「CS8700」を検索すると、2016年(平成28年)9月14日に技術基準適合証明を受けている。2016年になってなお、WPA2のみではなくWPAまでサポートする仕様にした理由がよく分からない。

筆者は電話や問い合わせフォームから、Nasnos社に「果たしてWPA2のみで設定できるようなファームウェアのアップデートはあるのか」「その他セキュリティ対策を実装する予定や、セキュア開発を取り入れた新しいWi-Fiコントローラーを発売する予定はあるのか」などの問い合わせを試みたが、残念ながらコメントは得られなかった。

どう見ても怪しい「ステルスSSID」

講演内容の記事化(前編記事)を考えていたこともあり、その後の対策ができているかどうかにやや不安を覚えた筆者は、現地で簡単な調査をしてみようと考え、都内の同ホテルへ出向いた。

Wi-Fiスキャンの結果、キャスパー氏が2019年に宿泊したときに存在した「Nasnos-CS8700_○○」というSSIDは検出されず、「(ホテル名)_Movie」というSSIDを除くすべてのSSIDはWPA2方式で保護されていた。過去の宿泊者のブログや動画を見ると、この「(ホテル名)_Movie」は、カプセル内のプロジェクターにスマホをWi-Fi接続して動画再生などを楽しむためのものだ(認証なしで接続できる状態はいかがなものかと思ったが、本稿の主題ではないので割愛する)。

引き続きWi-Fiスキャン結果を見ていくと、SSID名をブロードキャストしていない隠れたSSID=「ステルスSSID」が相当数存在していた。BSSIDを見ると、ホテルが宿泊者用に提供しているSSIDと同じメーカー製のWi-Fiルーターであることがわかる。周辺で検出されたほかのSSIDとは一致しないブランドであることから、このステルスSSIDは同ホテルで使っているものと考えて間違いないだろう。

さて、キャスパー氏による報告を受けて、どのようなセキュリティ対策が行われたのだろうか。アプリから室内設備を制御できるのは同ホテルの“目玉サービス”であり、100台以上設置していたCS8700コントローラーをすべて撤去したとも思えない。詳しく情報を検討した結果、2019年時点ではアクセスポイントモードで動作させていたCS8700コントローラーをクライアントモードに切り替え、他のWi-Fiルーター配下で活用していると推測するに至った。同社が過去に受けた取材記事でネットワーク構成が紹介されており、そこから考えても間違いないはずだ。