「Windows 11では、チップ、OS、クラウドが三位一体となって強力なセキュリティ機能や保護機能を提供した初めてのWindowsである。ユーザーが悪意のあるプログラムを少し動かしてしまっても、カフェにデバイスを置き忘れて、第三者に少し触られても、マイクロソフトが保証し、耐えられるようにしている」(米マイクロソフト 垣内由梨香氏)

日本マイクロソフトは2023年3月6日、Windows 11のセキュリティ機能に関する勉強会を開催した。家庭向けPCのWindows 11を中心とした内容だが、そうしたPCは中小企業やSOHOなどで利用されるケースも多く、ビジネスシーンにおいても有効なセキュリティ機能が紹介された。

Windows 10で変わり、11で実現した「新たなプラットフォームセキュリティ」

まず最初に垣内氏が示したのが、Windowsにおけるセキュリティ原則だ。Windows 8.1までとWindows 10以降では、このセキュリティ原則は大きく変化している。

Windows 8.1以前では、ユーザー自身が悪意のあるプログラムを実行した場合にはセキュリティを保証できないこと、管理者権限が盗まれた場合は何が行われても仕方がないことなどを前提として10個の原則が設定されていた。この原則に基づいてセキュアな設計が行われ、新たに発見された脆弱性への対応もこの原則と照らし合わせて判断されていた。「そのため、マイクロソフトのセキュリティ投資は、管理者権限を攻撃者の手に渡さないようにすることを中心に据え、その部分の機能を強化する方向性だった」と垣内氏は説明する。

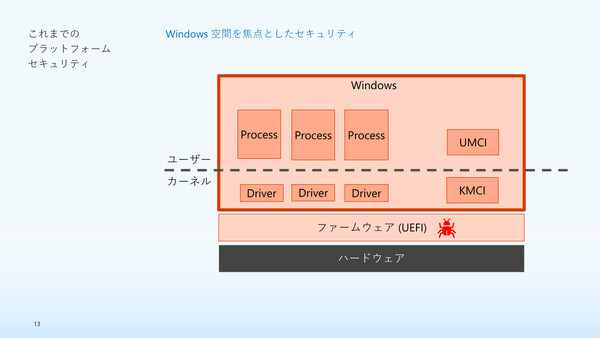

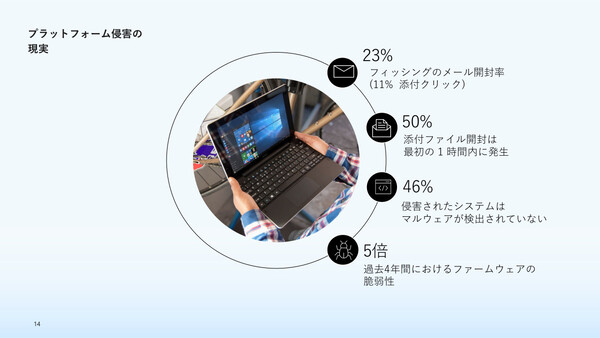

しかしながら、Windowsのユーザー空間やカーネル空間のセキュリティが強化されるにつれて、攻撃者はOSよりも下のレイヤーであるファームウェアなどにターゲットを変更し始めた。悪意のあるプログラムをファームウェアに侵入させて、Windowsのさまざまなセキュリティ機能が起動する前に攻撃を実行するという手口だ。実際に、ファームウェアの脆弱性を突く攻撃は過去4年間で5倍に増加したという。

それに加えて、フィッシングメールの巧妙化に伴ってメール開封率や添付ファイルのクリック率も上昇しているという。こうした攻撃では、盗み出した情報を利用して正規のユーザー権限で不正な操作が行われることが多く、その場合はマルウェアは検出されない。垣内氏は、ファームウェアを狙う攻撃、正規の権限を悪用する攻撃とも「Windowsの手が届かない場所での脅威」であり、それが年々増えていたと語る。

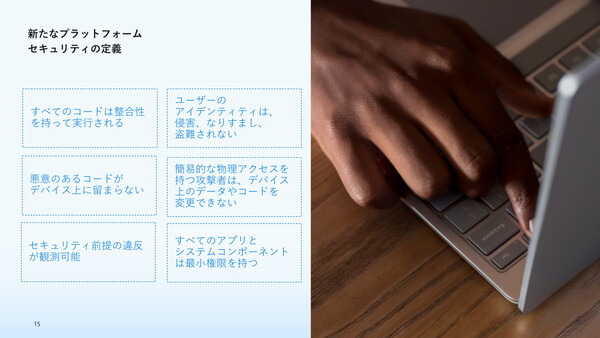

そこでマイクロソフトでは、Windows 10の開発にあわせてプラットフォームセキュリティの定義を刷新した。ここでは「すべてのコードが整合性を持って実行される」「ユーザーのアイデンティティが侵害/なりすまし/盗難に遭わない」「悪意のあるコードがデバイス上にとどまらない」「デバイスに物理アクセス可能な攻撃者でもデータやコードを変更できない」「セキュリティ前提に違反していることが観測(検知)可能」「すべてのアプリとシステムコンポーネントは最小権限だけを持つ」という6つを新たなプラットフォームセキュリティと定義し、これを破るものを脆弱性と見なすことにした。

「ユーザーがだまされて悪意のあるプログラムを実行したり、悪意のある人物が物理的アクセスしたりした場合でも『それはWindowsのセキュリティ保証範囲外です』とは言っていられない状況になってきた。悪意のあるコードがデバイス上に存在するならば、それを留めずに排除することまでを対象としている」(垣内氏)

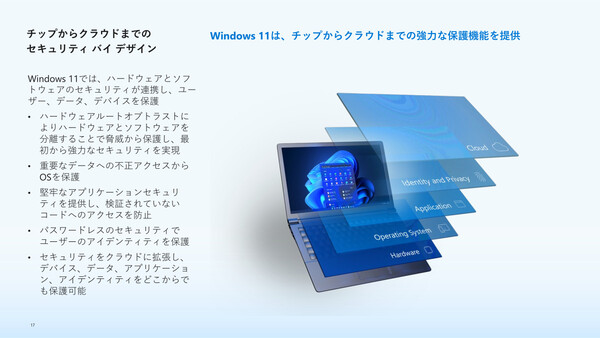

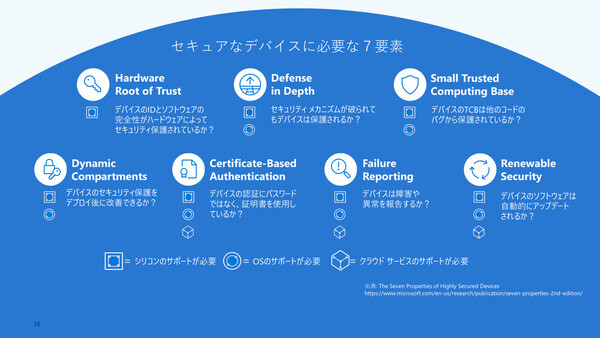

さらに、マイクロソフト セキュリティリサーチが「セキュアなデバイスに必要な7要素」を定め、OSだけでなくチップやクラウドも含めたセキュリティ対策を講じることで、デバイスを守っていく考えを示している。

「新たなプラットフォームセキュリティの定義を実現するには、OSだけでなく、シリコンやクラウドのサポートも必要だ。この定義はWindows 10時代に示したものだが、当時はチップやクラウドのサポートが備わっていない状況だった。Windows 11になってから、OEMメーカーとの協業によってチップとクラウドのサポートを備えたPCを出荷できるようになった」(垣内氏)

Windowos 11では、以前からのTPM 2.0によるセキュリティ対策に加えて、シリコンベースのセキュリティ機能を強化している。

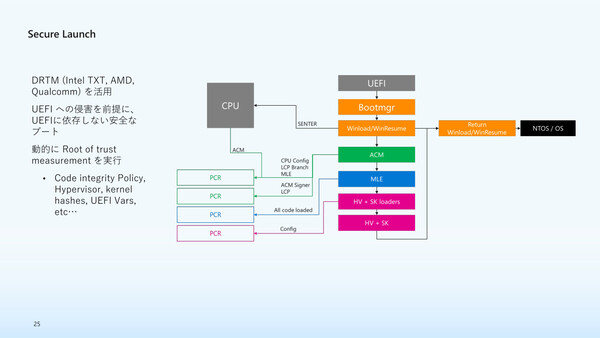

「TPM 2.0は、暗号鍵を安全に生成したり、保管したりするストレージのようなもの。別途、安全な演算や検証を行うためのチップセットを組み合わせることで、安全なブートなどが可能になる。Windows 11ではSecure Bootを進化させた『Secure Launch』を採用しており、これまでは起動前に盲目的に信頼して読み込んでいた最初のコンポーネントについても、割り込み制御で後から検証を行うことができる。UEFI(ファームウェア)への侵害を前提として、最初のコンポーネントを起点とした動作には依存せず、安全で、信頼性の高いブートを実現できる」(垣内氏)

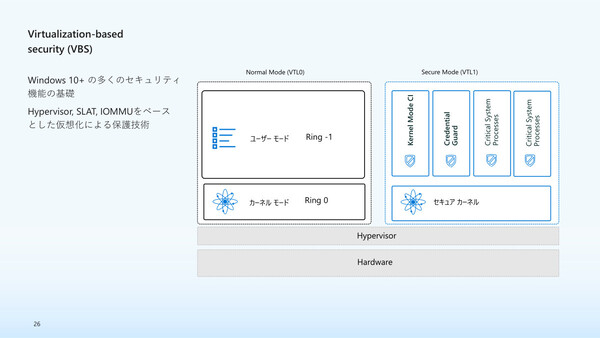

ちなみに、企業向けには仮想化による保護技術である「Virtualization-Based Security(VBS)」を提供している。これは「Windowsが侵害されていても、ハードウェア部分に仮想的な安全領域を作り、資格情報などを保存するもの」(垣内氏)であり、よりセキュアなデバイス環境が実現する。

増加するパスワードへの攻撃、対処法は「パスワードをなくすこと」

パスワードに対する攻撃が増加しており、IDとデバイスの保護が急務になっていることにも触れた。マイクロソフトの観測によると、2022年のパスワードに対する攻撃件数は2018年比で26%も増加しており、毎秒1000件に及ぶ攻撃が実行されているという。具体的には、漏洩したパスワード情報を利用した攻撃や、パスワードの組み合わせを試す攻撃が急増している。

有効な防御策のひとつが「多要素認証」だ。マイクロソフトの調査によると、侵害を受けたアカウントの99%は多要素認証が無効だった。しかしながら、多要素認証を有効にしているユーザーは全体の28%にとどまる。「実際に利用されていないためその機能が発揮されず、意味がないというのが実態」(垣内氏)だ。

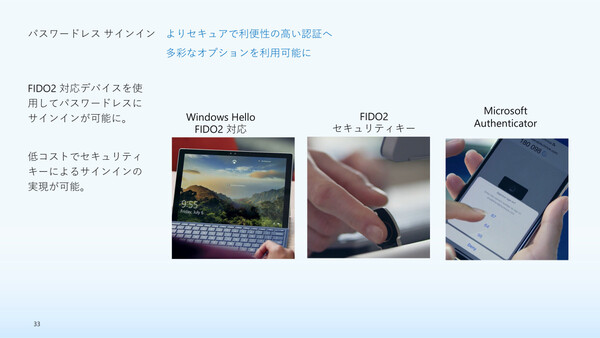

そこでマイクロソフトでは、よりセキュアで利便性が高い認証方法として「パスワードレスサインイン」をサポートしていくことを最大の目標に掲げている。

「FIDOには初期段階から対応しており、パスワードを利用せずにサインインするマイクロソフトユーザーは2億4000万人以上に達している。2022年5月時点では、それまでの半年間で33万人以上がパスワードを削除し、パスワードレスでアカウントを保持している」(垣内氏)

パスワードレスサインインの方法として、マイクロソフトが最も注力しているのが「Windows Hello」だ。デバイスが搭載するTPMがセキュリティキーとして機能し、顔認証や指紋認証によってパスワードレスでのサインインが可能になる。

さらに「Microsoft Edge」ブラウザに標準搭載されているパスワードマネージャーでは、より強度が高くユニークなパスワードを自動生成するうえ、ユーザーがパスワードを覚える必要がなくなる。Webサービスでパスワードの漏洩が起きた場合にはユーザーに警告し、パスワードの変更を促す機能も備える。

パスワード保護関連機能としてはそのほかにも、マルウェアやスパイウェアなどの脅威に対してデバイスをリアルタイムに保護する「Microsoft Defender」、ID/パスワードを入力させるWebサイトが安全でない場合や、“パスワードの使い回し”を行った場合、Microsoft 365アプリにパスワードを保存した場合などに警告する「Enhanced Phishing Protection」などがある。

「Windows 11では数々のセキュリティ機能を搭載しているが、それらの機能は『Windowsセキュリティセンター』で一覧できる。この項目(チェックマーク)をすべて“緑色”にしておいてもらえれば、最低限のセキュリティ対策ができていることになる。もしも赤色の表示があったらその部分を緑色にする、と覚えてほしい」(垣内氏)