国内での感染が急増している

「Emotet(エモテット)」というマルウェアをご存知だろうか。もともと、オンラインバンキングの情報を盗むためのマルウェアだったが、その後、サイバー犯罪者たちがさまざまな機能を追加したことで、マルウェアの拡散や、オンライン詐欺などにも使われるようになった。

Emotetの特徴として、追加の機能をダウンロードすることで、さまざまな活動ができるようになっていることが挙げられる。いわば、マルウェアを媒介するプラットフォームになっているといえるだろう。多種多様な機能が加えられることで、現在でも脅威となり続けている。

日本においては、2019年後半から流行しており、2022年から再び感染の被害が広がっている。大手建築メーカーや生活用品メーカーなどが被害にあったことが報道されているため、それで存在を知った人も多いのではないだろうか。JPCERTコーディネーションセンター(JPCERT/CC)も、2022年2月からEmotetの感染が急速に拡大しているとして、注意を呼びかけている(マルウェアEmotetの感染再拡大に関する注意喚起)。

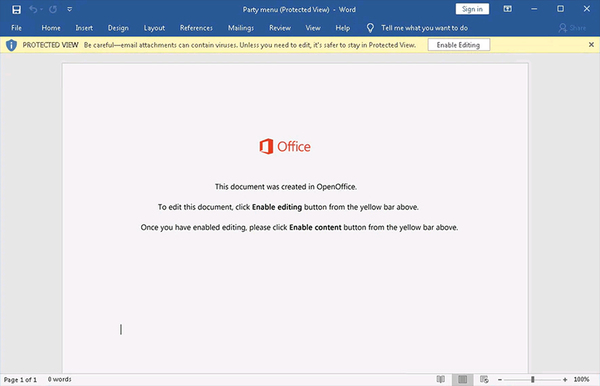

国内で流行しているEmotetの感染経路は、メールによるものが多い。メールに添付したOfficeファイルなどを利用して、デバイスへ侵入し、感染するというものだ。メールにはEmotetのダウンローダーとして機能するファイルが添付されている。差出人は実在する組織や人物を装っており、メール本文は受信者がファイルを開くように誘導するものになっている。受信者がOfficeファイルのマクロを実行したり、コンテンツを有効化したりすることで、デバイスがEmotetに感染してしまう。

感染すると、デバイスやブラウザに保存されたパスワードなどの認証情報が盗み出されてしまうほか、なりすましメールの配信元として、攻撃者に悪用される可能性がある。Emotetは、感染端末を利用しているユーザーのアドレス帳の情報や、過去のメール履歴などを収集して、攻撃者へ送信する。そして、攻撃者はなりすましのメールを生成して、窃取した情報を元にさまざまな相手に送信し、Emotetの被害が拡散していくのだ。

Emotetのやっかいなところは、感染したデバイスからメール情報を窃取し、メールを偽装する仕組みまでそなえている点。その情報には、メールアドレスだけでなく、メール本文なども含まれている。実際の組織間におけるメールのやりとりの内容を転用したり、件名に「Re:」を付けたりすることで、なりすましであると見抜くのが困難になっている。

たとえば、ある職員になりすましたメールが来たといっても、その職員の端末がEmotetに感染しているとは限らない。職員がメールのやりとりをした取引先の端末が感染し、その端末から窃取された情報に含まれていた職員の情報が転用されている可能性があるからだ。中には、正規のメールから無害な添付ファイルを窃取し、Emotetに感染させるためのファイルとあわせてメールを送る例さえ確認されている。

不特定多数に攻撃するのみならず、感染元から送信先への返信などをよそおうため、Emotetの感染を狙うメールを受信した際、「業務に関係がある」「取引先の担当者から送られている」ように見えてしまう。典型的なスパムメールのように、一目見てわかるような違和感がないことが多い。この巧妙さにより、Emotetの被害は拡大している。

また、感染時にアカウント情報やパスワードなどが窃取されているため、Emotet経由で情報漏えいなどの被害にあう可能性もあることを覚えておきたい。さらに、Emotetはサーバーと通信することで別のマルウェアをダウンロードし、実行できるため、感染したデバイスはランサムウェアの攻撃の踏み台にされることさえある。

よって、企業はもちろんのこと、メールなどで企業とやり取りする個人も、Emotetを警戒し、対策に万全を期しておく必要がある。

メールに気をつけることはもちろん、デバイス自体のセキュリティも固くしておく

Emotetへの対策としては、メールや、Office形式のファイルが悪用されていることから、メールの経由によるマルウェア感染に気をつけることが有効になる。

具体的には、発信元が不明なメッセージは開かないことはもちろん、アドレスにも注意することだ。Emotetが感染することで送られてくるメールは、たとえばある企業の従業員が感染した場合、正規のアドレスから送られてこなくとも、送信者としてその従業員の名前が使われている場合がある。

よって、アドレスをよく確認すること、電子メールなどに記載されたURLをクリックする前に正規なものかどうか注意すること、クリックする前に可能であれば発信元に確認することなどの対策が有効。

最近では、メールの本文中にパスワードが記載された、パスワード付きZipファイルが添付される事例もある。解凍したファイルの中にEmotetの感染を引き起こすファイルがあるのだが、この場合、メールの配信経路でのセキュリティソリューションによる検知を逃れる可能性があるので、発信元への確認などを怠らないようにしたい。

また、デバイスのOSを常に最新の状態に保つ、十分なセキュリティ対策でデバイスを保護する、定期的にバックアップを取っておくなど、基本的な対策も重要。Emotetの場合は、マクロ機能が有効化されなければ、不正な活動をしないケースがあるため、前もってマクロを無効にしておくのも手といえる。

Emotetに関しては、一つの対策でよしとするのではなく、メールに気をつけることはもちろん、デバイス自体のセキュリティも強固にしておくなど、多層的な防御の姿勢が必要だ。

もし、感染が疑われた場合は、 感染したデバイスをネットワークから隔離し、メールアカウントのパスワードなどを変更し、ウイルス対策ソフトでのスキャンや、感染したデバイスを利用していたアカウントのパスワードも変更するなどの対応が必要になる。

今回はMcAfee Enterprise Blogから「Emotet トロイの木馬に感染しないために、ホリデーシーズンもメールの確認は慎重に」を紹介しよう。ホリデーシーズンにあわせて掲載されていた記事だが、Emotetへの対策として今も有効な解説となっている。(せきゅラボ)

※以下はMcAfee Enterprise Blogからの転載となります。

Emotet トロイの木馬に感染しないために、

ホリデーシーズンもメールの確認は慎重に:McAfee Blog

ホリデーシーズンは、ホリデーショッピングから数多くのパーティーへの参加まで、人々を多忙にします。そしてこの時期は、サイバー犯罪者にとっても同様に忙しい時期なのです。Bleeping Computerによると、Emotetトロイの木馬の背後にいるサイバー犯罪者は、クリスマスパーティーへの招待メールを装った新しいスパムキャンペーンでユーザーを標的にしています。

攻撃者は、休日の楽しみを装って「来週のクリスマスパーティー」などの件名を含む偽の招待状を作成し、さらに、招待状はそのユーザーに添付のパーティーメニューを表示するように求めます。この脅威をさらに隠すために、攻撃の背後にいるサイバー犯罪者は、添付文書に「Christmas party.doc」または「Party menu.doc」というタイトルを付けています。 なかには「コンテンツを有効にする」をクリックするよう記載されておりコンテンツを有効にすると、結果としてEmotetトロイの木馬がインストールされます。すると、被害者のデバイスは、さらにスパムメールを送信したり、ユーザーデータを盗むためにTrickBotバンキングトロイの木馬をダウンロードしたり、ランサムウェアに感染するなど悪意のある攻撃に使用される可能性があります。

ユーザーはこのような迷惑な攻撃によりホリデーシーズンをふいにするのを避けるために、何ができるでしょうか。セキュリティーを保護するために、次のヒントを確認してください。

・クリックするときは注意深く

信頼できるソースからのリンクのみをクリックしてください。内容は本物に見えたとしても注意深く確認し、不明な送信者から不審なリンクをクリックするように求める電子メールまたはテキストメッセージを受け取った場合は、注意を怠らず、やり取りを避けましょう。本物か否か疑わしい場合はクリックする前に発信元に確認するなどの対策も有効です。

・包括的なセキュリティーを使用

モバイルアプリを使用して携帯電話でメールをチェックする場合でも、デスクトップでインターネットを閲覧する場合でも、すべてのデバイスを追加のセキュリティーソフトウェアなどで保護することが重要です。堅牢なセキュリティーソフトウェアを使用して、自信を持って接続できるようにしましょう。

※本ページの内容は、2019年12月21日(US時間)更新の以下のMcAfee Blogの内容をもとに、一部編集・追記しています。

原文:Don’t RSVP to This Holiday Party: Protect Yourself From the Emotet Trojan

著者:McAfee

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト