キヤノンMJ/サイバーセキュリティ情報局

拡大するランサムウェアの脅威に企業が対抗する手段は!?

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「ランサムウェアがまん延する中、その脅威にどう対抗するべきか?」を再編集したものです。

ランサムウェアは現在多発しているサイバー攻撃のひとつとして知られている。企業がその被害を防ぐための方法について解説する。

情報セキュリティに関するコミュニティーでは、以前から、ランサムウェアが企業に対する最大のサイバー脅威になるだろうと警告されていた。しかし、数年前の段階では、ランサムウェアの身代金の要求額は低く、そのほかのマルウェアが数多く拡散していたこともあり、警告を意に介さない企業も多かった。しかし、今ではランサムウェアに対し、多額の身代金を支払う企業も増えているのが現状だ。

今日に至るまで、ランサムウェアに関する度重なる報道がメディアに掲載され、ランサムウェアの入り口となるブルートフォース攻撃は連日繰り返されている。多くの企業が何らかの対策を講じる必要に迫られている。最新のホワイトペーパー「ランサムウェア:芸術的で悪意のあるコード」では、ランサムウェア攻撃が拡大している背景や、その危険を避けるために企業がとるべき行動について解説している。

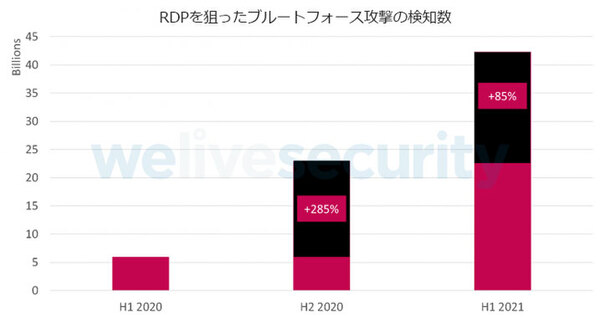

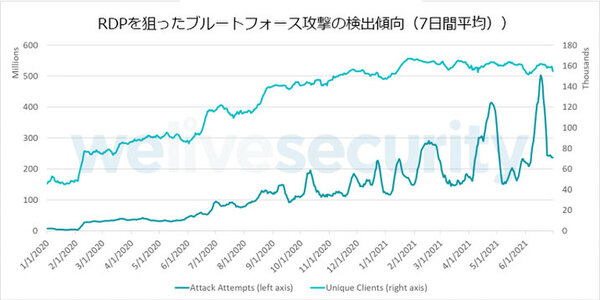

まず、統計から確認してみよう。2020年1月から2021年6月までの間、ESET社のブルートフォース攻撃保護機能は、公開されたRDP(リモートデスクトッププロトコル)ポートに対する710億回以上の攻撃を検知した。攻撃を仕掛けるサイバー犯罪者にとって、このプロトコルが主要な標的になっていることを示している。世界的なパンデミックによる影響を反映し、2020年前半に大きく増加しているが、日次の報告では2021年前半に最多を示したことが判明している。

2020年前半と2021年前半を比較すると、RDPポートに対するパスワード類推攻撃が612%もの急激な増加を示している。この攻撃を受けたユニークなクライアント端末の日次の平均数は、2020年前半の8万から2021年前半の16万以上(100%増)へと大きく上昇した。

RDPポートだけがランサムウェアの拡散に悪用されているチャネルではない。怪しいファイルや悪意のあるマクロ、有害なリンク、ボットネットのバイナリファイルなどを送るスパムメールも使われている。これらの攻撃も、無数のブルートフォース攻撃に加え、被害を増やす要因となっているのだ。

RDPのほかにも、ランサムウェアの活動が広がる要因はある。それがドキシング(doxing)と呼ばれる二重に脅迫する手法だ。今は活動を停止したMazeという犯罪グループによって2019年に使われた手法である。被害者のデータを不正に暗号化するだけでなく、価値のある機密情報を詐取し、身代金を払わなければ、それを公開すると脅迫する。

ほかのランサムウェアも二重に脅迫する手法を採用するようになった。具体的には、Sodinokibi(別名REvil)、Avaddon、DoppelPaymer、Ryukが挙げられる。この手法では、データに加え、ウェブサイトや従業員、取引先、顧客をも巻き込んで、身代金を支払うよう脅迫する。

新たな脅迫手法が成果を上げ、拡散されるようになったため、サイバー犯罪者によって多額の身代金が詐取されている。Sodinokibiを使って7000万ドル(77億円相当)が要求されたKaseya社の例や、CNA社が4000万ドル(44億円相当)を支払ったケースなどは、2021年に拡大したランサムウェアの被害を象徴している。

犯罪者がランサムウェア攻撃により多額の金銭を得たことにより、RaaS(ランサムウェア・アズ・ア・サービス)のビジネスモデルを発展させ、多くの協力者と連携するようになってきた。標的を見つけて脅迫するという「汚れ仕事」の負担を減らすため、知恵の働く攻撃者のなかにはゼロデイ攻撃を始めたり、盗まれたログイン情報を購入し、より多くの人を標的に加えたりしている者もいる。

しかし、これらの脅威はそれだけではない。ランサムウェア攻撃の増加は、直接的、間接的にサプライチェーン攻撃につながっている。今後、サプライチェーン攻撃が増える可能性を示す、懸念すべき傾向だ。

IT技術者やセキュリティ担当者は、毎日送られてくる被害報告やマルウェアの分析から、ランサムウェアの被害額や目的、標的を理解し、対策を講じるべきだ。2020年に入ってからは、リモートアクセスに関する適切な設定や複雑なパスワード、多要素認証(MFA)、ポリシーの徹底といった取り組みが、ランサムウェアとの戦いにおいて重要な要素となることは、繰り返し証明されてきた。ホワイトペーパー「ランサムウェア:芸術的で悪意のあるコード」で報告された多くの事例から、すぐにパッチを適用すべきだということがわかるだろう。パッチが適用されていない既知の脆弱性は、サイバー犯罪者に悪用されるリスクが非常に高い。

優れたセキュリティ対策や正しい設定が行なわれたとしても、すべての攻撃が防げるわけではない。ゼロデイ攻撃やボットネット、スパムメール、そのほかの巧妙な手口を用いる攻撃者に対しては、さらなるセキュリティ技術が求められる。例えば、エンドポイントの多層防御ソリューションは、悪意のあるリンクを含んだEメールや、RDPなどのネットワークプロトコルを介した接続を検知し、ブロックできる。EDR(Endpoint Detection and Response)ツールは、企業のシステム内で悪意のある挙動や異常を監視・特定し、隔離する機能を提供する。

新しい情報技術は社会の利益に資する一方、サイバー犯罪者からすると、その標的を拡大しやすくなる。ランサムウェアの脅威や身を守る手法を解説した本記事により、情報技術による利益を享受しつつ、犯罪者からの被害を最小化できることを期待している。

[引用・出典元]

Ransomware runs rampant, so how can you combat this threat? by Ondrej Kubovič 10 Aug 2021 - 11:30 AM

https://www.welivesecurity.com/2021/08/10/ransomware-runs-rampant-how-combat-this-threat/