キヤノンMJ/サイバーセキュリティ情報局

「脆弱性」と「リスク」についてあらためて考える

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「脆弱性やセキュリティリスクへの効果的な対処法とは」を再編集したものです。

サイバー攻撃が盛んに行なわれるようになり、メディアなどでの報道でも「セキュリティリスク」や「脆弱性」といった用語が一般的に使われるようになってきた。しかし、これらの用語を正しく理解できているだろうか。本記事では、セキュリティリスクや脆弱性、脅威といった用語と、それぞれの関係性について解説する。情報化時代の中で、脆弱性と正しく向き合うために必要なことを考えるきっかけとしていただきたい。

情報セキュリティにおける「脆弱性」とは

一般的な意味における「脆弱性」とは、字面のとおり、「脆(もろ)くて弱い」性質のことだ。情報セキュリティにおける「脆弱性」の場合は、システムの不具合や欠陥のことを指す。ハードウェアやソフトウェアの状態について「脆弱性を抱える」といったように用いられることが多く、「セキュリティホール」と呼ばれることもある。OSやアプリケーション、ネットワークからハードウェアに至るまで脆弱性は潜んでおり、攻撃者は脆弱性を巧みに利用して、サイバー攻撃に悪用する。こういった攻撃を防ぐために、製品やサービスを提供する事業者は、パッチを提供したり、ソフトウェアのアップデートを行なったりして対処する。

最近では、この情報セキュリティ分野での使われ方から派生し、「社会システムの脆弱性」といったように、仕組みや概念などに対しても用いられることがある。最近の働き方の変化によるリモートワークの普及なども、ひとつの脆弱性として捉える向きもある。

脆弱性と脅威、リスクとの関係性

意外かもしれないが、脆弱性が存在するだけでは被害は生じない。脆弱性に加えて、これを脅かす事象があることで、はじめてリスクとなるのだ。その「脅かす事象」は脅威と呼ばれる。一方で、仮に失われても影響度の少ないシステムやデータ、すなわち重要度の高くないものであれば、脆弱性があっても大きなリスクにはならない。ここで、情報セキュリティにおける脅威とリスクの関係性を整理しておこう。

・脅威とは

一般的な使われ方の場合、「脅威」は何かしらの危険・被害をもたらす事象を指す。情報セキュリティの場合、情報が何かしらの危険、被害を受ける事象となる。例えば、ハッキングなど外部からのサイバー攻撃、持ち出しによる内部不正などが、脅威の一例だ。

・リスクとは

一般的な用語としても頻繁に利用されるように、損害を受ける可能性をリスクと呼ぶ。情報システムにおけるリスクの代表例としては、情報漏えいや攻撃によるシステムの運用停止などが挙げられる。しばしば、「ハイリスクハイリターン」といった言葉で用いられるように、一定のリターンを得るためには一定のリスクを負うことを求められるケースが少なくない。これと同様に、情報システムの利便性を享受するためには一定のリスクを負うことになる。そのリスクをソリューションの活用やさまざまな取り組みで極力排除・最小化することを目指す。

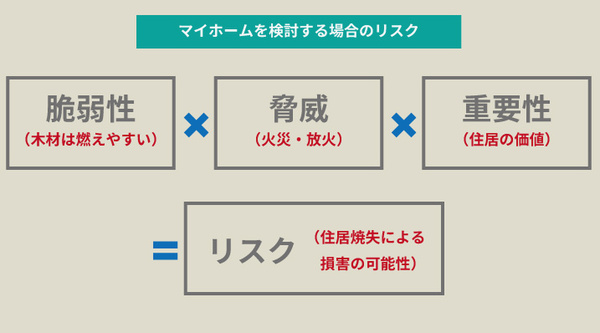

すなわち、脆弱性と脅威だけでなく、その対象の重要性も加えて考慮することで、リスクが算出できるようになる。例えば、マイホームを検討する場合のリスクは、以下のような関係性が成り立つ。

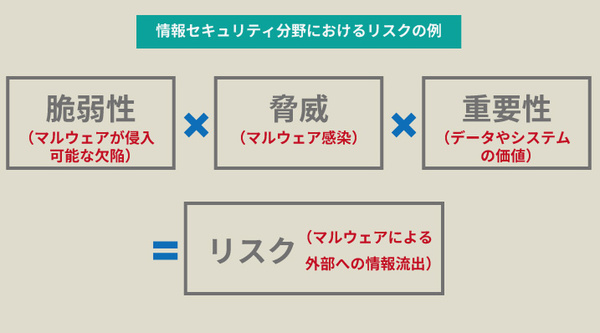

情報セキュリティ分野においては、以下のような関係性で説明することができる。

脆弱性と脅威、重要性はシステムのリスクを考慮する場合のパラメーターと言える。要するに、リスクへの適切な対応を検討する場合には、脆弱性と脅威だけでなく、守るべき対象の重要性も考慮に入れることで、必要なセキュリティ対策が見えてくるのだ。

脆弱性が生じる理由

デジタルテクノロジーの利用シーンが広がる中で、ハードウェアやソフトウェアの利用方法も多様化している。そういった状況下で、ユーザーの利用方法をすべて想定したテストを行なうことは極めて不可能に近い。そのため、大小何かしらの脆弱性が残ってしまうことになる。ハードウェアやソフトウェアなどは、急速な技術革新の結果、開発当初に想定していないようなテクノロジーが後々登場し、脆弱性が顕在化することも少なくない。

また、すでに登場していたテクノロジーであっても、開発当初の想定と異なる使われ方をされるケースもある。そのような想定を超えた使用により脆弱性が発覚することもある。開発側としては、発覚した脆弱性を塞ぐべく、アップデートを行なうことで対処する。しかし、そもそも想定していなかったところに脆弱性が発覚するため、後手後手に回らざるを得ない。脆弱性をめぐる戦いが「いたちごっこ」と呼ばれるのには、このようなジレンマがあるのだ。

脆弱性を悪用するサイバー攻撃

大規模なセキュリティ事故をきっかけにして脆弱性が明らかになる場合も少なくない。2017年に世界規模の混乱を引き起こしたランサムウェア「WannaCry」は、Windowsの脆弱性を悪用したものだった。この被害を抑えるために、マイクロソフト社は当時すでにサポートを終了していたWindows XPなどで緊急のパッチ提供を行なった。他にも、脆弱性を利用した攻撃には、以下のようなものがある。

・ゼロデイ攻撃

未知の(まだ知られていない)脆弱性を利用した攻撃のこと。一般的なソフトウェアやシステムの場合、脆弱性が発覚すれば開発元がパッチやアップデートを配布する。ゼロデイ攻撃は、脆弱性対策が講じられる前に、その脆弱性につけ込んで攻撃することだ。開発元にとって、まさに「想定外」の攻撃のため、それらへの対策は非常に難しい。

・バックドア

バックドアとは、裏口のことを指す。ユーザーの見えないところに外部への通信経路を設けて攻撃を行なう。ソフトウェアの設計段階で検証目的として設けたバックドアが放置され、そのままリリースに至って後々、それらが脆弱性となってしまうこともある。

・マルウェア(ウイルス、トロイの木馬など)

コンピューターがマルウェアに感染することで、ユーザーに対してさまざまな悪影響を及ぼす。マルウェアは多くの場合、攻撃者が何かしら利益を得るために生み出される。増殖して他のコンピューターに感染を広げることで、攻撃者は何かしらの見返りを得ているケースも少なくない。

このようなマルウェア攻撃は、多くの場合、OSやソフトウェアの脆弱性を巧みに利用する。また、マルウェア感染だけではユーザーへの影響は軽微なものの、後々に悪用されて大きな被害につながることも少なくない。

脆弱性は存在するものという前提でリスクの算定を

近年、サイバー攻撃が闇の産業としての地位を確立したことで、脆弱性に関する情報も取引対象として価値を有するようになっている。実際、ダークウェブなどではそうした情報をはじめ、サイバー攻撃に関する取引が数多く行なわれている。

ダークウェブの基礎知識 何が取引され犯罪に利用されているのか

https://eset-info.canon-its.jp/malware_info/special/detail/200121.html

開発元は脆弱性をなくすべく最大限の努力をしているものの、完全に脆弱性を排除することはできないという現実をユーザーはまず受け止める必要がある。システムという存在は脆弱性と切り離せないという認識を持ち、利用する際にはその前提での行動・判断が求められる。脆弱性が発覚した際には開発元が発信する情報を入手し、修正パッチが配布された場合には速やかに適用すること。こうした心構えと行動こそが、安全性を維持しながら、デジタル化の恩恵を享受するための新しい常識ではないだろうか。