ESET/マルウェア情報局

セキュリティ危機が直近6か月で最少 11月のマルウェア情報

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「2019年11月 マルウェアレポート」を再編集したものです。

1.11月の概況

2.新種のランサムウェア「NextCry」

1.11月の概況について

2019年11月(11月1日〜11月30日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

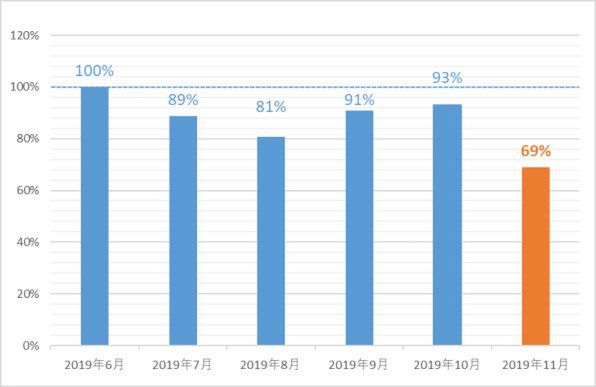

国内マルウェア検出数*1の推移(2019年6月*2の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

*2 半年前を基準としています。

2019年11月の国内マルウェア検出数は、増加していた10月と変わって、減少しました。直近6か月間の中で最も検出数の少ない月となっています。

検出されたマルウェアの内訳は以下のとおりです。

*3 本表にはPUAを含めていません。

11月に国内で最も多く検出されたマルウェアは、10月に引き続きHTML/ScrInjectでした。HTML/ScrInjectはHTMLに埋め込まれた不正スクリプトで、Webサイト閲覧時に実行されます。

3位のVBA/TrojanDownloader.Agentは、Office製品で利用されるプログラミング言語のVBAで作成されたダウンローダーです。ファイル形式は、docあるいはxls形式であることが大半です。他のマルウェアをダウンロードすることで知られていますが、中には、10月から被害が多く報告されている「Emotet」のダウンローダーとして機能するものもあります。

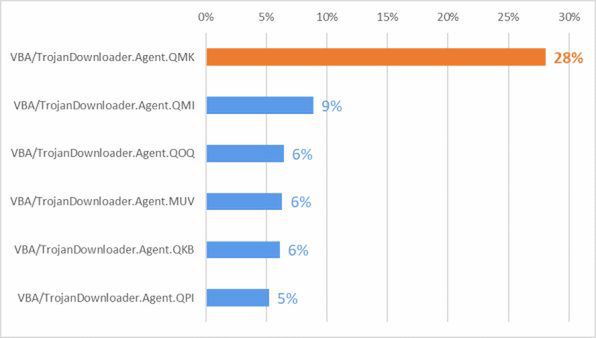

VBA/TrojanDownloader.Agentの検出の中で、最も多く検出された亜種はVBA/TrojanDownloader.Agent.QMKでした。その割合は、VBA/TrojanDownloader.Agentの検出数の約28%でした。

日本国内におけるVBA/TrojanDownloader.Agentの亜種内訳(11月)

VBA/TrojanDownloader.Agent.QMKは、バンキングマルウェア「Dridex」をダウンロードするダウンローダーでした。また、検出数第2位のVBA/TrojanDownloader.Agent.QMIは、確認できたものではバンキングマルウェアをダウンロードしていました。

Dridexとは、バンキングマルウェアであり、ボットネットを形成することでも知られています。また、2019年12月5日にUS-CERTが注意喚起を行っており、今後も注意が必要なマルウェアの一つです。

Office製品のマクロ自動実行が無効であるかを確認することやネットバンキングの利用履歴に怪しいものがないかを確認することが重要です。

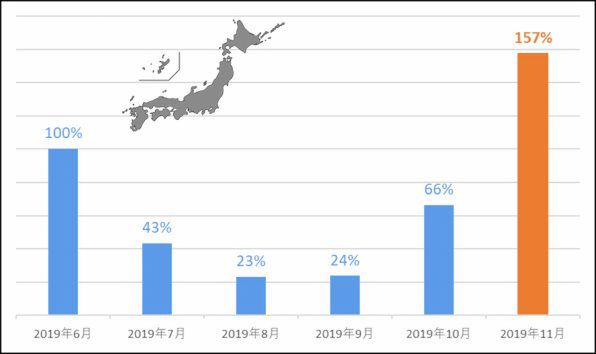

国内で検出されたVBA/TrojanDownloader.Agentは、直近6か月の中では最も多く検出されました。減少傾向にあった検出数も9月頃から次第に増加し始めており、10月から11月にかけては約2倍増加しています。

VBA/TrojanDownloader.Agentの国内での検出数の推移(2019年6月の検出数を100%として比較)

2.新種のランサムウェア「NextCry」

新種のランサムウェアNextCryが発見されました。

NextCryによる被害として、オンラインストレージサービスNextCloud上のデータが暗号化される事例が確認されています。本事例の侵入経路には、PHP-FPM(FastCGI Process Manager)の脆弱性が用いられました。

■PHP-FPMの脆弱性

PHP-FPMとは、Webサイトのパフォーマンスを向上させるために用いられる、PHPの実行環境です。

10月末に、PHP-FPMに対して境界外書き込みに関する脆弱性(CVE-2019-11043)の情報と、その修正パッチが公開されました。また、本脆弱性を悪用するPoCも公開されているため、悪用が比較的容易です。本脆弱性が悪用されると、リモートの攻撃者が任意のコードを実行する可能性があります。

警察庁 @policeから注意喚起も出ており、本脆弱性の悪用を目的としたアクセスの観測結果もが公開されています。

■NextCryの解析結果

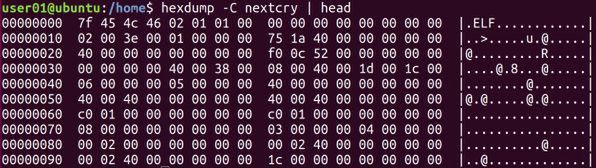

NextCryは、Linux上で動作するELF形式のバイナリファイルです。

NextCryのファイル形式

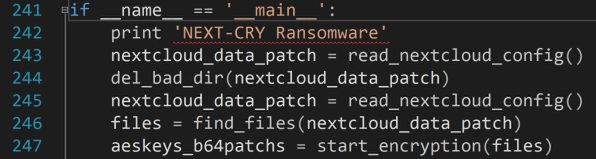

本ランサムウェアをデコンパイルすると、Pythonで記述されたコードを確認することができます。コードの中には、’NEXT-CRY Ransomware’の文字列が記載されています。

NextCryのコード内容(一部抜粋)

本ランサムウェアが実行された際の主な挙動を以下にまとめます。

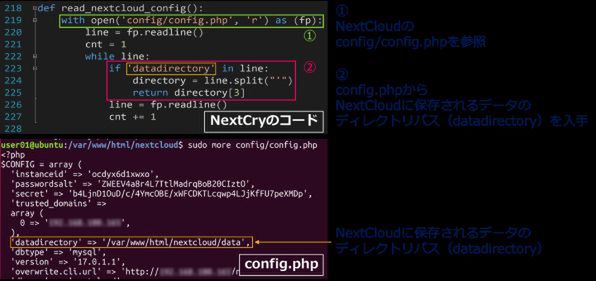

まず、NextCloudの設定が記述されたconfig.phpを参照し、NextCloudに保存されるデータのディレクトリパスを入手します。

NextCryによる主な挙動(暗号化対象の選定)

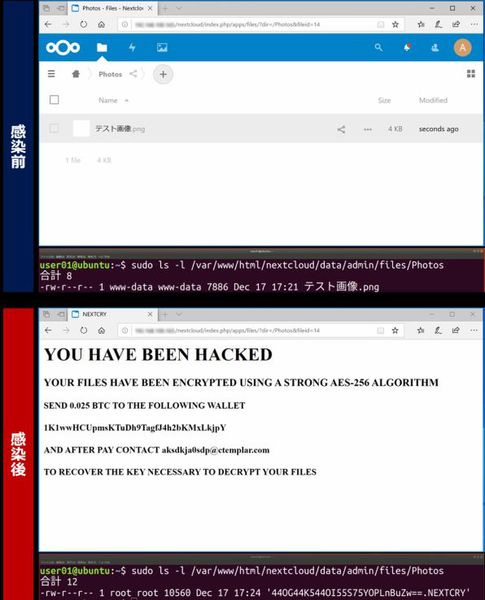

その後、入手したディレクトリ内のデータを暗号化します。そして、ユーザーがNextCloudの管理画面や操作画面にアクセスすると脅迫文が表示されます。

NextCryによる主な挙動(ファイルの暗号化と脅迫文の表示)

脅迫文には、AES-256を用いてデータを暗号化したことと、復号するためには0.025ビットコイン(2019年12月現在およそ20,000円)を支払い、指定のメールアドレスにその旨を連絡する必要がある、という内容が記載されています。

拡張子を含めたファイル名は、Base64を用いて符号化され、その後に新たな拡張子「.NEXTCRY」が追加されます。

ファイル名の符号化(検証)

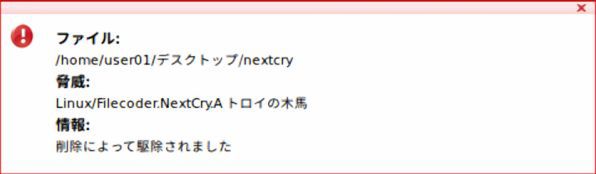

現在、ESET製品では、本ランサムウェアをLinux/Filecoder.NextCryとして検知し、駆除します。

ESET File Security for Linuxによる検出画面

本ランサムウェアによる事例では、事例発生日の約10日前に公開された脆弱性が、侵入経路として用いられました。使用しているソフトウェアの脆弱性が公開された際には、修正パッチを適用する等、即急に対策を行うことが重要です。

ご紹介したように、11月はWebブラウザー上で実行される脅威に加えて、ダウンローダーも多く検出されました。また、新種のランサムウェアNextCryが発見されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1.ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。

2.OSのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3.ソフトウェアのアップデートを行い、セキュリティパッチを適用する

マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4.データのバックアップを行っておく

万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。

5.脅威が存在することを知る

「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

※ESETは、ESET, spol. s r.o.の商標です。

[引用・出典元]

・Alert (AA19-339A) Dridex Malware | US-CERT [英語]

https://www.us-cert.gov/ncas/alerts/aa19-339a

・env_path_info underflow in fpm_main.c can lead to RCE | PHP Bug Tracking System [英語]

https://bugs.php.net/bug.php?id=78599

・PoC | マルウェア情報局

https://eset-info.canon-its.jp/malware_info/term/detail/00008.html

・PHP-FPM の脆弱性(CVE-2019-11043)を標的としたアクセス の観測等について | 警察庁 @Police

https://www.npa.go.jp/cyberpolice/detect/pdf/20191128.pdf