ESET/マルウェア情報局

ESET調査:2019年上半期のモバイルセキュリティ動向

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「2019年上半期におけるモバイルセキュリティの動向」を再編集したものです。

個人や企業の情報資産を守る上で、モバイル端末におけるセキュリティ対策の重要性が高まっている。実に、この10年間で「モノのインターネット(IoT)」をはじめ、モバイルアプリでコントロールできる新たなデバイスが数多く登場した。このような変化を受け、それら端末の安全性を確保するためにも、スマートフォン(以下スマホ)のセキュリティ対策はますます重要になるだろう。

本稿では今後の動向を把握するために、2018年のモバイルセキュリティレポートと比較しながら今年上半期の統計データに基づいてモバイルセキュリティの動向を分析していくことにしよう。

Androidのセキュリティ対策

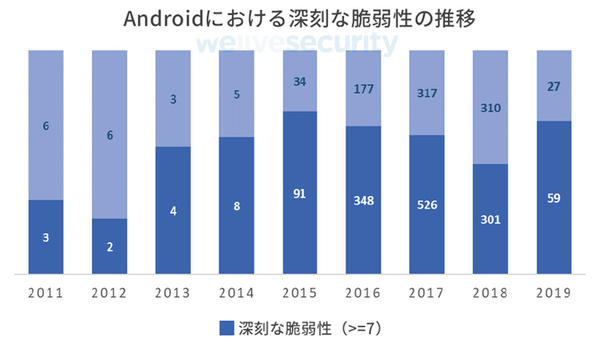

今年上半期、Android端末に被害を与えたセキュリティ上のバグは86件であった。CVE Details(*1)によると、2018年の年間を通じ、611のCVE関連の脆弱性がリストアップされた。このデータによると、2019年は脆弱性の件数が前年と比べて激減する見込みだ。

*1 無料で利用できる既出の脆弱性に関するデータベース、情報サイト

しかし、2019年に公表されたバグの68%は「緊急(Critical)」レベルであり、そのうちの29%はユーザーをだまして悪意のあるコードを実行させようとするものであった。深刻なバグの割合は下がっているにもかかわらず、この数字はここ数年で大幅に増加している。そのため、Googleはこの7月にそのような脆弱性にパッチを適用した。このように、すぐにセキュリティパッチをインストールして、深刻な脆弱性から被害を受けないようにすることが非常に重要である。特に、脆弱性CVE-2019-2107は問題だった。標的となったコンピューターで動画を再生すると、コンピューターに侵入できてしまうのだ。この説明を聞くと、誰もが過去の脆弱性であるStagefrightやMetaphorを思い出すだろう。

脆弱性については、興味深い話がある。Android開発者のプラットフォームでは、Androidデバイスの90%がAndroid 9 Pie以前のバージョンを使用しており、74%がAndroid 8.0/8.1 Oreoにさえもアップデートされていないというのだ。このため、こういったアップデートされていないスマホは重大なバグによって攻撃される恐れがある。そうなると、システムの修理だけで済まず、アーキテクチャから変更しなければならないだろう。

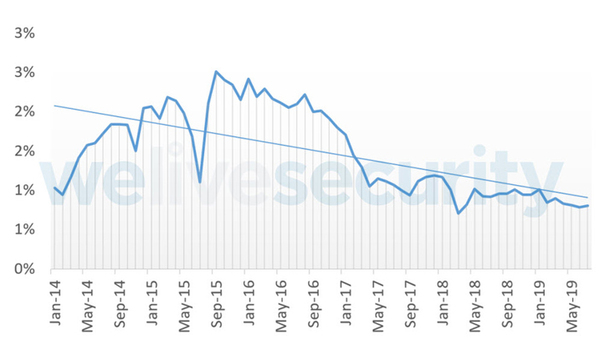

しかし朗報もある。マルウェアの検出数は2018年上半期で8%、2018年下半期で10%減少した。これは、マルウェアを検出し、拡散を防止するためにGoogleとセキュリティ研究員が協力して取り組んだ努力の結晶かもしれない。

検出数の減少に伴い、Androidを狙った新種のマルウェアの平均件数も、前年の1か月あたり300件から240件に減少した。注目すべき点として、Androidは新種のマルウェアの検出数が最も多いOSとしてWin32、MSIL、VBAに次いで4位にランクインしている。

2018年に激増した悪意のあるコードは、暗号資産(仮想通貨)を採掘(マイニング)するマルウェアであった(例:Android/Coinminerなど)。こういったマルウェアの検出数は、前年と比べて72%増加。しかし、2019年上半期には一転し、このマルウェアファミリーの検出数は78%減少している。

このような減少にかかわらず、攻撃者は暗号資産を引き続きターゲットとしている。これを盗み出すために彼らは別の手口を使う。まず、Google Playからダウンロードさせたアプリ内に仕込んだトロイの木馬で認証情報を盗み出す。次に、オンライン上のウォレットにアクセスする。実に、最近見つかった偽の暗号資産アプリを悪用し、同様な手口の事件が起きている。

また、Androidを狙ったバンキングマルウェアも有名になっている。こういったマルウェアが誕生して以来、モバイル向けの新種のスパイウェアや、特に金融データを盗み出すトロイの木馬の件数が増加している。Cerberusは本物の画面上に偽画面を表示させて銀行の認証情報を盗み出すマルウェアであるが、その亜種がソーシャルネットワークで最近販売された。

このようにマルウェアが公式のアプリストアを通じて拡散されることが頻繁に起きている。イレブンパス社の調査では、悪意のあるアプリがGoogle Playに潜伏している期間を分析し、こういった悪意のあるアプリがダウンロードされてから削除されるまでの期間は平均51日ということが判明した。中には、利用期間が最高138日間に達したものもあった。

また、Androidを狙ったランサムウェアがさらに複雑化している。ESETのラボでは「Android/Filecoder.C」を発見した。この亜種は対称暗号化方式と非対称暗号化方式を利用し、SMSを通じてチームの連絡先リストに拡散される。これは、DoubleLockerといった以前のランサムウェアファミリーよりもコードが非常に複雑化している。

ESETのテレメトリーデータ(遠隔的に取得したデータ)によると、2019年前半においてAndroidを狙ったマルウェアは世界全体でロシア(16%)、イラン(15%)、ウクライナ(8%)に集中している。中南米諸国で世界ランキングに初めて登場したのは、6位のメキシコ(3%)、次いで10位のペルー(2%) であった。

iOSのセキュリティ対策

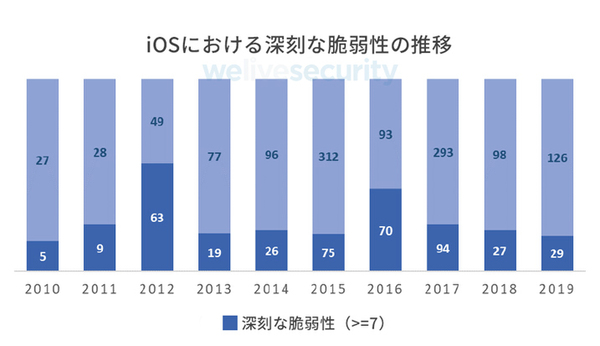

2019年現在で発見されたiOSの脆弱性は155件。これは、2018年と比べて25%増加しており、今年Androidで見つかった件数の約2倍に相当する。このまま推移すると、2019年の脆弱性の件数は2018年の数値を超えることになる。しかし、緊急性の高いバグの割合はAndroidよりも低く、約20%となっている。

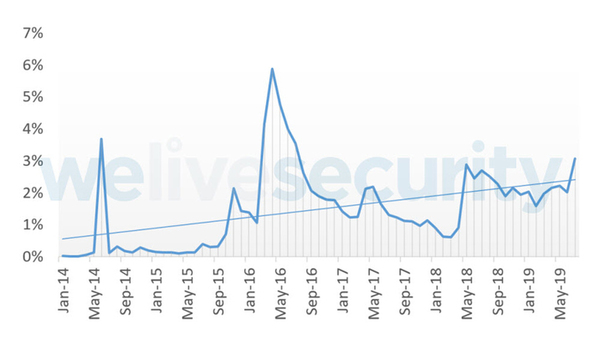

一方、iOSを狙ったマルウェアの検出数は、2018年上半期比較で43%増加。新種のマルウェアの件数は少なく、サイバー犯罪者がAndroidに狙いを定めていることが分かる。Androidは利用者も多いため、より多くのユーザーをターゲットにできるためだ。

マルウェアが検出された地理的分布を見てみると、主に中国(75%)、インド(7%)、台湾(4%) に集中している。興味深いのは、香港がランクダウンし、インドが3位にランクインしたことだ。

今年上半期、アップル社のiPhoneも脆弱性の影響を受け、ユーザーのセキュリティが危険にさらされることになった。たとえば、バーションアップしたものの、修正済みのバグが知らないうちに復活したり、バージョン12.4では「ジェイルブレイク」(ユーザーによる無断改造)ができたり、といった事態が発生した。他にも、FaceTimeアプリに「盗聴バグ」が見つかり、他人の音声を簡単に盗聴できてしまうといったことも起こっている。

過去、iOSにマルウェアは存在しないとされていたが、大量のスパイウェア感染が世界中で見られるようになった。今年4月頃、Exodusと呼ばれる亜種が大きな被害をもたらしている。このとき、多くのユーザーは自身の端末で悪意のある活動が行なわれていることを察知したようだ。

世界で最も普及しているふたつのモバイルOSそれぞれを狙ったこれらのマルウェアだけでなく、いわゆる「プラットフォーム」と呼ばれるようなアプリにおいてもリスクがあることを忘れてはならない。ユーザーのアプリで見つかる脆弱性は、OSの脆弱性と同じくらい危険である。これは、最近見つかった、メッセージ中の引用されたテキストを変更してしまうWhatsAppのバグで実証されているとおりである。

ユーザーをだますためにおこなわれるソーシャルエンジニアリング攻撃についても知っておくべきだろう。たとえば、以前の記事で紹介したWhatsApp詐欺の例では「1,000GB分のモバイルデータを無料プレゼント」と偽ってくるのだ。サイバー犯罪者はFaceAppといった今流行のアプリも悪用し、マルウェアや詐欺アプリをオンラインで拡散している。

モバイルシステムはセキュリティ面を十分考慮して設計されており、従来の技術よりも安全性は高いが、それでもリスクが存在することを忘れてはならない。どんな攻撃にも耐えられるシステムはなく、モバイル端末を安全に利用するためにはセキュリティの啓蒙活動と対策が不可欠である。このことを、いつも心に留めておきたいところだ。

[引用・出典元]

Semi‑annual balance of mobile security 2019 by Denise Giusto Bilić 5 Sep 2019 - 11:30AM

https://www.welivesecurity.com/2019/09/05/balance-mobile-security-2019/