ESET/マルウェア情報局

ストリーミングラジオアプリに個人情報を盗まれる可能性がある

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「Googleの審査を2回も通過した、毒針を隠し持つ新しいスパイウェアを発見」を再編集したものです。

ESETは、AhMythオープンソースのマルウェアをベースにして作られ、Googleによる審査も通過した新しいスパイウェアを発見しました。その悪意のあるアプリの名前はRadio Balouch、通称RB Musicで、バローチスターンという地域の伝統音楽に特化したストリーミングラジオアプリとして実際に機能しますが、実は毒針を隠し持っており、ユーザーの個人情報を盗めるようになっています。このアプリは公式のAndroid向けアプリストアに2回紛れ込んでいますが、そのどちらもESETが報告したのち、Googleによって速やかに削除されています。

Radio Balouchが悪意ある機能を利用したオープンソースのリモートアクセスツールAhMythは、2017年後半に公開されています。以降ESETはこれをベースにした悪意のあるアプリをいくつも発見してきましたが、公式のAndroid向けアプリストアに掲載された例は、Radio Balouchが初めてです。

ESETのモバイルセキュリティソリューションはAhMythが一般公開されるよりも前である2017年1月より、AhMythやAhMythをベースとするアプリを検出し、ユーザーを守り続けてきました。AhMythの悪意のある機能は、隠蔽、保護、難読化されていないため、Radio Balouchやその他のAhMythをベースとするアプリを、AhMyth系統のマルウェアとして識別することは難しいことではありません。

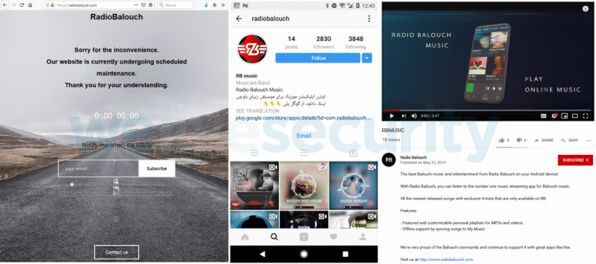

ESETによってAndroid/Spy.Agent.AOXとして検出されたマルウェアは、Google Playに加えて、他のアプリストアでも入手可能になっていました。さらに専用のWebサイトでInstagramやYouTubeを通して宣伝もされていました。ESETは各サービスプロバイダにこれらの悪意ある宣伝活動についても報告しましたが、今のところ返答はありません。

Radio Balouchは、実際にストリーミングのラジオアプリとして動作し、バローチスターンの音楽を専門に提供していますが、バックグラウンドでユーザーをスパイするようになっています。

Google Playでは、悪意のあるRadio Balouchアプリの異なるバージョンを2回検出しており、そのそれぞれで、アプリのインストールの合計回数は100回程度でした。このアプリが公式のAndroidストアに最初に現れたケースについては、ESETが2019年7月2日にGoogleのセキュリティ部門へ報告し、24時間以内に削除されています。

悪意のある Radio Balouchアプリは、Google Playに7月13日に再び掲載されました。この時もESETによって直ちに報告され、Googleによってすみやかに削除されています。

図1 悪意のあるRadio BalouchアプリがGoogle Playに2回掲載された

この悪意あるラジオアプリはGoogle Playから削除されたのち、この記事の執筆時点ではサードパーティのアプリストアでのみ入手可能となっています。またこのアプリは、専用Webサイトのradiobalouch[.]comから、関連あるInstagramアカウントに表示されるリンクで配布されており、そのサーバーはこのスパイウェアのC&C(後述)としても使用されていました。ドメインは2019年の3月30日に取得されていて、ESETによる摘発ののち、このWebサイトは閉鎖され、この記事執筆時点でも閉鎖されたままです。

攻撃者のInstagramアカウントはこの記事の執筆時点では、Google Playからは削除されたアプリへのリンクをまだ掲載しています。YouTubeチャンネルも存在し、アプリを紹介するビデオが1つ掲載されており、この記の事執筆時点では21回しか再生されていないところを見ると、こちらの宣伝活動はしていないようです。

図2 Radio BalouchのWebサイト(左)、Instagramのアカウント(中央)、宣伝活動用のYouTubeビデオ(右)

機能

この悪意あるRadio Balouchアプリは、Android 4.2以降で動作します。インターネットラジオ機能がAhMythと一体となって悪意のあるアプリとなっています。

インストール完了後、インターネットラジオのコンポーネントはすべて問題なく動作し、バローチスターンの音楽をストリーミングで再生できます。しかし悪意のある機能が追加されており、連絡先やデバイスに保存されたファイルを盗み出しし、デバイスからSMSメッセージを送ります。

デバイス上に保存されたSMSメッセージを盗む機能も実装されていますが、この機能は使用することができません。Googleの最近の制限により、デフォルトのSMSアプリでしかSMSメッセージにはアクセスできなくなったためです。

AhMythには機能の異なる亜種が存在するため、Radio Balouchに限らず、このオープンソースのスパイツールをベースにした他のマルウェアは、今後のアップデートによって新しい機能を実装するようになる恐れがあります。

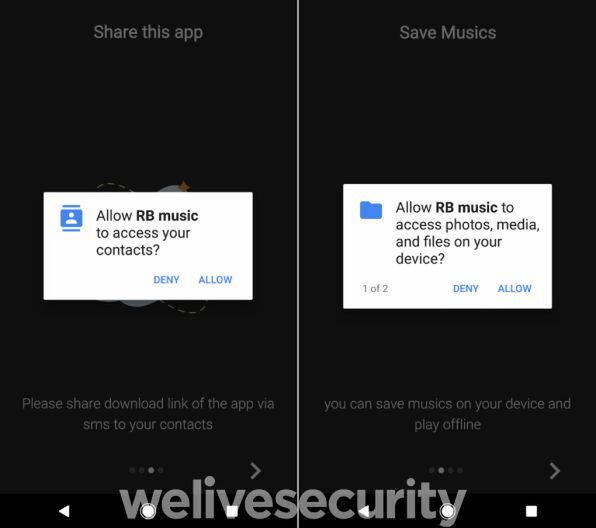

アプリを起動するとまずユーザーは、英語、ペルシャ語の言語を選ぶことになります。次のステップで、アプリがいくつかの許可を要求します。最初にデバイス上のファイルへのアクセスを要求します。これはこのラジオアプリを使用するための許可となるので、この要求を拒否すると、ラジオは聴けないようになっています。

次にアプリは連絡先へのアクセスの許可を求めてきます。要求をカモフラージュするため、アプリを連絡先リスト内の知り合いにシェアするためにこの許可が必要であるというメッセージを表示します。この要求は許可してもしなくても、ラジオを聴くことはできます。

図3 Radio Balouchアプリ内での許可リクエスト

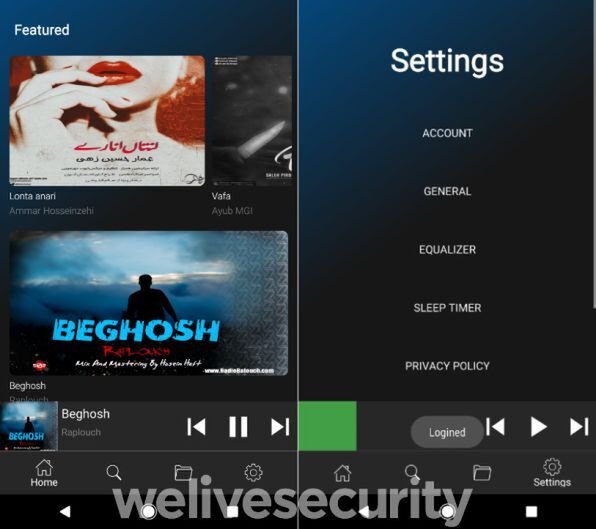

セットアップ完了後、音楽機能のオプションと共にホーム画面が開かれ、登録してログインをするためのオプションが提示されます。しかしどのような形で「登録」をしても実際には無意味であり、何を入力しても、ユーザーはアプリ製作者の下手な英語のおかげで、「ロギンド(logined)」となります(正しくはログイン完了「logged-in」)。おそらくこのステップは、ユーザーの認証情報を盗み出して、それを用いて他のサービスに侵入するためのものでしょう。これは、異なるサービスに同じパスワードを使いまわさないように、という教訓でもあります。ちなみにこのユーザー情報は、暗号化されていない状態でHTTP接続によって転送されます。

図4 Radio Balouchアプリのホーム画面 (左)と設定画面(右)

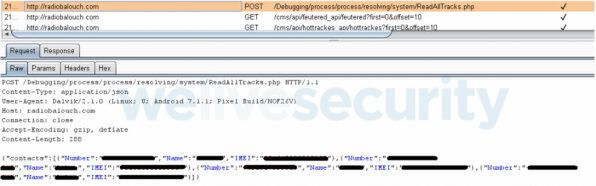

C&Cとの通信に関しては、Radio Balouchは radiobalouch[.]comという(今は機能していない)ドメインを使っています。このドメイン宛に、収集した被害者の情報を送っていると思われます。特に侵入したデバイスや被害者の連絡先リストについての情報です。アカウント情報と同様に、C&CのトラフィックはHTTP接続で暗号化されていない状態で転送されます。

図5 Radio BalouchによるC&Cサーバーとのやりとり

結論

Radio BalouchというGoogle Play上のマルウェアが繰り返し掲載されたことは、Googleのセキュリティ部門にとっても、Androidユーザーにとっても、気を引き締めるきっかけとなるはずです。Googleがアプリの安全審査の精度を向上させない限り、新たなRadio Balouchのクローンや AhMythをベースとする別のアプリが今後もGoogle Playに掲載されることになるでしょう。

もちろん、「正規のアプリストアだけを利用する」というセキュリティベストプラクティスで今なお大切ですが、それだけの対策では万全ではありません。ユーザーはデバイスにインストールするアプリは慎重に検討し、信頼のできるモバイルセキュリティソリューションを使用することが強く推奨されます。

IoC(セキュリティ侵害の痕跡情報)

(ハッシュ/ファイル名)

F2000B5E26E878318E2A3E5DB2CE834B2F191D56/Android/Spy.Agent.AOX

AA5C1B67625EABF4BD839563BF235206FAE453EF/Android/Spy.Agent.AOX

[参照元]

Google Playにラジオアプリを偽装した新種のスパイウェアが侵入

https://www.eset.com/jp/blog/welivesecurity/first-spyware-android-ahmyth-google-play/?utm_source=malware_info&utm_medium=referral&utm_campaign=ahmyth-google-play

この記事の編集者は以下の記事もオススメしています

-

デジタル

情報漏えい対策に必要なポイント、企業はなにを守るべきか -

デジタル

サイバー詐欺に遭ったサイバーセキュリティ専門家が被害の実態を解説 -

デジタル

日本HPに聞くハードウェアレレベルでのセキュリティ対策 -

sponsored

ESETの基本や便利機能をまとめてチェック! 「ASCII的ESETマニュアル」 -

sponsored

なぜESETはEDRも「使いやすい」のか? 2つのポイントに注目 -

デジタル

最新スマホにも脅威が迫っている 今我々が取るべき対策とは? -

デジタル

国内マルウェア検出数(2019年7月・8月)、ランサムウェアSodinokibiの脅威を公開 -

デジタル

IoTの乗っ取りは人命にかかわる -

デジタル

クラウドのセキュリティ対策における注意点を解説! -

デジタル

ESETの研究員 ハッカーが使うマルウェアと関連のあるバックドアを発見 -

デジタル

スマホのセキュリティ被害を防ぐ方法 -

デジタル

サイバーセキュリティ攻撃グループの詳細を明かすMITRE ATT&CKとは -

デジタル

サイバー攻撃が拡大している 我々は何をすべきか? -

デジタル

2016年米国選挙で関与を疑われたスパイグループは最近まで活動していた