導入するだけでは守ってくれないEDR、シンプルかつ直感的な製品デザインでユーザーの使いこなしを支援

なぜESETはEDRも「使いやすい」のか? 2つのポイントに注目

提供: キヤノンマーケティングジャパン

近年、法人向けセキュリティ製品市場では“EDRブーム”とも言える動きが起きている。EDRは「Endpoint Detection and Response(エンドポイントにおける検出と対応)」の略称で、PCやサーバーなどのエンドポイント端末の挙動(ログ)の詳細な調査を可能にすることで、ひそかに侵入し潜伏している攻撃者(脅威)の「検出」や、インシデント発覚後の被害実態調査や原因究明といった「対応」を行うためのツールだ。

標的型攻撃やAPTと呼ばれる高度なサイバー攻撃が多発し、セキュリティ対策は「攻撃者の侵入を防ぐことだけでなく、侵入された後の対策も含めて考えるべき」と言われるようになった。そうした中で、事後対応に役立つEDRに注目が集まるのは当然の流れだろう。

しかしEDRは、アンチウイルスやファイアウォールのように「導入するだけで守ってくれる」といった性格の製品ではない。IT管理者やセキュリティ担当者が調査ツールとして使いこなし、自社の状況に合わせて検知ルールの設定/更新も行う必要がある。その運用は複雑になりがちで、PoC(実証試験)を実施したものの導入を見送ったり、導入したもののうまく使いこなせなかったりするケースも多いという。

キヤノンマーケティングジャパン(キヤノンMJ)が今年5月に国内販売を開始したEDR製品「ESET Enterprise Inspector」は、シンプルな導入と運用を実現した「使いやすいEDR」が特徴だという。キヤノンMJでESET製品の企画を担当する植松智和氏、技術検証を担当する西村亮氏に、EDRの導入現場で生じている課題や、ESET Enterprise Inspectorの特徴を聞いた。

EDRの導入現場で生じている課題とは?

実際にEDRを導入した現場ではどのような課題が生じているのか。植松氏はまず「脅威の発生を示すアラートが頻発して管理者が調査に追われるが、実際に調査してみると脅威ではない」というケースが多いことを挙げる。つまり管理者が「誤検知」に振り回されるという問題だ。

なぜ誤検知が頻発するのか。植松氏は、EDRの監視対象がエンドポイントの挙動であり、脅威と見なす判断基準(ベースライン)がユーザー企業ごとに大きく異なるためだと説明する。

EDRはエンドポイントの挙動を継続的に監視して、そこから一定のルールに則って「不審な挙動(=脅威の可能性)」を検出する仕組みを持つ。しかしその判断基準は、EDRを導入する企業ごとにまちまちであり、画一化ができない。西村氏は次のような例を挙げて説明する。

「たとえば『管理者権限で実行ファイルを開く』という挙動そのものは、ユーザーの意図した『正当な挙動』かもしれませんし、マルウェアなどが引き起こした『不正な挙動』かもしれません。A社はそれを脅威として検知してほしい、しかしB社では業務上必要な操作であり検知してほしくない。このように会社ごとで判断基準が異なるケースがありえます」(西村氏)

また企業が自社開発した業務アプリケーションや、情報システム部が業務PCにインストールする会社指定の管理ツールなども、こうした誤検知の原因になりやすいという。また同じ社内でも、特定の部門だけで使う業務アプリケーションが検知されてしまうこともある。

「そのため、EDRの導入後には検知ルールを自社環境に合わせて最適化する作業が必須ですし、運用開始後もそれを継続的にチューニングしていかなければなりません」(西村氏)

もうひとつの課題は、EDRを使ってインシデント調査を行う際に「多様な観点から状況が見られない」点だという。通常、EDR製品はダッシュボード画面を備えており、そこには検知された脅威のレベルや件数などがまとめて表示される。しかし、そこに表示されるのは検知ルールに合致して検知された脅威だけだ。

「もちろんダッシュボードはわかりやすく便利なのですが、どうしても画一的な観点となってしまいます。実際には、対処する担当者のスキルや経験によって『異変に気付く観点』は異なります。たとえばマシンやプロセスの挙動から異変に気付く人もいれば、ネットワークトラフィックの変化を見て異変に気付く人もいる。画一的な観点のダッシュボードだけでなく、多様な観点から状況が見られる柔軟性も必要です」(植松氏)

西村氏もまた、ダッシュボードで「危険度が高い脅威」として表示されない脅威を見過ごしてしまうのは危険だと語る。

ESETのエンドポイントセキュリティに追加する「ESET Enterprise Inspector(EEI)」

ESET Enterprise Inspector(以下、EEI)は、こうした課題を解消したEDR製品だという。その具体的な説明に入る前に、まずはEEIの製品概要を見ておこう。

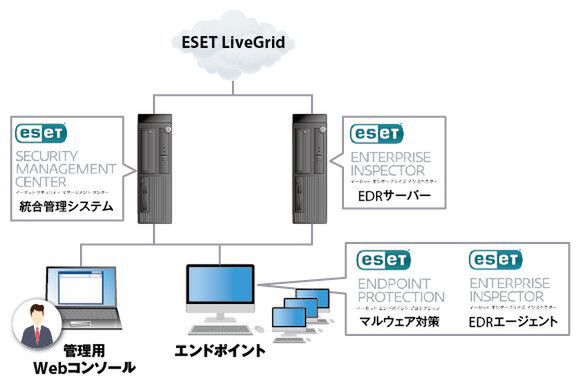

EEIは、「ESET Endpoint Protection Advanced」などの法人向けESET Endpoint Protectionシリーズ(V7以降。以下、EEP)と、管理サーバー「ESET Security Management Center(以下、ESMC)」を導入している環境で利用できる製品だ。監視対象とするエンドポイント(PCやサーバー)ごとにライセンスが必要で、250ライセンスからの販売となっている。

監視対象のエンドポイントには、EEI用のエージェントをインストールする(ESMCを使って社内に一括配布することができる)。EEIエージェントはEEPのエージェントと連携動作する仕組みとなっており、カーネルモードで動作するEEPエージェント(センサー)が収集したプロセス情報などをサーバーに転送する仕組みだ。

EEIエージェントは転送処理だけを担うため軽量で、ユーザーモードで動作するのでシステムに影響を与えるリスクも低い。このあたりは他のESET製品と同様の、セキュリティを実現しつつユーザーの業務は邪魔しないという“製品哲学”が貫かれていると言える。

EEIのシステム構成図。マルウェア対策のEEPシリーズを導入済みであれば簡単に追加導入できる

もちろんEEPでマルウェアを検知すれば、その情報はEEIにも伝えられるので、検知後の被害調査なども迅速に行える。また前述のとおりESMCから統合管理できる仕組みなので、EEIの導入で無駄に管理ツールが増える心配もない。EEIの管理コンソールも、すでにEEPに触れている管理者であれば直感的に使えるデザインになっている。

“3つの観点”を備え多角的に状況を確認できるダッシュボード

それではEEIはどう前述したようなEDRの課題を解消し、どう「使いやすい」のか、デモ画面を参照しながら具体的に説明してもらった。

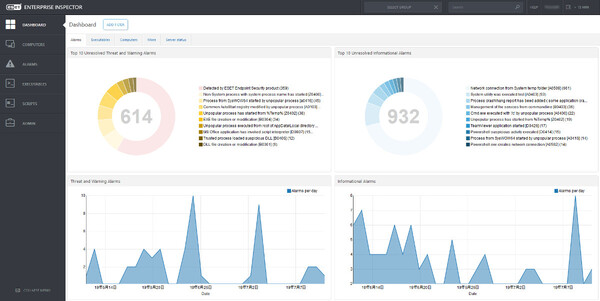

EEIのダッシュボード画面は、「ALARMS(アラーム)」「EXECUTABLES(実行ファイル)」「COMPUTERS(コンピューター)」といった複数のタブを備えており、これをクリックすることで“異なる観点”の画面を切り替えることができる。

アラームのダッシュボードには、現在発生している未解決のアラームの状況がグラフ表示される。アラームは「Threat(明らかな脅威)」「Warning(警告)」「Informational(注意喚起)」の3レベルで分類されており、発生日時のタイムラインでも表示される。たとえばタイムライン上のあるタイミングでアラームが急増していれば、その時間帯に何らかのサイバー攻撃が発生したことが疑われる。

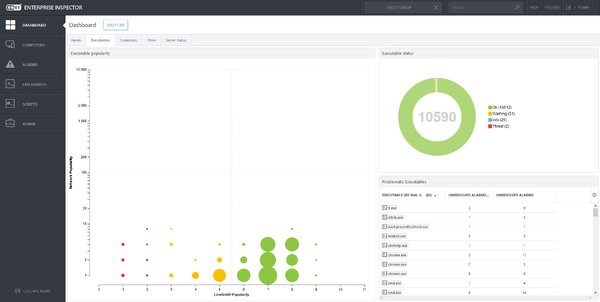

実行ファイルのダッシュボードに切り替えると、社内のエンドポイントで実行された実行ファイル(exeやdll)の“ポピュラリティ(知名度)”を表すチャートが表示される。横軸はESETのクラウドレピュテーションシステムである「LiveGrid」の集計によるポピュラリティレベル、縦軸は自社内におけるファイルの存在数、そして円の大きさは同じ座標に位置づけられる(同じ傾向を持つ)ファイル数を示している。

LiveGridでは、世界で1.1億台のデバイス(ESET製品)が接続されており、そこで使用されている実行ファイルのメタデータ(フィンガープリントなど)を収集し、「ポピュラリティレベル(知名度)」と「レピュテーションレベル(評価)」を算出している。正当なアプリケーションはレピュテーションレベルが高く、その反対にマルウェアはレピュテーションレベルが低くなる。他方で、よく使われるアプリケーションはポピュラリティレベルが高く、標的型攻撃に用いられるようなカスタマイズされたマルウェアであればポピュラリティレベルが極めて低くなる。こうした仕組みにより、疑わしい実行ファイルをすばやくあぶり出すことができる。

「自社開発した業務アプリケーションの場合は、LiveGridのポピュラリティレベルは低くなります。ただしその場合、自社内での存在数は多いので、縦軸方向では高い位置にマッピングされるはずです。簡単に言えば、チャートの左下部分にマッピングされている実行ファイルほど『要注意』というわけです」(植松氏)

コンピューターのダッシュボードは、エンドポイント単位でアラームの情報を表示する画面だ。対処の優先度が高い(危険度の高い)アラームが生じているものを上位に一覧表示するので、作業に取りかかりやすい。また「部署ごと」などエンドポイントのグルーピングや絞り込み表示もできるので、たとえばマルウェア感染端末が見つかったときに、感染拡大(アウトブレイク)の状況を調べたりするのにも有益だ。

「日常的な監視作業は、ルールベースで検知されたアラームに注目すると同時に、これら複数のダッシュボードを順に見ていき『いつもと違う点』がないかどうかを確認することです。何か不審な変化が見つかれば、ドリルダウンして詳細画面に入り、さらに詳しく調査していきます」(西村氏)

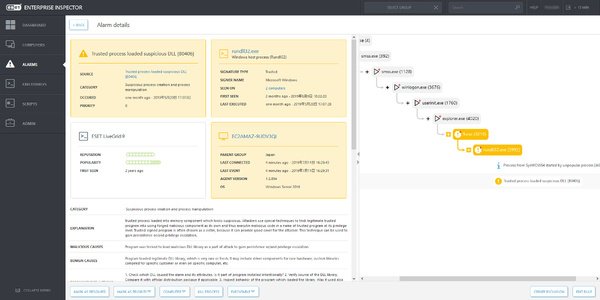

誤検知を減らす「検知感度の調整」などのチューニング機能

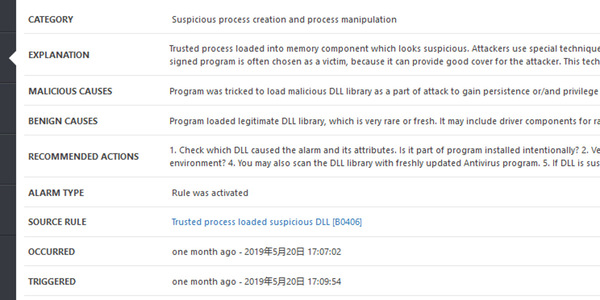

アラームの詳細画面に入ると、脅威の種類や具体的な説明文、検出されたエンドポイントや実行ファイル、LiveGridに基づく評価、さらにプロセスツリーなどの情報が整理されたかたちで表示される。リモートからのプロセス停止や、アラームの「対応優先度」「対応ステータス」変更などもこの画面から操作できる。

「脅威が疑われる挙動でも、100%悪性のものとは断言できません。そこで、その挙動が『悪性だった場合』と『良性だった場合』のそれぞれで考えられる理由も示します。また、管理者に推奨するアクションも具体的に表示します」(西村氏)

植松氏は、AIベースで脅威を判断する製品の場合、その判断理由が「ブラックボックス化しやすい」ことを指摘。最終的に人間が判断するうえで、マシンによる判断理由が示されることは重要だと説明した。

EDRの導入後には、自社環境に合わせた検知ルールの最適化、チューニング作業が必須であることはすでに触れたとおりだ。EEIはその作業をシンプル化する「検知感度の調整」機能も備えている。

アラームの詳細画面には「Create Exclusion(除外の作成)」というボタンがある。脅威として検知されたものの、自社では検知させたくないものはこのボタンをクリックするだけで除外され、検知されなくなる。同じように脅威のアラームレベルを調整したり、検知ルールを細かく編集したりすることも可能だ。

「エンドポイントを社内の部門ごとにグループ化すれば、それぞれに異なる検知ルールを適用することもできます。業務内容の違いでエンドポイントの使い方も変わりますから、こうした面でもEEIは『使いやすい』と言えるでしょう」(植松氏)

まとめとして西村氏は、EEIは「管理者がやりたいことをシンプルに実現できる」ようにデザインされたEDRツールだと説明した。

「“3つの切り口”からダッシュボードが用意されているなど、EEIは直感的に、管理者が求める結果を追いやすいように設計されています。また詳細な検知ルールも確認できるなど『なぜ脅威と判断したのか』もわかりやすいでしょう」(西村氏)

また植松氏は、EEIでは多様な観点から脅威の情報を取得できるので、企業ごとに異なるインシデント対応に適応させやすい製品だと語った。

「たとえばインシデントの社内レポートひとつを取っても、レポート先がセキュリティ責任者なのか、経営幹部なのかによって、求められる情報の種類や表現は異なります。ここでも、“さまざまな観点から情報が取得できる”というEEIの強みが生きてくると思いますね」(植松氏)

(提供:キヤノンマーケティングジャパン)

この記事の編集者は以下の記事もオススメしています

-

sponsored

全自動で管理いらず、ESETの次世代セキュリティは「手軽」が特徴 -

デジタル

キヤノンMJ、法人向けESETセキュリティでEDR製品も追加 -

PC

キヤノンMJ、軽減税率に対応する電卓2種発売 -

デジタル

ストリーミングラジオアプリに個人情報を盗まれる可能性がある -

デジタル

スマートホームにもセキュリティリスクあり 気をつけるべきポイント -

デジタル

最新スマホにも脅威が迫っている 今我々が取るべき対策とは? -

デジタル

IoTの乗っ取りは人命にかかわる -

デジタル

クラウドのセキュリティ対策における注意点を解説! -

デジタル

ESETの研究員 ハッカーが使うマルウェアと関連のあるバックドアを発見 -

デジタル

スマホのセキュリティ被害を防ぐ方法 -

デジタル

サイバーセキュリティ攻撃グループの詳細を明かすMITRE ATT&CKとは -

デジタル

サイバー攻撃が拡大している 我々は何をすべきか? -

デジタル

キヤノンMJ、ESETの脅威インテリジェンスサービスを国内提供 -

デジタル

2016年米国選挙で関与を疑われたスパイグループは最近まで活動していた -

デジタル

キヤノンMJ、ESET製品を活用したマネージドEDRサービスを開始 -

sponsored

「EDRは必要、でも導入できない」を解決するEDR運用監視サービス -

デジタル

暴露型ランサムウェア「Avaddon」6月から日本に攻撃していた、キヤノンMJがレポート公開 -

sponsored

より高度な攻撃への対抗も、ESETのEDR「ESET Enterprise Inspector」最新機能を知る