ESET/マルウェア情報局

令和版『ダイ・ハード』 犯罪者はスマートビルディングをどう乗っ取る?

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載されたシージウェアとは?犯罪者がスマートビルディングを乗っ取るときを再編集したものです。

仮の話として、あなたがいくつかの町で10件超の建物を管理する不動産会社の運営責任者だったとする。そして、以下のようなテキストメールが自分宛てに送られてきたらどのように対処するだろうか。

「(あなたの管理する建物の住所である)メインストリート400番地にある建物の制御システムを我々は乗っ取ることに成功した。24時間以内に50,000米ドル(約550万円)をビットコインで支払わなければ3日間建物を閉鎖する。」

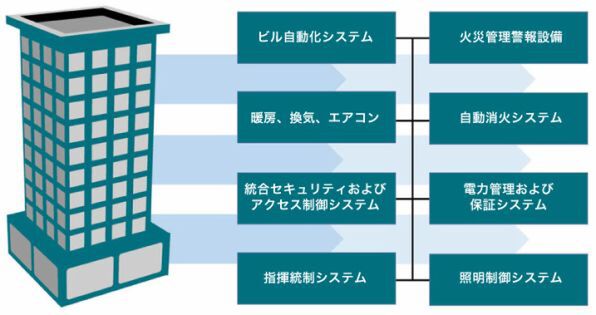

この件における設定では、その住所に立地する建物は不動産会社が所有する、高所得者向け医療施設のひとつとしている。建物全体がビルオートメーションシステム(BAS)と呼ばれるものを使用して暖房換気空調(HVAC)に始まり、火災報知器・制御、照明、セキュリティシステム等をリモートコントロールしている。遠隔でアクセス可能なシステムは最大で8つのシステムに上る。

図1 – ビルオートメーションシステム(BAS)

この件で、脅迫メールの送り手が本当にBASの制御権を掌握しているならば、その脅しは成功裏に終わったはずだろう。これは想像ではなく現実に起きた話である。先のような脅迫メールを受け取った人物から聞いたところによると、まさにこのような状況が起こっていたとのことだった。その企業が攻撃者への支払いを拒否したところ、標的となった建物は実際に混乱が生じる結果を招くこととなった。

「シージウェア」は確実に影響範囲を広げている

この種のサイバー攻撃が、紹介した一件だけで終わっていたならば、この内容を記事にすることはなかっただろう。セキュリティ研究者は誰しも、事実に基づかない恐怖や犯罪者へのヒントとなるような情報を流布したいとは考えていないからだ。しかし、今回のケースで運営マネージャーが支援を要請した警察当局は、「こうした事例を過去に見たことがある。」とその人物に伝えていたようだ。要するに、犯罪者がこの種の攻撃を実施したのは初めてではなかったということである。個人的にはこれらの脅威が今後、現実にならないことを願うばかりだが、ターゲットとして狙われる可能性がある人々が攻撃から身を守る対策を講じることができるように、この脅威について情報提供することにした。

ソフトウェア全盛のこの時代、多くの建物にシステムが組み込まれている。その状況を逆手に取るこうした脅威は、技術の進化を悪用して利益を稼ぎ出す手口のひとつといえる。私(Stephen Cobb)の経験からでは、異なる攻撃手法にはそれぞれ名称を付けるべきだと考えている。そうすることにより、その攻撃手法の認知を高め、対策に注力できる。つまり、「建物に組み込まれたシステムの脆弱性を金銭目的で突く攻撃」と称するのではなく、この攻撃手法を「シージウェア(Siegeware)」と呼ぶことを推奨したい。

新石器時代では集落を丘の頂に位置させていた。中世では城壁を築き、城郭や城塞都市として守りを固めていた。こうした物理的な防御策をとることで、建造物は日常的な攻撃を回避してきた歴史がある。古来から建造物が狙われる理由は極めてシンプルで、生活、仕事、出会い、取引、貯蔵、医療ケアなど人類の活動の拠点であったからだ。

現代では多くの建物で室温、ドアの施錠、アラームの制御などの機能がBASにより管理されている。BASへのリモートアクセスを有効にすることで私たちは多くの実用的かつ経済的なメリットを享受している。しかしBASを実行するソフトウェアの保護が十分でない場合、BASが悪用されることでシージウェアが現実のものとなる。言い換えれば、シージウェアはデジタルの恩恵にあずかる建物を狙うことで、(攻撃者にとっては)目標達成確度の高い攻撃手法のひとつだといえる。

シージウェアのターゲットは世界中で35,000件以上

先の事例ではいくつか良い話もある。被害に遭った企業はすでに効果的な危機対応計画を攻撃の時点で備えており、今回は初のケースであったものの、対応チームは速やかにバックアップ対策を講じることができたという。このことで、その企業は支払いの要求を拒むことができた。しかし、攻撃自体は成功し、建物の利用者は普段どおりの利用ができないという被害に巻き込まれることとなった。

2019年、このシージウェア問題はどのくらいの広がりを見せるのだろうか。この動きはいくつかの要因に左右されることになるだろう。警察当局が積極的にこういった事例を調査するかどうか。どのくらいの数のターゲットが支払いを拒否することになるか。そして、犯罪者がどのくらい多くのターゲット(侵入できるBASを有する建物)を見つけ出すことができるかなどである。

ターゲットの数については、IoTデバイスを検索できるツール「Shodan」を利用することで、ある程度把握できる。インターネット経由でアクセス可能なBASシステムを2019年2月中旬に検索したところ、世界中で35,000件の潜在的なターゲットの存在が確認できている。これはあくまでひとつの商品のカテゴリーにおける結果でしかないが、数字自体も2018年8月末の21,000件という結果から増加している。

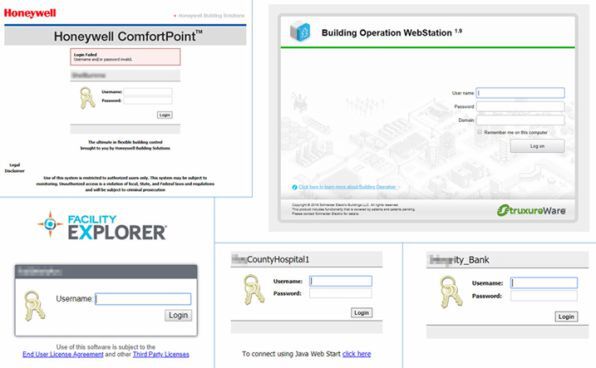

現在、ターゲットのBASシステムを見つけ出そうとする犯罪者にとって、米国だけでも30,000件に及ぶ選択肢があることになる。これらはIPアドレスとして表示され、ウェブブラウザーでアクセスすると、以下(図2)のようなBASログイン画面が表示される可能性がある(ビル名・所在はモザイクをかけている)。

図2 – BASログインシステムの例

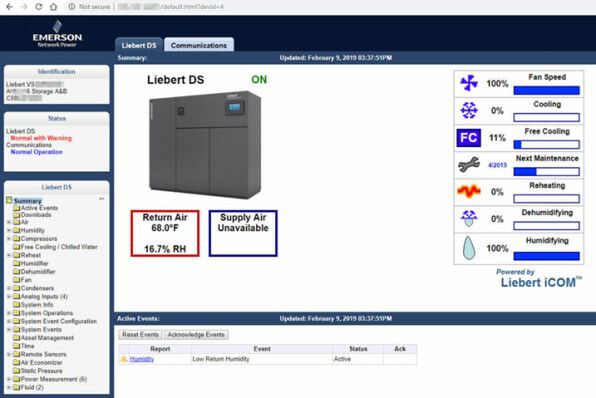

犯罪者はBASシステムのログイン画面にたどり着いた後、システムの初期設定のユーザー名とパスワード(これらは基本的な検索スキルがあれば誰でも見つけることができる)を入力してログインを試みる。初期設定からログイン情報が変更されていても、ログイン試行回数の制限がない限り、犯罪者がシステムにアクセスできるようになるのは時間の問題だ。このプロセスでは、冷却システムのダッシュボードにたどり着ければそこがゴールとなる。

図3 – 冷却システムのダッシュボード

ケースにもよるが、ここまでたどり着くのにパスワードすら必要ないこともある。これ(図3)は実際に作動中のダッシュボードであり、インターネットを使えればパスワード不要でアクセスできてしまう。インターネット上でのアーカイブ化が進んだことにより、簡単に探し出せる多くの関連文書から、これがLiebert DSデータセンターの冷却システムだと判断することができる。また、システムの所有者が誰(名前は出さないが某有名大学)で、どこに所在(米国の東海岸)しているのかも比較的簡単に割り出すことが可能なのだ。

とはいえ、多くの企業や団体は、これほど無防備にシステムを野放しにはしているわけではない。しかし、簡単に検索しただけでも、米国内で数百もの学校や大学、数十のクリニックや病院、かなりの数の銀行までがBASのログイン画面を悪用してほしいと言わんばかりにさらけ出していることが明らかにされた。この「可能性」を見つけ出すために、特別な想像力やスキルが必要なわけでもない。要するに、特別な犯罪者でなくても見つけ出せてしまうのだ。

もちろん、このような状態を放置しておくべきではない。シージウェアによる攻撃リスクを抑えたい企業や団体に対してできるアドバイスは数多く存在する。手始めに、セキュリティ産業協会(Security Industry Association)のウェブサイトから入手可能な「Intelligent Building Management Systems: Guidance for Protecting Organizations(インテリジェントビル管理システム:組織の保護に関するガイダンス)」及び他の役立つリソースを読むところから始めてみるといいだろう。米国国防総省 (DoD)文書「Unified Facility Criteria, UFC 4-010-06 Cybersecurity Of Facility-Related Control Systems(統合施設基準、UFC 4-010-06施設関連制御システムのサイバーセキュリティ)」もまた非常に有益な情報を取り扱っている。

「統合施設基準」に関するDoD文書*1は2016年の日付になっており、ビルテクノロジーのサイバーセキュリティが最近の課題ということではないことがわかる。実際、シージウェアを予見させるような複数の兆候が以前から観測されていた。「ビルディング・オートメーション・マンスリー社」の創設者兼CEOであるフィル・ジト(Phil Zito)が、2013年7月に(ビルオートメーションシステムのハッキング方法)に関する記事を出している。そして2014年初頭にはビリー・リオス(Billy Rios)がブラック・ハット・アジアで「ビルを所有すること」についてプレゼンテーションをおこなっている。2016年の初めには、スマートビルのハッキングの実態がCSOオンラインに「IBM’s X-Force team hacks into smart building(IBMのX-Forceチームがスマートビルにハッキング)」というタイトルで掲載されている。

※1 DoD(米国国防総省)により定められた規程等の文書のことを指す。

今後のシージウェアの動向を考えると、仕事先の建物のオートメーションシステムの状態を判断するには良いタイミングである。何かしらのオートメーション機能を使用しているならば、BASへのアクセスはどのように保護されているのかという点でしっかりと管理・整理すべきである。

このような事項に関する問い合せをする際、建物の所有者、プロパティマネージャー、そして建設会社との関係には十分に気を付けてほしい。建設会社によっては、いつでもどこからでも簡単にスマートフォンやタブレットからアクセスできるウェブベースのログイン画面を好む傾向にあることが調査で判明している。一方で、建物の管理者や所有者は、建設会社が自ら報告しない限り、このようなアクセス方法を利用している実態を知るすべはない。

シージウェア攻撃の可能性を懸念するならば、管理・所有する建物のBASにリモートアクセスが可能かどうか聞いて回るといいだろう。その後、システムがどの程度しっかりと保護されているかを確認してみてほしい。ログイン画面の前にファイアウォールがあるか。アクセスするためにVPN接続が必要かどうか。多要素認証による強固な保護がなされているか。仮に単一パスワードのみの場合、何かしら保護の強化策を早急に検討したい。これは単に推測するのが難しいパスワードに変更するという意味ではない。最低限でも、パスワードの試行回数制限とロックは必要である。そして、こうした事態が発生した際に、複数の報告先に通知をおこなう「アラーム」機能も整備すべきだろう。

率直に言って、最低でも二要素認証(2FA)とVPN接続を前提としてBASログイン画面にアクセスするようにしない限り、建物はいつまでもシージウェアを企てる犯罪者のリスクに晒されることになる。二要素認証は今や広く利用され、簡単に導入できる。BAS保護のためにこれを利用しないというのは、誰もが簡単に受かるテストに不合格になるようなものだ。シージウェアが発生した際に建物の入居者から訴訟を起こされても仕方がないのではないだろうか。

今後のIoT時代において脅威は増大する

いうまでもなく、自動化されているのはオフィスや工場だけではない。多くの家庭でモノのインターネット (IoT) やこれらのデバイスで可能となるホームオートメーションを利用している。私の同僚であるトニー・アンスコム(Tony Anscombe)は「スマートホーム」時代の到来で生じうる脅威について研究を重ねており、この内容に関するプレゼンを2018年2月25から28日にバルセロナで開催されたモバイルワールドコングレス (Mobile World Congress (MWC)) でおこなっている。

2017年度の「ESETトレンド報告書Ⅰ」では、犯罪者が自動車へのジャックウェアを含めIoT機器の乗っ取りによる現金化手口について記載している(RoT:Ransomware of Things モノのランサムウェアを参照してほしい)。ここでのキーワードは「現金化」である。というのも、犯罪者が乱用により金銭を奪い取らない限り、単なる潜在的なテクノロジーの乱用は一般的には犯罪とみなされないからである。シージウェアやジャックウェアの場合、多くの人は被害が起きないこと願うばかりで対策も先送りにしがちであることを付け加えておきたい。

シージウェアを理解する参考資料

米国では、不動産情報共有分析センター (the Real Estate Information Sharing and Analysis Center: the Real Estate ISAC) が商用不動産の業界に対し多数のセキュリティ情報を提供している。この組織は、重要インフラの所有者や運営者が、自身の施設、スタッフ、顧客などをサイバー攻撃または物理的なセキュリティ脅威、他の危険因子から保護することを目的として設立されたセンターのひとつである。このセンターの会員となった企業には、幅広い脅威に対しての定期的なアップデートが提供される。また、利用可能な脅威情報を収集、分析し、組合員に告知するとともに、リスクを緩和してレジリエンスを高めるためのツールも提供される。

施設管理及びビル運営委管理 (BAM) facilitiesnetウェブサイトが次のような記事を掲載している、「Can Hackers Target Your Building Automation System?(ハッカーはあなたのビルオートメーションシステムを標的にできるだろうか)」

先のリソースには次の資料が含まれる。

セキュリティ産業協会ウェブサイトより入手可能な「Intelligent Building Management Systems: Guidance for Protecting Organizations(インテリジェントビル管理システム:組織の保護に関するガイダンス)」。

有益なDoD文書:

Unified Facility Criteria, UFC 4-010-06 Cybersecurity Of Facility-Related Control Systems(統一施設基準、UFC 4-010-06 施設関連制御システムのサイバーセキュリティ)

ビルオートメーションシステムのハッキング方法に関する記事

ビリー・リオスによるブラック・ハット・アジアのプレゼンテーション「Owning a building(建物を所有すること)」

CSOオンラインの記事「IBM’s X-Force team hacks into smart building(IBMのX-Forceチームがスマートビルにハッキング)」