9月27日、目黒のAWSJオフィスにおいて第8回目となるOpsJAWSが開催された。「運用」に敏感に反応する人たちを対象とするOpsJAWSの今回のテーマは「アカウント管理」。タグ付けやMFAの運用、SSOのススメ、アカウント分割などについてディープなLTが披露された。

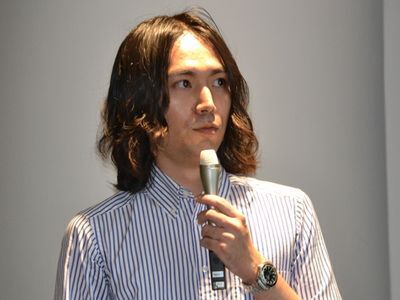

誤操作防止のタグ付け活用を味澤さんが語る

冒頭、「背伸びをしないAWSタグ付け」をテーマにLTを披露したのは、日本ユニシスでAWSの案件支援を担当している味澤健司さん。AWSのリソースに付与できるタグを活用することで、プロジェクトごとのリソースを適切に管理し、誤操作がないようしたいというのがLTの趣旨だ。

日本ユニシスの味澤健司さん

同社の案件支援では、影響の狭そうなシステムからAWSに移行し、徐々に他システムを移行したいという依頼が舞い込んでくる多いという。しかし、リソース名に手作業でプレフィックスを付けてプロジェクトを識別すると、誤って隣のシステムをいじって誤操作するのではないかと不安があった。「アカウントはお客様やプロジェクト単位で作っているし、IAMなどで権限は分けているものの、他システムを載せることを意識していないがために誤操作の心配がある」(味澤さん)。そこで検討したのが、AWSの各リソースに付与できるタグ。プロジェクトごとにタグを付与し、誤操作を防げるかもしれないと味澤さんは考えた。

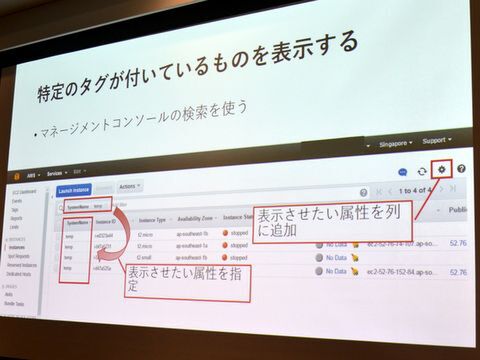

タグ付けをまとめて行なうにはAWSのコンソールの「タグエディタ」を使うのが便利。タグエディタを利用し、対象のリソースを指定し、キーとタグを入力すれば、複数のリソースにまとめてタグを付与できる。いったんタグを付与すれば、検索によってリソースを指定し、特定のタグがついているリソースを表示・操作できる。また、IAMのポリシーにコンディションを記述することも可能だ。

マネジメントコンソールを使えばリソースの検索も容易

もちろん、タグですべてが解決できればよいが、課題もある。たとえば、タグに対応していないリソースの場合は、これまで通りリソースの命名規則で対応しなければならない。また、IAMのポリシーだけでタグによる制限を実現するのは難しく、結果としてJSONが複雑になってしまうのも弱点もある。

ちなみにAWS CLIのオプションを使うことで、タグが指定できるという。特定のタグに対してFliterやQueryのオプションを使ったり、リソース名の部分一致させることも可能。味澤さんは、「誤操作を簡単に防ぎたいと思ったらタグは便利。でも、細かい作り込みが必要なのであれば、ツールを使って自動化するのが理想」と語って、LTをまとめた。

MFAの安全・安心な運用をスカイアーチの星さんが語る

続いて「組織利用におけるMFA管理方法を考える」というテーマで講演したのはスカイアーチネットワークスの星幸平さん。「MFAの運用に関する情報が意外とWebにない」(星さん)とのことで、全特権を有する特権アカウントを安全に守るため、MFA(Multi Factor Authentication)をどのように運用すべきかというのが大きなテーマだ。

スカイアーチネットワークスの星幸平さん

MFAはAWSのセキュリティを強化する多要素認証の仕組みで、時刻を用いたワンタイムパスワードが利用できる。現状、ルートの特権アカウントはIDとパスワードにMFAを組み合わせることしか強化する手段がない。そのため、AWSを安全に利用するためには、特権アカウントのアクセスキーを削除し、MFAで保護し、IAMで権限を使い分けるのがベストプラクティスになる。「IAMでできないことは契約の変更や請求周りくらいなので、普段の運用では特権アカウントを封印しても普段の運用で困ることはない」と星氏は指摘する。

とはいえ、組織内でのアカウントが複数になったり、プロジェクトごとにアカウントが別れていたり、MFA管理方法がアカウントごとに違うと、管理の手間が大きくなる懸念がある。そのため、スカイアーチではMFAをセキュアかつ、効率的に運用できる方策を模索したという。

要件としては、まず決められた人だけがMFAを利用できるようにすること。また、利便性を確保するため、リモートで利用できるようにすること。さらに可用性と信頼性を重視し、なるべくMFAの再設定の手間がないようにしたいという点が挙げられた。

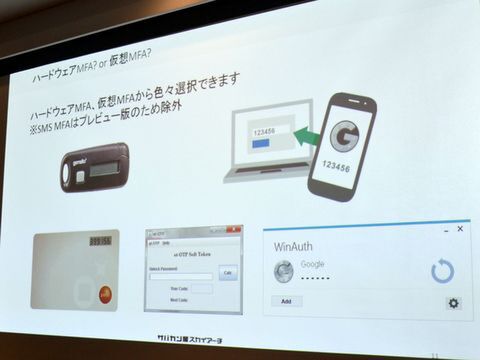

現状、MFAはハードウェアMFA、ソフトウェア型の仮想MFAのほか、プレビュー版としてSMS MFAが存在する。まず物理的な盗難や置き忘れ、故障などの可能性があるハードウェアMFAはセキュリティの高い場所で選定して保管し、高温多湿やモノの出入りが多い苛酷な場所は避けた方がよい。カード型は同期切れという仕様上の問題があり、「早い時は1~2ヶ月で同期切れになるので、定期的にログインして再同期する必要がある」と星氏は語る。また、物理デバイスという性質上、リモートアクセスや可用性、信頼性を担保するのは難しい。

キーホルダーやカード型のハードウェアMFAのほか、スマートフォンやPCで使える仮想MFAなどさまざま

次にスマートフォンに導入するタイプの仮想MFAだが、Google AuthenticatorやAutryなどがある。こちらは1つのハードウェアで複数のアカウント管理ができ、スマートフォンを使えば同期の問題もクリアされる。アプリケーションは無料だが、普段使いのスマホに入れるのはリスキーなので、やはりハードウェアMFAと同じように保管することが推奨されるという。ただ、「ハードウェアMFAに比べて要件は合いそうだが、そもそもスマートフォンがリモートアクセスを想定していないので、そこは問題」(星氏)と語る。

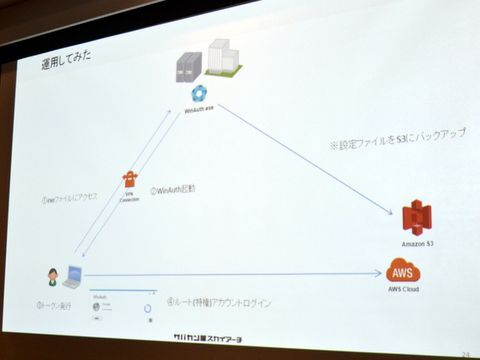

仮想MFAはさまざまなプラットフォームで利用できるのが大きい。同期の問題もなく、アプリケーション自体は無償。「MFAの実体がファイル形式なので、利用権限が細かくできる。バックアップも可能ファイルサイズも小さいので、ストレージの保存もしやすい」(星氏)。今回、スカイアーチではWinAuthを採用し、Windows PCで運用することにした。MFAの保管場所はRAID対応の基幹ストレージに入れておき、VPN経由でWinAuthを起動。トークン発行することで、ルートアカウントにログインできるという。なお、設定ファイルはAmazon S3にあるので、有事の時はS3から復元できるという。

スカイアーチで実践したWinAuthでのMFAの運用

ハードウェアMFAに比べたメリットは、まず同期切れがなくなったこと。また、リモートアクセスは思いのほか便利だが、セキュリティも重要になるので、リモート端末のセキュリティ対策は手を抜けない。総じて、MFAデバイスの管理から解放されたが、その代わりアクセス権の管理や構成の運用が必要になったという感想だ。最後、星さんは、「仮想MFAが必ずしも最適解というわけではないので、組織ごとの要件を理解して適切な運用方法を選定する必要がある」という。