猛威を振るうマルウェアに対して、多くの企業はさまざまなセキュリティ対策を講じている。しかし、ネットワーク管理が適切に行なわれてなければ、製品も効果を発揮できない。ソーラーウインズの「スタンダード・ツールセット」を用いて、まずはネットワークの棚卸しと現状把握から始めよう。

セキュリティ対策の運用にはネットワーク管理が必須

2015年6月、日本年金機構を皮切りに、国内の複数の組織や企業をターゲットに展開された標的型攻撃に続き、2016年6月にはJTBの子会社が標的型攻撃を受け、約783万件に上る個人情報が流出したと報じられた。これらの事件以外にも、Webサーバの脆弱性を狙った不正アクセスやランサムウェアに代表される金銭目的のマルウェア(悪意あるソフトウェア)など、サイバー攻撃の被害は後を絶たない。

ひとたび不正アクセスを受けて顧客情報が流出してしまったり、会社の資金が不正に盗み取られてしまうと、業務への影響は計りしれない。この被害の大きさを目の当たりにしてか、ようやく日本でもセキュリティ対策強化に向けた機運が高まりつつあるようだ。

では、具体的に「セキュリティ強化」を考えたときに出てくる案は何だろう?

おそらく多くの企業では、クライアントPCのソフトウェアを最新に保ち、マルウェアから守るため、ウイルス対策ソフトウェアやPC管理ツールを導入していることだろう。また、インターネットからやってくる不正な攻撃を検知し、ブロックするため、ファイアウォールや不正侵入防御システム(IPS)を運用し、場合によっては次世代ファイアウォールやサンドボックスといった新たな対策機器を導入しているかもしれない。さらに、攻撃の巧妙化を踏まえ、マルウェア感染などのセキュリティ事故は起こり得るものだという前提に立ち、速やかな対応と被害の最小化に当たる組織であるCSIRTや対応プロセスの整備に取り組む企業も増えている。

ただ、ここで見落とされがちな要因がある。こうしたセキュリティ製品が効果を発揮するには、ネットワークが管理者の意図した通りに設定され、正しく運用されている必要がある。

たとえ、どれほど高機能なセキュリティ製品を導入しても、ネットワーク設定に問題があり、きちんとトラフィックを確認できる構成になっていなければ、そもそも検査のしようがない。また、企業によっては、通常業務用のネットワークと重要なデータを扱うネットワークとでVLANを分け、マルウェアの蔓延や外部への情報持ち出しを制限する設計を採用しているが、そもそものVLAN設定に問題があれば、やはり意味をなさなくなってしまう。

加えて、システム管理者が把握していないリソース——エンドユーザーの持ち込みPCやスイッチ、過去に誰かが勝手に構築してしまったアクセスポイントなど——の存在も無視できない。業務を効率的に進めたいという善意から持ち込まれたこうした機器も、管理が適切になされていなければ、攻撃者が悪用可能な裏口になる恐れがある。

ネットワーク設定の穴は、セキュリティの穴

こうした問題を解決するには、セキュリティ製品群の活用はもちろんだが、前提としてネットワークを適切に設計し、意図した通りに動作しているかの確認も欠かせない。

ソーラーウインズが無償で提供しているネットワーク管理ツール群「スタンダード・ツールセット」には、ネットワークの可視性を確保し、健全性が保たれているかどうかを確認できるツールが含まれている。

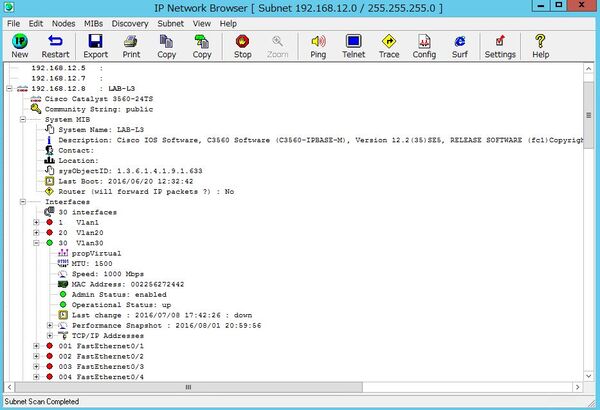

たとえば「IP Network Browser」では、SNMPやICMPを活用し、指定したIPアドレスレンジ内に存在するネットワーク機器やサーバを一覧表示できる。これにより、ネットワーク管理者が把握していない「勝手PC」「勝手サーバ」を検出し、セキュリティ上のリスクを洗い出すことができる。また、ネットワーク機器が搭載しているOSのバージョンもチェックできる。

さらに数こそ少ないが、ネットワーク機器の脆弱性が悪用され、DDoS攻撃や不正アクセスを招くケースもある。そうした事態を招かぬよう、脆弱な機器を確認し、パッチ適用や設定変更を行なうといった措置をとることが肝要だ。

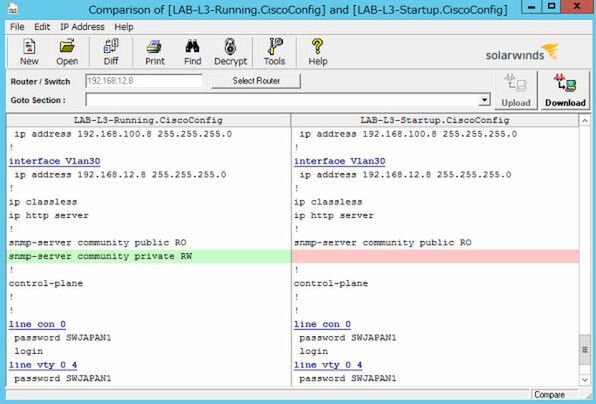

スタンダード・ツールセットの上位版である「エンジニアズ・ツールセット」(有償)では、こうした作業を支援するさらに便利なツールが提供されている。たとえば「Config Downloader」で入手した機器の設定内容を「Compare Configs」で比較し、「Config Editor/Viewer」で内容を確認した上で適切に修正し、「Config Uploader」でアップロードするといった作業を手元で実施できる。ネットワーク機器に脆弱性が発覚し、一時的な回避策として設定変更を行う、といったプロセスが容易になるだろう。

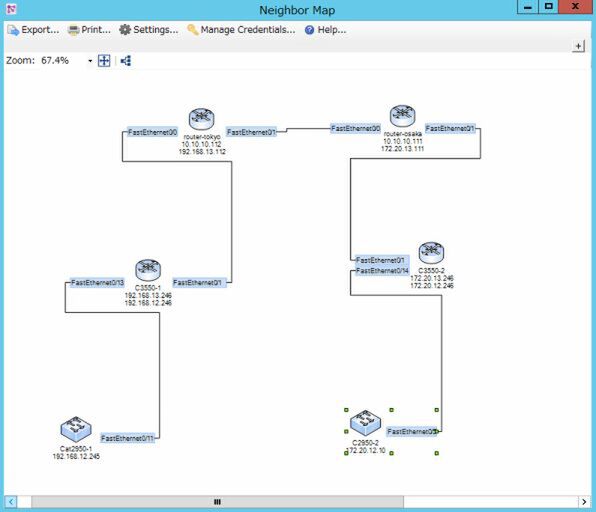

また「Neighbor Map」では、ネットワークに接続している機器の情報をマップ化できる。ネットワークの可視化は、セキュリティ向上はもちろん、日々の運用の効率化という面でも有効だろう。

迅速なインシデント対応にもネットワークへの理解は必須に

セキュリティ事故が発生した際の対応、つまりインシデントレスポンスを行なうにも、ネットワーク状態の把握は欠かせない。

ネットワーク内部でマルウェア感染が発覚したとき、第一に実施すべき措置は端末をネットワークから切り離すことだ。それ以上のマルウェア拡散を防ぎ、個人情報をはじめとする情報流出を防ぐためにも、迅速に遮断する必要がある。だが、IPSなどをて用いゲートウェイ部分で不審な通信を見つけ出したとしても、果たしてどの端末が感染し、発信元となっているのかが特定できていなければ、手の打ちようがない。

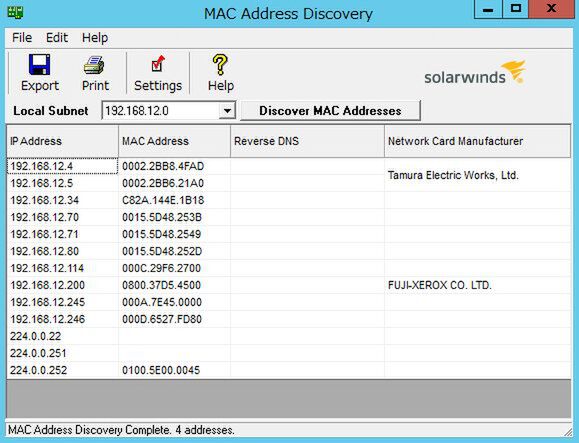

エンジニアズ・ツールセットに含まれている「MAC Address Discovery」は、そうした際の一助になるだろう。このツールでは、ネットワークに接続された機器のMACアドレスを検索できる。ログに残された情報を基に感染した機器を特定し、担当者を急行させることができるだろう。

また、不正アクセスを受けたり、社内の情報が流出する際には、ネットワークトラフィックに普段とは異なる兆候が見られることがある。特に、数十万件、数百万件といった個人情報や機密情報を圧縮したファイルが外部に送信される場合は、通常にはあり得ない時間にスパイクが発生する可能性がある。事実、過去の不正アクセス事件では、そうしたわずかな「異常」が攻撃発覚の糸口となったこともあった。トラフィックを可視化する「Network Bandwidth Gauge」やNetFlowのコレクターである「NetFlow Realtime」を活用すれば、こうした不審な動きをリアルタイムにチェックすることができるだろう。

体調が悪いからといって闇雲に薬を飲んでも、症状に応じた薬でなければ意味がないのと同じように、ネットワークがどのような状態になっているか、何が起きているかを把握せずにあれこれセキュリティ対策を打っても効果は得られない。せっかくのセキュリティ対策の効果を最大限に発揮するためにも、スタンダード・ツールセットやエンジニアズ・ツールセットが提供するネットワーク管理ツール群を活用してみてはいかがだろうか。

(提供:ソーラーウインズ)