クリーニングやIAM活用、脆弱性診断、FinTechなど旬なトピック満載

キャンセル待ち150人!Security-JAWS第1回で現場の苦労を見た

2016年05月20日 07時00分更新

5月17日、AWSのセキュリティを扱う勉強会「Security-JAWS」の第1回がセキュリティ企業ラックの会議室で開催された。40人の定員に対して、150人がキャンセル待ちという人気の高い勉強会では、期待通り現場感のあふれたセッションが披露された。

セキュリティ規程に従ってクラウドを運用

トップバッターは、リクルートテクノロジーズ ITソリューション統括部の宮崎幸恵さん。2011年入社以来、クラウド一筋の宮崎さんは、JAWS DAYSや女子会などでも登壇しているが、今回はログインIDのクリーニングやIAM(AWS Identity and Access Management)の運用について説明した。

リクルートテクノロジーズ ITソリューション統括部 インフラソリューション2部 RAFTEL2グループ 宮崎幸恵さん

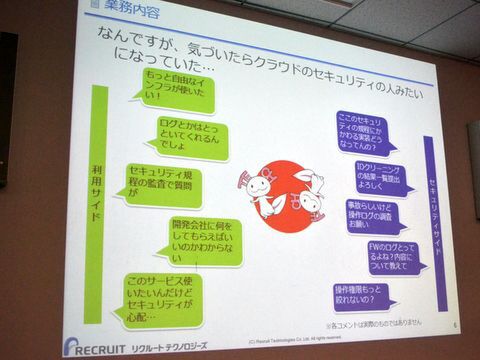

セキュリティをテーマに講演するものの、宮崎さんはいわゆるセキュリティの業務についているわけではない。7つの事業会社、3つの中核機能会社で構成されているリクルートグループの中で、宮崎さんの所属するリクルートテクノロジーズのITソリューション統括部 インフラソリューション2部はオンプレミス、クラウド、社内インフラなどを管轄しており、宮崎さんはこの中でクラウドを担当している。「この場にいてなんですが、社内のセキュリティ規程を定めるのも、規程が守られているか監査するのも、CSIRTも別の部署」(宮崎さん)。そのため、普段の仕事は回線の管理や社内の共通基盤の構築・運用なのだが、セキュリティ関連の部署からログの提出を求められたり、ユーザーからインフラの相談を受けるうちに、いつの間にかクラウドセキュリティの人になっていたというのが経緯だ。

事業部門とセキュリティ関連部署の声を聞くうちに、クラウドセキュリティの人に

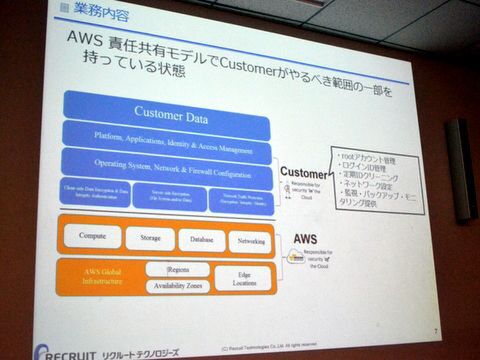

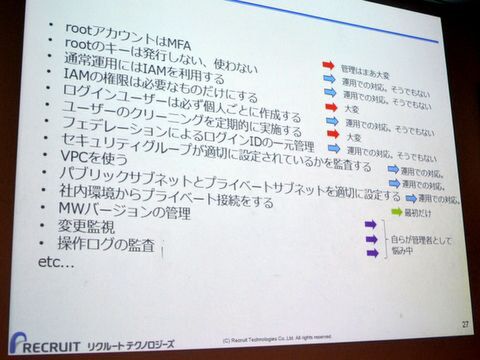

こうした経緯から宮崎さんが担当しているのが、AWSが示している責任共有モデルにおいて顧客が果たすべき部分。具体的にはrootアカウントやログインIDの管理、定期的なIDのクリーニング、ネットワーク設定、監視・バックアップ・モニタリング設定など。「セキュリティの規程は社内に定められているので、それに従って社内のクラウド運用を執行する立場」(宮崎さん)とのことで、ログインIDの管理やクリーニング、IAMを用いたAWSの各サービスの権限設定、VPCの設定などを実施している。

AWSが示している責任共有モデルで顧客が果たすべき範囲の一部を担当する

個人情報を扱うことも多い同社はセキュリティの規程がかなり充実しており、アプリケーションもインフラも、すべてこのセキュリティ規程に従って構築・運用されているという。パブリッククラウド向けの規程というモノは特になく、監査もオンプレミスや社内インフラと同じように受けている。

手間なのはユーザーIDのクリーニングとIAMの権限設定

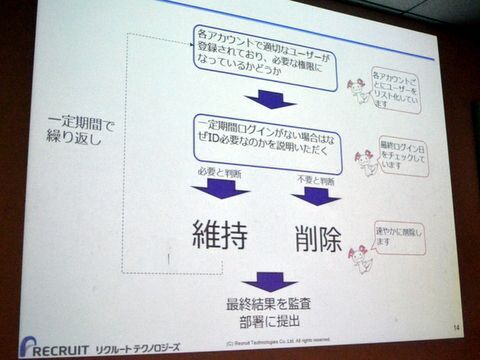

今回宮崎さんがメイントピックとして持ってきたのは、ログインIDのクリーニングだ。同社はログインユーザーをLDAPで統一管理しており、各アカウントで適切なユーザーが登録されており、必要な権限になっているかどうか、一定間隔でチェックしている。LDAPからアカウントのリストを抽出し、ログインの履歴もきちんとチェックされる。規模が大きい会社であるのに加え、多数のパートナーやベンダーがプロジェクトに関わっているため、定期的なチェックは重要だ。

ログインIDのクリーニングのフロー

「ユーザーの追加は忘れないが、削除はしばしば忘れられるので、クリーニングは厳しくやっている」(宮崎さん)とのことで、一定期間ログインがない場合は、該当のIDが必要なのか、エンドユーザーに説明を求めるところまでやる。また、クリーニングの執行側も管理者もエンドユーザーと同じ監査を受ける。管理者だからといって、アカウント管理が甘いとか、特権を持っているというわけではない。

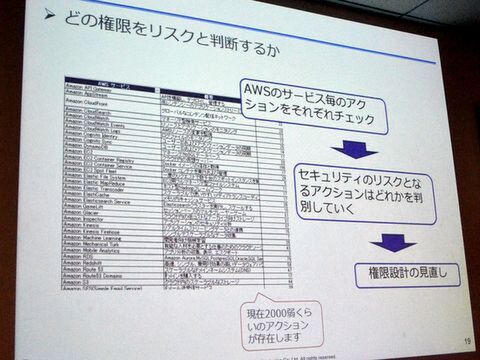

ユーザー数が多いため、同社ではLDAPでユーザー管理をしているが、IAMはおもに権限設定やリソースの制限に用いられるという。同社ではAWSサービスごとに2000近くにのぼるアクションをすべて洗い出し、セキュリティ規程に従ってリスクとなるアクションを判断し、権限設定を随時見直している。なにしろ数が多いので1週間くらいはかかり、しかもAWSでは新サービスや新機能がどんどん増えるため、定期的にリスクを見直す必要があるという。気の遠くなるような作業だが、「すべてを制限するわけではなく、AWSを使うメリットはきちんと出していきたい」(宮崎さん)とのことで、ユーザーの利便性とセキュリティのバランスをとるためには不可欠な作業のようだ。

IAMではAWSのサービスのうち、2000近い機能を洗い出し、権限設定を見直すという

クリーニングに関しても、時間がかかるのが悩みの種。VPCだけで200くらいあるため、クリーニングの作業も1ヶ月くらいかかってしまう。「リストを抽出するのは難しくないけど、必要かを判断する人を洗い出したり、返信してくれない人を待っていたり、確認しながら削除しているとそれくらいかかってしまう。削除した証跡を出してくれという監査側のリクエストもある」といった問題がある。

最後、宮崎さんは、「IAMの権限を必要なものだけにする」「ユーザーのクリーニングを定期的に実施する」という2点が運用において特に大変な作業とし、「数が増えることで比例して増える運用の負荷に関しては、今後いっしょに議論できればいいなと思います」とまとめた。

自社で対応している作業とその負荷をリスト化

この連載の記事

-

第10回

デジタル

キャリアを超えてネットワークを語り合うNW-JAWSが始動! -

第9回

デジタル

カヤックでのAurora移行は「今のところいいことしかない」 -

第8回

デジタル

オルトプラス中田さんが語るAWSとAzure、GoogleのIoTの違い -

第7回

デジタル

Reboot完了!潮風とピザの香りが漂うJAWS-UG横浜に行ってきた -

第6回

デジタル

JAWS-UG IoT支部とコラボ!300人で盛り上がった真夏のIoTLT -

第5回

デジタル

AWS初心者がまず知っておきたいこと、ハンズラボ吉田さんが語る -

第4回

デジタル

JAWS-UGコンテナ支部で垣間見えたDockerやECS活用のコツ -

第3回

デジタル

AWS運用に耐えうるIT部門は作れる?情シス支部の議論をのぞく -

第2回

デジタル

首都圏の16支部がそろい踏み!JAWS-UG東京、2年ぶり開催 - この連載の一覧へ