“ほったらかし”でもいいホワイトリスト型対策に着目

重要インフラの制御システムに対するサイバー攻撃は、情報漏洩(情報窃取)や金銭的被害はもちろん、場合によっては身体の安全や人命、社会秩序への脅威にもにつながりかねない。一般的な情報システムへの攻撃よりも、その脅威は深刻といえる。

にもかかわらず、制御システムの運用に携わる人々の間では、「まだ制御システムが攻撃対象になっているという認識は薄い」と、マカフィーの佐々木弘志氏は指摘する。マカフィーはCSSCに組合員として参加し、セキュリティベンダーの立場から制御システムのセキュリティを高めるための研究開発に協力している。

マカフィー サイバー戦略室兼ガバメント・リレイションズ シニア・セキュリティ・アドバイザーの佐々木弘志氏。前職では制御システムの開発に携わっていたという

では、情報システムと同じように、ウイルス対策ソフトやファイアウォールを導入して守ればいいかというと、ことはそう単純ではない。

というのも、制御システムでは可用性が重視されるからだ。「情報システムの場合、『情報を漏らすくらいならばシステムを止める』という選択肢もありうる。だが、制御システムでは『まず何としても動くこと』が最優先される」(村瀬氏)。

加えて、数年ごとにシステム更改が発生する情報システムとは異なり、制御システムは導入後、十年単位の長期間に渡って動き続けることになる。こうした要素を考慮すると、パッチ適用やウイルス対策ソフトのシグネチャアップデートも含め、どんな形であろうといったん動き始めた制御システムに「手を加える」ことが忌避されがちだ。

こうした制御システムの特質を踏まえ、CSSCが着目したのが「ホワイトリスト」を活用したセキュリティ強化策だ。「制御システムは一度動き始めると、10年、20年に渡って同じ動きだけをする。その動きを登録して守ってあげればいい」(村瀬氏)。つまり、あるべき挙動を定めておき、それ以外の動作、たとえばマルウェアや不正アクセスなどは排除するというアプローチだ。

「『ほったらかし』でいい、というのが制御システムに向いている。運用負担がほとんどかからない上に、未知の脅威、つまり『知らないもの』もすべてシャットアウトできる点が特徴だ」(佐々木氏)

CSSCではこの技術の実装を、端末/サーバーだけでなく、ファイアウォールやスイッチでも進めているという。言うなれば、ネットワークアクセスコントロールリストのホワイトリスト化だ。「制御システムの場合、どこからどこへ、どんな通信を行うのかはだいたい決まっている。それらをすべてルール化し、ウイルスにありがちな挙動や知らないIPアドレスからの接続を検知することで、不正な通信をブロックできる」(佐々木氏)。

複合的なログ解析技術を開発、インシデントの原因を突き止める

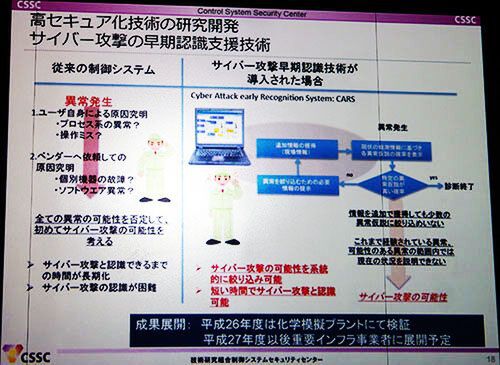

並行して、CSSCでは制御システムへのサイバー攻撃を早期に発見するための技術開発にも取り組んでいる。

村瀬氏は、「制御システムの動きがおかしくなったときの問題は、システム異常なのか操作ミスなのか、原因が分かりづらいということ。ましてやサイバー攻撃の可能性に思い当たることは少ない」と述べる。ベンダーに依頼して原因の切り分けを行い、他のすべての可能性をつぶしたのちに初めてサイバー攻撃の可能性を検討するのでは、対処に時間がかかり過ぎ、効果的な再発防止も望めないだろう。

そこで、「システムからさまざまな情報を得て、原因が何かをシステム側から提示できるよう『早期認識支援技術』の研究を進めている」(村瀬氏)。

制御システムにおける『攻撃早期認識支援技術(CARS)』のイメージ

具体的には、端末やサーバー、通信機器、セキュリティ機器から多様なログを収集し、横断的に分析することでセキュリティインシデントの原因を指摘できるような仕組みの開発だ。収集したログを基に、サイバー攻撃の可能性を系統的に絞り込み、短時間で攻撃を認識、対処できるよう支援する。NTTコミュニケーションズの「蔵」などを活用し、テストベッドを活用して開発および検証を進めているということだ。

「たとえば『制御システムのアラーム』と『管理対象外のPCからの通信発生』というアラーム、どちらか片方だけならば単なるオペレーションミスや故障の可能性が高い。しかし、その両方が同時に発生したとなるとサイバー攻撃の疑いがあると判断し、報告する。こうした状況認識を可能にすることで、インシデント発生時の初動を適切なものにできる」(佐々木氏)

なお、マカフィーはすでに米ウェスティングハウスと共同で、原子力発電所の制御システム向けにSIEMを活用したログ解析の仕組みを展開しているという。これは初動時の支援だけでなく、障害発生時、実は何が起こっており、原因は何だったのかを解析する手助けにもなるという。

* * * * *

次回、後編記事では、CSSCの活動の中核を担い、サイバー攻撃の疑似体験もできるテストベッド施設「CSS-Base6」について詳しく紹介する。