孫子は「兵法」の中で「知彼知己者 百戦不殆」(敵を知り己を知れば、百戦しても危うからず)と説いている。標的型攻撃でも同様だ。マクニカネットワークス主催「Macnica Network DAY」の講演「APT Exposed:Anchor Panda」では、ある攻撃者グループを事例に敵を知ることの重要性を語った。

攻撃者を知るところから始めよう

「マルウェアの背後には、それを操る人間が必ずいる。企業が今やるべきは、攻撃者の正体を知ることだ」。

CrowdStrike バイスプレジデント インテリジェンス アダム・メイヤーズ氏は、講演の冒頭でそう述べた。

メイヤーズ氏は、攻撃には大きく2種類あると言う。1つは、裏社会で売買されるマルウェアツールを使った攻撃。代表的なものに、銀行口座情報を搾取するZeusなどが挙げられる。もう1つは、企業や政府機関の知財情報や機密情報などを狙う標的型攻撃だ。米国の国防省はサイバー空間を陸・海・空・宇宙に次ぐ第5の戦場とし、新たな戦場での情報作戦を明確に定義、対策に乗り出している。

これら攻撃のうち、実施されている方が分かれば、効果的に防ぐことができる。その突破口が“敵を知る”ことだ。「刀を持ってバイクにまたがった攻撃者と戦車では、対策が異なる。相手の素性や利用するツールが詳細に分かれば、どのデータを守り、どう防御すればよいか見えてくる」(メイヤーズ氏)。

暗躍するAnchor Panda

攻撃者には、犯行声明を出して自ら名乗るグループもある。マルウェア「Shamoon」でサウジアラビアの石油会社を襲った「Arab Youth Group」、米国の金融機関をDDoS攻撃したとされる「Izz ad-din Al qassam」がそれだ。一方で、各国政府機関をスパイするマルウェア「Red October」、韓国のメディアや銀行へのDDoS攻撃、セキュリティベンダーのBit9のコード署名証明書にマルウェアを埋め込んで顧客に感染拡大させた攻撃など、霞がかって見えづらい攻撃者も存在する。

CrowdStrikeでは、こうした攻撃者のうち、特に国民国家が主体と思われるグループに対して、所在国を表す単語と攻撃対象を組み合わせた別称を付けて、戦術・技術・実践に基づき分類している。同講演では、その中から日本にとって身近(?)ともいえる「Anchor Panda」が取り上げられた。

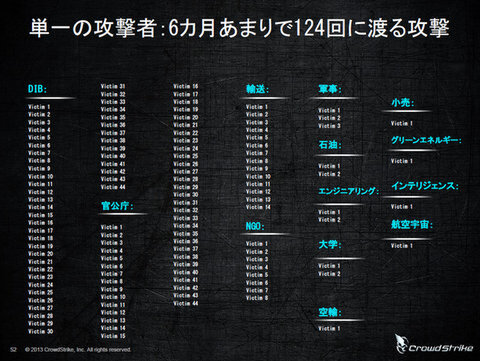

Anchor Pandaは、約6か月にわたり、日本を含む周辺諸国や欧州の防衛産業、官公庁、特に海事に関わる製造企業や研究施設に対して124回もの攻撃を実行した(http://www.crowdstrike.com/blog/whois-anchor-panda/index.htmlも参照すると、もう少し同グループの正体が見える)。目的は、沿岸地域から外洋へ対処範囲を拡大すること。そのためには、衛星画像や海温・海流の情報、航空システム、各国の海事対策などの情報が重要だ。これら情報の収集を主目的とし、マルウェアを作成、配布している。

会場限定のスライドでは、攻撃者の正体と思われる写真がいくつか公開された。「マルウェアだけ見ていてもダメだ。こうして具体的に相手の正体が見えると、どんな情報に興味があり、どんな仕掛けを使い、システム内のどこを探しに来るかが実感として沸いてくる」(メイヤーズ氏)。

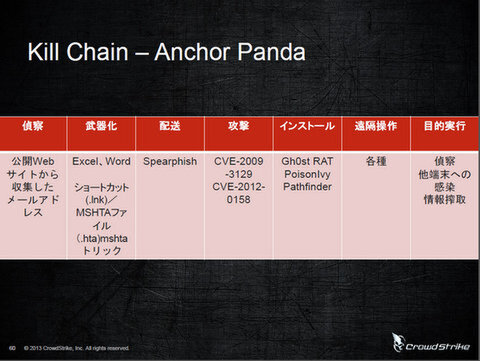

そんな攻撃者は、偵察・武器化・配送・攻撃・インストール・遠隔操作・目的実行というステップを踏みながら本当にほしい情報へと近づく。逆に言えば、これらすべてを達成できなければ目的に到達できない。「この一連のステップを断ち切る(キルチェーン)ことで、攻撃を止めることが可能だ」とメイヤーズ氏は言う。

Anchor Pandaの場合、2013年第1四半期以降、Microsoft HTML Application(.hta)を組み込んだショートカットファイル(.lnk)を“武器”として用意。HTAを組み込むことで、PCクライアントのセキュリティゾーン設定を無視してJavaScriptスクリプトを実行できるように設定し、あとは検索エンジンで収集したメールアドレス宛てにスピアフィッシング攻撃でファイルを配送、インストールさせている。

ちなみに、被害者が.lnkファイルをクリックすると、攻撃者のWebサイトに接続される。そのWebサイトには「当VBScriptをファイルに書き込んで、セキュリティ制御を開始してローカル実行する」と記述されたスクリプトが埋め込まれており、接続時にXOR暗号化されたRAT(リモートアクセスツールキット)を含むJPEGを読み込み、実行する。これで遠隔操作の体制がほぼ完了する。なお、JPEGと一緒にテキストファイルもダウンロード、実行されるので、ユーザーからは普通にテキストファイルが開いたようにしか見えない。

攻撃者の正体と目的、利用するツールを知り、対策することを同氏は「インテリジェンス駆動型セキュリティ」と呼ぶ。「リスク分析やセキュリティポリシーの策定、ユーザー教育といった従来の対策は当然重要だ。それにプラスして、攻撃者を知るためのプロセスを組み込むことが、これからのセキュリティ対策には必要だ」(メイヤーズ氏)。