アーバーネットワークスに学ぶDDoS攻撃の実態と対策 第4回

コネクションフラッド攻撃やHTTP Getフラッド攻撃

WebやDNSサーバーを狙う複雑な複雑なDDoS攻撃とは?

2013年04月09日 06時00分更新

前回はIPアドレスを詐称した、簡易的な攻撃手法について紹介した。今回はPCやサーバーから行なわれるやや複雑なDDoS攻撃について解説しよう。これらはアプリケーションレイヤアタックとも呼ばれ、レイヤ7での攻撃を含む。

コネクションフラッド攻撃

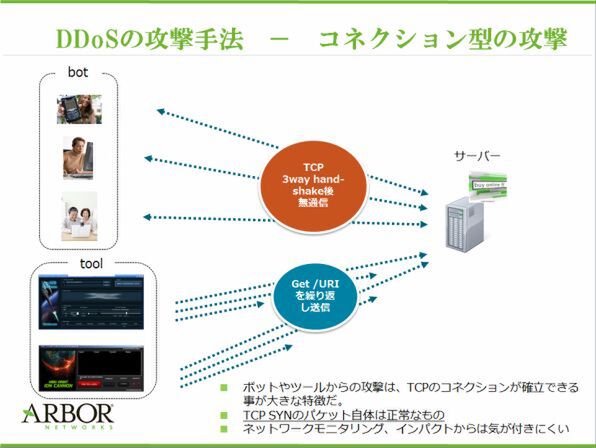

コネクションとはTCPのコネクションのことだ。インターネット上に公開されるサーバーはTCPのウェルノンポートを公開してサービスを提供しており、基本的に誰からでもアクセスできる状態になっている。攻撃者(ボット)も、このポートでTCPの3ウェイハンドシェイクを確立する。正規のアクセスであれば、そのあと何かしらのリクエストがくる、だが、コネクションフラッド攻撃は、そのまま黙り込んでしまうことが特徴だ。サーバーのパフォーマンスによるが、繰り返し発生するコネクションの確立はサーバーのリソースを浪費してしまい、最終的には正規ユーザーからのアクセスを受け付けるリソースも奪われてしまう。

HTTP Getフラッド攻撃

3ウェイハンドシェイク確立後に黙ってしまうコネクションフラッドとは逆に、TCPの3ウェイハンドシェイクを確立した上で、次にHTTPのリクエストである「Get /xxx 」という実際のURLを埋め込んだパケットを繰り返しサーバーに送り付けるのが「HTTP Getフラッド攻撃」だ。

当然、サーバーはそのリクエストに対してリプライを行なうが、アプリケーション層での負荷は、サーバー全体のパフォーマンスに影響を与える。たとえばGetのリクエストが1万回発生すれば、それは1万人の同時アクセスとほぼ同じ負荷状態となる。

このタイプの攻撃は、ボットからのみ発生するものではない。DDoS攻撃に賛同する1万人を世界中から集めれば、人力でHTTP Getフラッド攻撃が行なえる。時間を決めて集団でWebサーバーにアクセスし、F5キーを連打することでWebブラウザにページのリロードを繰り返す。これによって大量のGetが繰り返し送り付け、サーバーを過負荷状態に陥れるのだ。これが、いわゆる「F5アタック」と呼ばれるものだ。

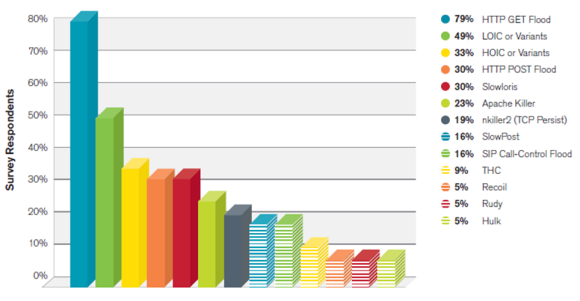

昨今では、わざわざ人的にキーを連打する必要がなくなってきている。DDoS攻撃ツールの存在だ。昨年の6月にハクティビズム集団であるアノニマスが日本の複数のサイトにたいして攻撃を行なった手法も、このツールによるものである。ツールはインターネット上から簡単に入手でき、又攻撃先のURLリストも配布されていることから、あとは個人の意思によっていつでも攻撃に参加することが可能だ。

DNSへの攻撃

Webサーバーに次いで多い攻撃対象がDNSサーバーだ。DNSサーバーが機能しなくなれば、多くのインターネットアクセスは不能になるため、攻撃者の1つのターゲットとなる。

DNSに対しては通常UDPのポート53番を使用するため、TCPに比べて攻撃が容易だ。一方的にパケットを投げ付ければよいのである。ただし、ここでのポイントは、実際のDNS queryをペーロードに持つ正規のDNSパケットとしてアタックすることだ。たとえば、存在しないドメインをセットしたQueryをDNSサーバーに送ったとしよう。当然そのサーバーはIPアドレスを解決できないため、上位DNSサーバーへの問い合わせをはじめ、解決を試見る動作をとることになる。複数の異なるドメインに対するQueryが同時に送られれば、結果としてDNSサーバーは過負荷状態になり、他のレスポンスに時間を要する結果となる場合がある。

アプリケーションレイヤアタックの特徴

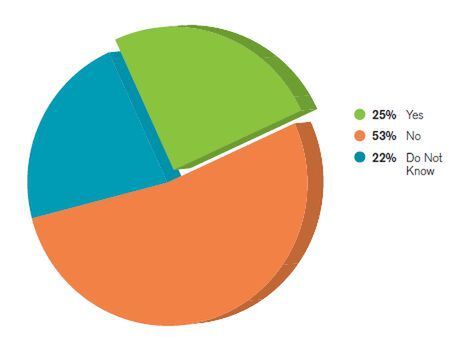

今回は3つの例を紹介したが、そのほかにもTLS/SSLによる攻撃や、ツールによるさらに複雑な攻撃も確認されている。いずれにせよこの種の攻撃の特徴は、トラフィックのボリュームが非常に少なくてもサーバーに大きなインパクトを与える点だ。したがって、通常のネットワークモニタリングは気がつかない可能性がある。よくDDoSといえば、大きく跳ね上がるトラフィックを想像するかもしれない。実はそうではないケースがあることを、理解いただきたい。DDoS攻撃者はサーバーを過負荷に陥らせ、サービスを不能にさせることが目的であることを改めて認識しておく必要がある。

次回からは、DDoS攻撃に対する防御の方法について紹介しよう。

筆者紹介:佐々木 崇(ささき たかし)

アーバーネットワークス株式会社 日本オフィス SEマネージャー。2000年からシスコシステムズにてPre-sales SEとしておもにNTT東日本、東京電力を担当。2004年エラコヤネットワークスへ移籍し、DPIテクノロジーによるアプリケーション識別のソリューションを提案。2008年より現職

この連載の記事

-

最終回

TECH

オンプレミスでのDDoS対策-サービスプロバイダでの対策と併用を! -

第7回

TECH

もっとも効果的なサービスプロバイダーでのDDoS対策 -

第6回

TECH

攻撃を緩和するIDMSとは?-最新のDDoS防御方法を知ろう -

第5回

TECH

すぐにできるDDoS防御と間違った対策 -

第3回

TECH

偽ったIPアドレスを使うDDoS「Synフラッド攻撃」を理解しよう -

第2回

TECH

ボットからDDoS Toolまで!DDoS攻撃の手口を知ろう -

第1回

TECH

1回100万ドルの被害も!12分に1回発生したDDoS攻撃の実態 -

TECH

アーバーネットワークスに学ぶDDoS攻撃の実態と対策<目次> - この連載の一覧へ