アーバーネットワークスに学ぶDDoS攻撃の実態と対策 第7回

アーバーネットワークスのソリューションを例に紹介

もっとも効果的なサービスプロバイダーでのDDoS対策

2013年05月28日 06時00分更新

DDoSはネットワークの上流からやってくるため、企業ネットワークの上流に位置するサービスプロバイダーによるDDoS攻撃対策がもっとも効果的だ。その対策方法について、アーバーネットワークスのソリューションを例に紹介しよう。

DDoSはどこからやってくるか

サービスプロバイダのネットワークは「AS」という単位で構成される。ASが相互に接続しあったものがインターネットだ。したがってサービスプロバイダは外部のASから入ってくるDDoSをASの接続拠点付近で防御することが一般的だ。しかしながら外部ASとの接続ルーターは数十台から数百台にもおよび、接続のネットワーク帯域も10ギガビットだったり、さらに10ギガビットを複数束ねた構成が一般的になっている。したがって、すべての接続リンクをインラインでモニターしDDoSを発見することは膨大なコストがかかるばかりか、機器の管理運用も煩雑になってしまい現実的ではない。

それではサービスプロバイダーのような大きなネットワークを監視するためには、どのようにすればよいのか。

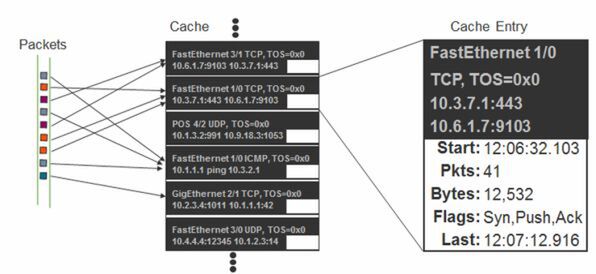

その答えの1つが、ネットフローを使った方法だ。ネットフローとはルーターやレイヤ3スイッチが持つ機能で、ルーターが通り抜けるトラフィック情報を集積し、外部装置(フローコレクター)へその情報を一定周期で送出する。トラフィック情報には、ルーターのIN/OUTインターフィイス、およびパケットのレイヤ3、4情報が含まれるため、SNMPによるトラフィック監視より細かい単位でのモニタリングが可能だ。また、フローコレクターは複数のルーターからのネットフローを受け取り総合的に解析することで、大規模ネットワークにおいても網全体のトラフィックの傾向をつかむことが可能となる。

たとえばSynフラッド攻撃を考えてみよう。ネットフロー情報に含まれる宛先IPアドレスとTCPのSynフラグが立ったパケット数を網全体で集積することによって、単位時間あたりどの程度のSynパケットが流れ込んできているかを把握できる。これにより閾値以上のSynパケットを検出した場合には、異常な通信としてアラートを発生し、オペレータへ注意を促すことが可能になる。

ここで大事なのは、閾値以上のSynパケットが観測されても、DDoS攻撃とは限らない点だ。ショッピングサイトが時間限定のバーゲンを開催した場合には、フラッシュクラウドといわれる短時間の通信集中が生じることもあり、この事象はSynフラッド攻撃と通信の特性が非常に似ている。したがって、実際にDDoSであるかの判定は通信そのものを専用装置(IDMS)で精査した上で決定する必要がある。

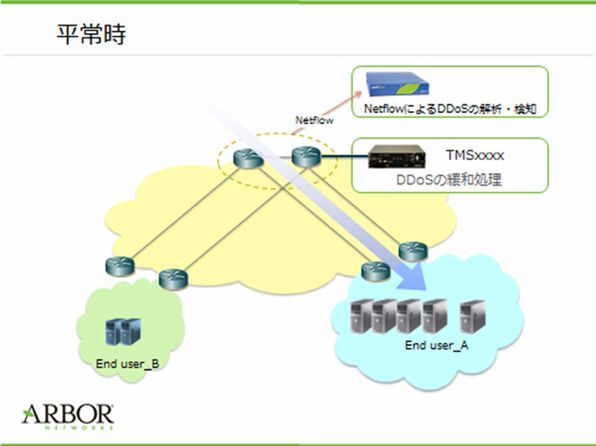

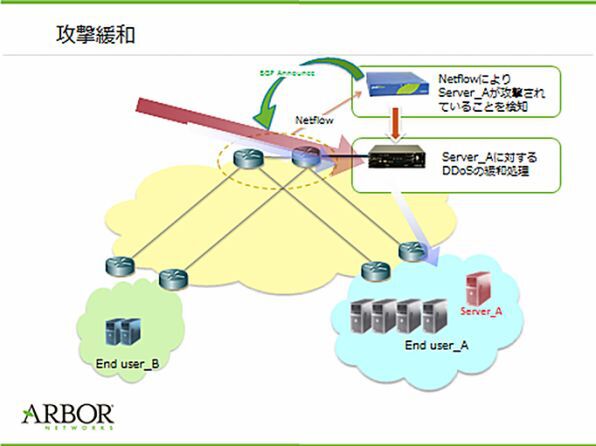

IDMSによるDDoSの緩和

ネットフローによりDDoSと疑われる通信を観測した場合には、その宛先(ホストアドレス)のみへの通信をIDMSへ迂回させDDoSを緩和させる手法が一般的だ。逆にいえば、平常時の通信はIDMSを経由しないため、万一の機器故障や不具合における影響をうける可能性がない。サービスプロバイダはサービスの提供を受けるエンドユーザーごとに装置を準備する必要がないため、結果としてエンドユーザーはリーズナブルなサービス購入が可能となる。

さて、IDMSの機能のいくつかについては前回ご紹介したが、それらの機能はエンドユーザーごとに設定をカスタマイズすることが可能だ。これは、防御すべきサーバーのスペックに依存する部分が大きい。

たとえば500ppsのSynフラッドでもダウンしてしまうサーバーもあれば、10000ppsのSynフラッドにも耐えられるサーバーもあるだろう。DDoS攻撃の目的はサーバーダウンだから、サーバーがダウンしない範囲の攻撃はサーバー側で耐えるといった考え方が必要だ。したがってエンドユーザーは、サービスプロバイダに対してどの程度のDDoSに対して防御が可能であるかを、自社のサーバーのスペックを理解した上で会話することが重要だ。もし小規模のサーバーに影響がないDDoSすべてをサービスプロバイダに依頼すれば、結果としてIDMSはエンドユーザー占有の装置となり、結果として高額なサービス料金となってしまうだろう。

今回はアーバーネットワークスがサービスプロバイダーに提供する一般的なDDoS対策ソリューションについてご紹介した。各サービスプロバイダーでは機器の使用方法が異なったり、別メーカーのものを使用しているケースもあると考えられる。詳細は各プロバイダへお問い合わせいただきたい。

最終回となる次回は、企業側におけるDDoS対策で締めくくりたい。

筆者紹介:佐々木 崇(ささき たかし)

アーバーネットワークス株式会社 日本オフィス SEマネージャー。2000年からシスコシステムズにてPre-sales SEとしておもにNTT東日本、東京電力を担当。2004年エラコヤネットワークスへ移籍し、DPIテクノロジーによるアプリケーション識別のソリューションを提案。2008年より現職

この連載の記事

-

最終回

TECH

オンプレミスでのDDoS対策-サービスプロバイダでの対策と併用を! -

第6回

TECH

攻撃を緩和するIDMSとは?-最新のDDoS防御方法を知ろう -

第5回

TECH

すぐにできるDDoS防御と間違った対策 -

第4回

TECH

WebやDNSサーバーを狙う複雑な複雑なDDoS攻撃とは? -

第3回

TECH

偽ったIPアドレスを使うDDoS「Synフラッド攻撃」を理解しよう -

第2回

TECH

ボットからDDoS Toolまで!DDoS攻撃の手口を知ろう -

第1回

TECH

1回100万ドルの被害も!12分に1回発生したDDoS攻撃の実態 -

TECH

アーバーネットワークスに学ぶDDoS攻撃の実態と対策<目次> - この連載の一覧へ