スモールビジネス向けUTMの真打ち 「Safe@Office」の実力を探る 第3回

GUIの画面を大公開!これならイチから使える

使って分かったSafe@Office 1000Nの魅力

2011年04月19日 09時50分更新

前回はSafe@Office UTMのハードウェアやセキュリティ機能を概観してきた。今回は、Safe@Office UTMの実機を試し、その設定や使い勝手を調べてみたい。

ウィザードを起動し

インターネットにつないでみる

今回はSafe@Office 1000Nを実際に使い、設定やGUIの使い勝手を徹底的に洗い出してみようと思う。

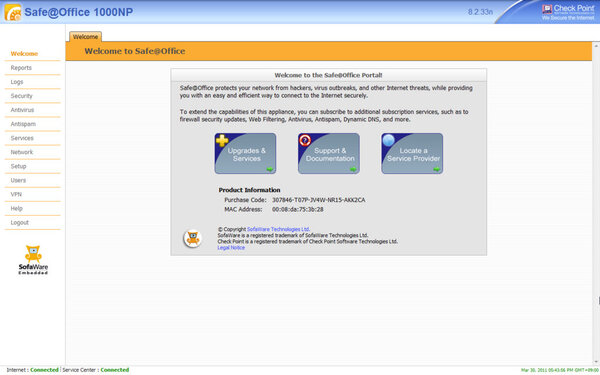

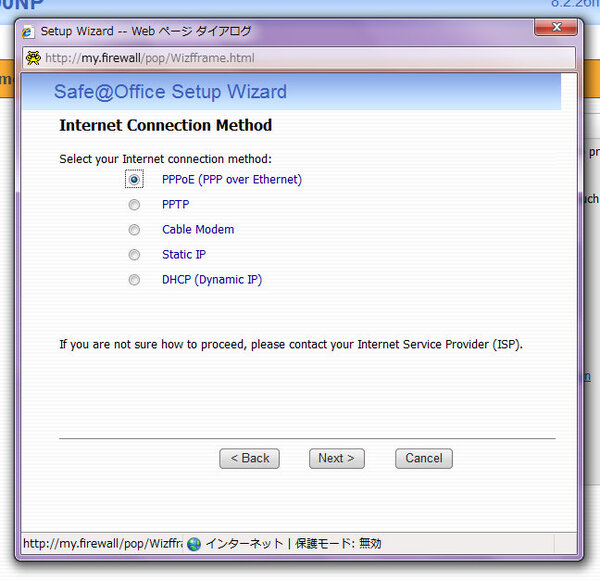

まず物理的な配線だが、通常のブロードバンドルーターと大きく変わるところはない。今回は編集部に引かれているBフレッツ回線を用いたが、ブロードバンドサービス用のケーブルをWANポートに、設定用のPCのケーブルをLANポートに挿す。あとは電源ケーブルを差し込めば、前面のLEDが点灯し、起動する。設定用PCに対しては、DHCPによりIPアドレスが割り当てられるので、Webブラウザを起動し、アドレスに「http://my.firewall」を入力する。これで設定・運用ツール「Safe@Office Portal」が開く。初回の管理者アカウントの作成ののち、ログインンを行なう。

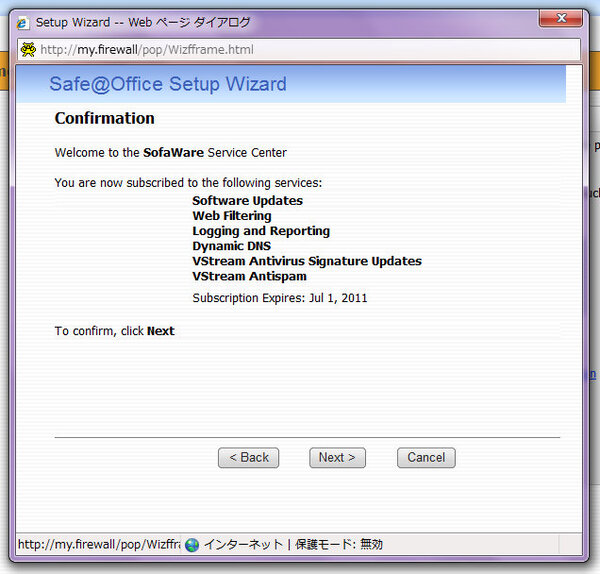

まず初回はウィザードが起動し、インターネット接続や環境設定が行なわれる。Bフレッツであれば、PPPoEを選択し、ISPから提供されたアカウント情報を入力。あとは時間設定やサービスセンターへの登録を行なえば、利用可能な状態になる。なお、アンチウイルスやアンチスパム、Webフィルタリングなど各種のサービスを利用するには、サブスクリプションが必要になる。

Securityメニューで

ファイアウォールやIPSを動かす

GUIの右側には「Welcome」「Reports」「Logs」「Security」「Antivirus」「Antispam」「Services」「Network」「Setup」「Users」「VPN」「Help」「Logout」というメニューが並んでいる。このうち「Security」をクリックし、ファイアウォールやSmart Defenseの設定を行なっていこう。

初期状態ではファイアウォールのみが動作している状態で、セキュリティレベルとしてはBlock ALL、High、Medium、Lowという4段階のうち、Mediumに設定されている。これはLANからインターネットへのアウトバウンド接続は許可、インターネットからLANへのインバウンドトラフィックのみ精査されている状態だ。

アウトバウンドトラフィックまで精査するのであれば、セキュリティレベルをHighにすればよい。ポリシーを手書きする必要はなく、単にMediumからHighにつまみを持ち上げるだけなので、操作は容易だ。手動でポリシーを作成する場合は、「Rules」で「Add Rules」ボタンを押し、ウィザードを起動。ブロックや許可などのルールを追加すればよい。

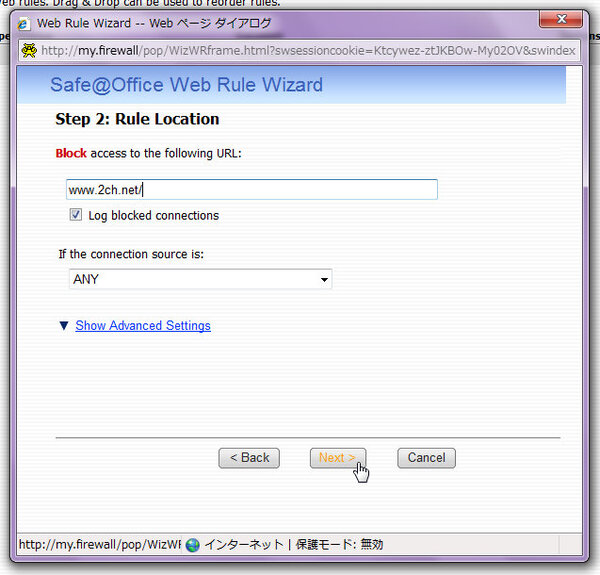

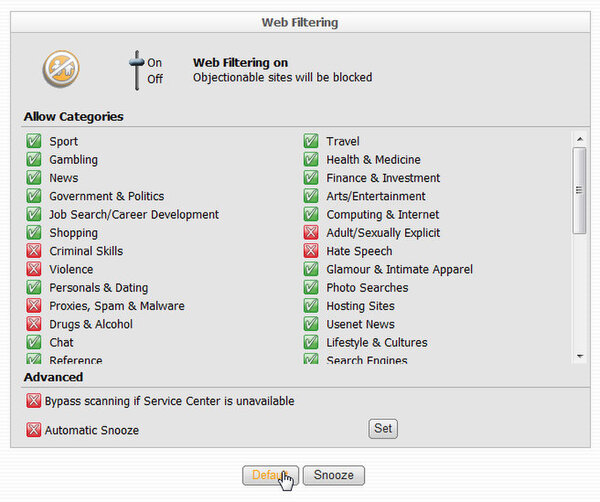

さらにこのタブでは、Webフィルタリングも設定できる。ファイアウォールと同じ「Security」メニューの「Web Rules」タブで「Add」を行なうと、ウィザードが起動するので、許可するルールか、遮断するルールかを選択。あとは対象のサイトのURLを登録すれば、固定的にWebサイトの閲覧を禁じることが可能だ。ここでは遮断するサイトを管理者が指定するタイプだが、サブスクリプションを必要とするWebフィルタリングのサービスも別途利用できる。

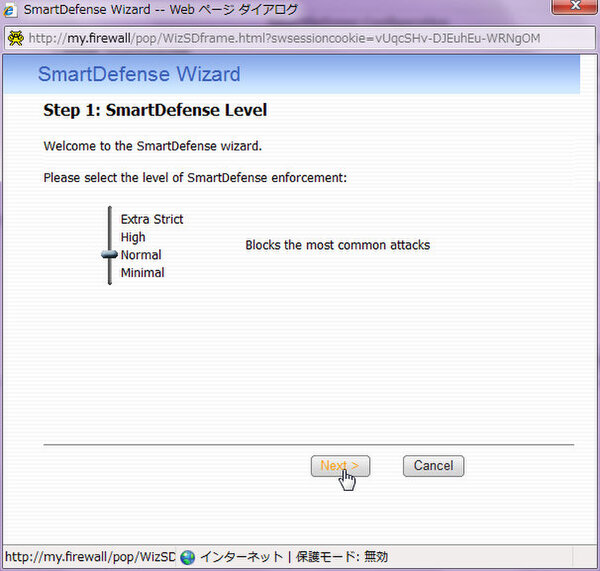

チェック・ポイントのアプリケーション分析サービスをベースにしたIDS・IPSであるSmart Defenseの設定も基本は同じだ。Smart Defenseのタブからウィザードを起動し、Extra Strict、High、Normal、Minimalのうち4段階のレベルを選択すればよい。

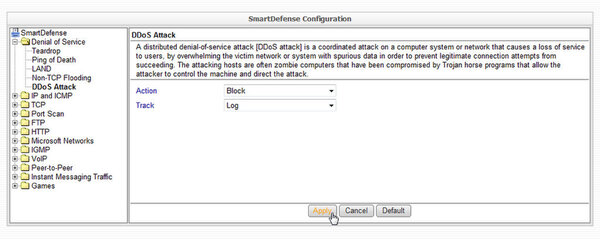

もちろんSmart Defenseを手動で設定する場合もある。この場合は、Smart Defense保護機能はDDoSやIP・ICMP、PortScanなどがディレクトリ状に分類されているので、必要に応じてブロックやログ収集といった処理を適用すればOKだ。

サービスベースの

アンチウイルスやアンチスパム

前回説明したとおり、Safe@Office UTMでは、チェック・ポイントの各種クラウドサービスを利用することで、ソフトウェアやシグネチャを自動更新することができる。これにより、最新の攻撃や脅威に対応し、強固なセキュリティを継続的に保つことが可能になる。

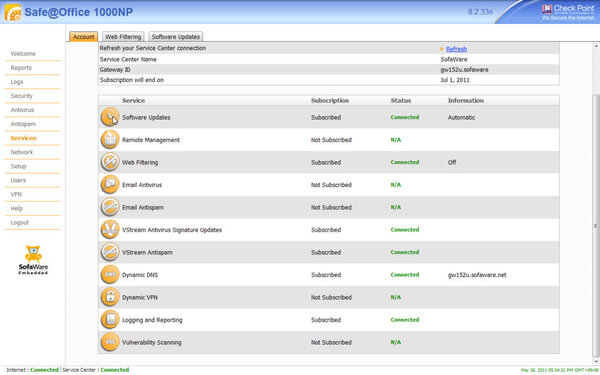

こうしたサービスのサブスクリプション(購読)状況は、「Services」のメニューで確認できる。ファームウェアの自動更新やリモート管理、Webフィルタイングやアンチウイルス、アンチスパム、ダイナミックDNS、ログやレポートサービス、脆弱性スキャンなどのサービスが掲載され、購読状況を調べられる。

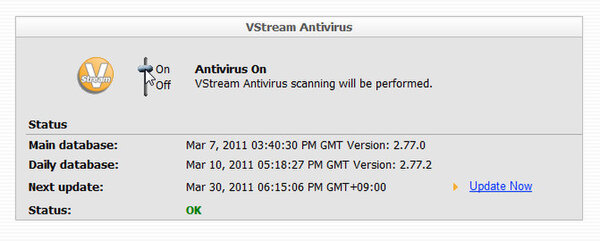

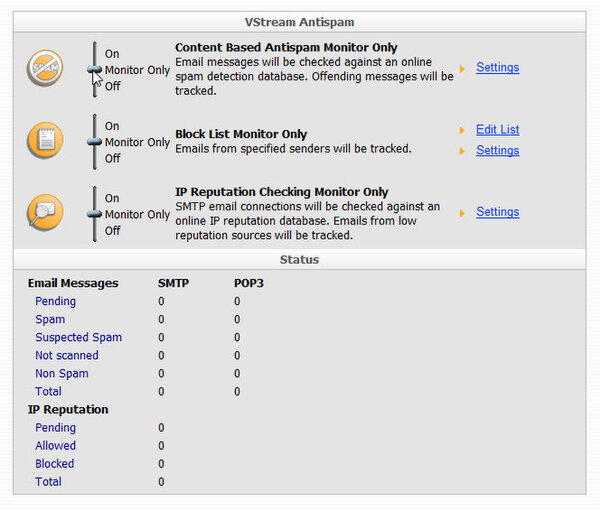

アンチウイルスやアンチスパムに関しては、前回紹介したとおり、最新のシグネチャを用いてアプライアンス側でスキャンを行なうVStreamサービスが用意されている。基本的にはローカルスキャンを行なうVStreamサービスをオンにして用いるとよい。VStreamのアンチウイルスは「Antivirus」メニューでオンか、オフかをチェックするだけ。アンチスパムのほうは、「Antispam」メニューでIPレピュテーション、ブラックリスト、コンテンツスキャンの3つの設定が必要で、それぞれオン(遮断)か、オフか、あるいはモニタのみかを選択する。

もう1つ、Webフィルタリングもサブスクリプションベースのサービスだ。これも「Services」の「Web Filtering」タブで、まずはサービス自体をオンにし、下部のリストからアクセスを許可するカテゴリを選択すればよい。

このようにほとんどのセキュリティ設定は、つまみを動かすだけで済むので、初心者でもお手軽。もちろん、ファイアウォールなり、IPSなり、Webフィルタリングなり、手動で細かく設定していく方法も選択できるので、ユーザーのニーズに細かく対応できる

。強固なセキュリティを実現する

VPNの設定

VPNの設定は「VPN」というメニューで行なう。ここではリモートアクセスVPNの設定を見ていこう。

まずは「VPN Server」で、リモートアクセスVPNにおいてNATやファイアウォールプロキシのバイパスを許可するかをチェックしておく。リモートアクセスVPNを行なう場合は、右上にある「Download」のリンクからリモートアクセス用のVPNクライアントをダウンロードし、インストールを行なう。

設定としては、リモートアクセスVPNを許可するユーザーを「Users」のメニュー「New User」ボタンから追加する。あとはVPNクライアントから登録しておいたサイトのIPアドレス等に対して接続し、ユーザー認証を経て、トンネルが構築される。これにより、Safe@Office UTM側のホストにアクセスできる。

さらにリモートアクセス後のWindowsのリモートデスクトップをアクセス制御するメニューもある。「Setup」から「Remote Desktop」というタブで「Allow remote desktop」をチェックすると、どの共有リソースまでアクセスを許可するかを設定できる。

ちなみに筐体の前面にはVPN専用のLEDがあり、トンネル構築時は緑色に点灯する。ハードウェアと一体化したこうした工夫も使いやすさにつながっている。

運用管理のための

レポートやログ収集

設定が完了したら、あとは日々の運用だ。基本的には、「Reports」メニューにある「Status」「Traffic」「My Computers」「Connections」「Networks」「Tunnels」「Routing」などでネットワークやマシンの状況をチェックできる。たとえば、Status Monitorにあるリソースの利用率や接続状況、イベントの一覧を調べられる。また、Traffic Monitorでは、あわせてインバウンドとアウトバウンドのトラフィックの遷移が見られる。

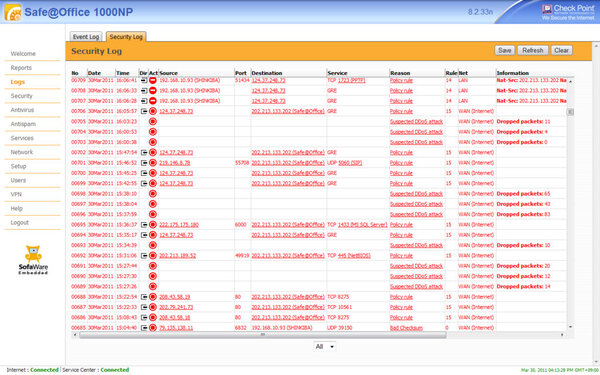

セキュリティに関しては、「Logs」の「Security Logs」をチェックする。日付順に送信元や宛先、ポート、インターフェイスなどが表示されており、どのようなポリシーで接続が拒否されたのか、パケットをドロップしたのかなどもわかる。編集部でも数週間使ってみたが、「Logs」-「Security Log」タブでログを見ると、数多くの攻撃が検出された。やはりファイアウォールは必須と感じられる。

こうしたログを見ながらポリシーを見直したり、サブスクリプションサービスを利用するなどして、セキュリティ強度を維持していくとよいだろう。

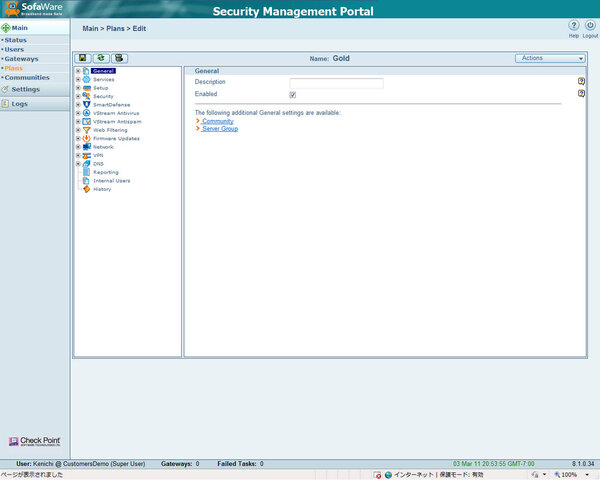

ちなみにサービスプロバイダ向けの運用管理ツールとして「Security Management Portal」も用意されている。これは複数のSafe@Office UTMやUTM-1 Applianceを統合管理するための製品で、最大で数万台規模の管理まで対応する。

多彩な機能を簡単に操作できる

スモールビジネスの切り札

実際にSafe@Office UTMの設定や運用をやってみたが、インターネット接続やファイアウォール設定、そしてアンチウイルスやアンチスパム、Webフィルタリングなど、多くの設定はかなり容易に行なえた。これはイチからポリシーを作成するのではなく、あらかじめ推奨設定が作成してあり、ユーザーはそれを選択するだけという仕様になっているためだと思われる。また、最新の脅威に対抗するためのクラウドサービスとの連携も、最新セキュリティアプライアンスならではの魅力だ。

GUIメニューの動作も軽快で、メニューやタブが瞬時に切り替わるため、設定もスムースだ。複数のセキュリティ機能を統合しているが故、数多くの設定項目になるが、よくまとめられていると感じられた。

想定される案件としては、ブロードバンドの普及期にファイアウォール・VPNアプライアンスを導入したユーザーのリプレースが筆頭に挙がる。また、ADSLから光ファイバー回線への移行を検討しているユーザーにもお勧めだ。ハードウェア面での性能も高いので、パフォーマンスという観点でも満足が得られるだろう。

本稿ではSafe@Office UTMの機能や使い勝手を端から見てきた。スモールビジネスに最適なこのオレンジ色のUTMを、次は自身で試用してもらいたい。

この連載の記事

-

第2回

デジタル

Safe@Office 1000Nの多彩な機能と技術を探る -

第1回

デジタル

スモールビジネスでSafe@Office UTMを選ぶ理由 -

デジタル

スモールビジネス向けUTMの真打ち 「Safe@Office」の実力を探る - この連載の一覧へ