さて、実際にエンドユーザーによるVPN装置の導入を考えてみよう。VPN環境を実際に利用するには、パケットの暗号化、パケットやトンネルの認証、伝送経路の確立、一連のトンネリング処理を行なうための、VPN装置が発信側と受信側に必要になる。

VPN装置は大きく分けて、1ファイアウォールの機能の一部で提供、2リモートルータやアクセスサーバなどのハードウェアに実装されている、3暗号化・認証などの機能を持つソフトウェア、などの形態がある。ただ、現在あるこうしたVPN装置は暗号化や認証の実装が異なっており、他社製品との互換性は考慮されていないことも多い。いずれにせよ、接続性の検証は不可欠といえるだろう。ソフトウェアのファイアウォール製品は、VPN機能が追加オプションとして提供されることも多い。社内で利用している既存のファイアウォールをアップグレードしてVPN環境を構築するというのも現実的な選択だ。

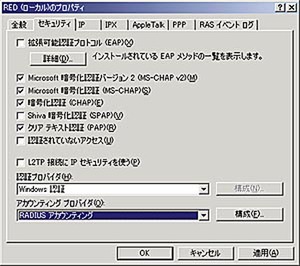

|

|---|

| 画面1 Windows 2000では、PPTPだけでなくIPsecとL2TPなどもサポートされている |

実際購入時に注意すべきは処理速度、帯域制御、相互運用性の3点である。もっとも重要なのは処理速度で、ハードウェア、ソフトウェアともに製品選びにかかわってくる。前述したようなデータの暗号化は処理の負荷が大きいため、特にソフトウェアで行なうのであれば、想定ユーザー数と規模にあわせた十分な検証作業が必要であろう。リモートルータやアクセスサーバのようなハードウェアの場合でも、本体側のCPUではなく暗号化処理を行なう専用チップなどが搭載しているほうが望ましいといえる。また、VPNで用いられるセキュリティプロトコルの多くは帯域制御の仕組みを持っていない。小規模な規模であればともかく、ユーザーの利用形態が特定しにくい場合や帯域幅に対して多くのトラフィックがかかることが予想される場合などは帯域制御の導入が必要といえる(※5)。

最後が相互運用性の問題だ。これまでのVPNは独自仕様がメインの世界だったので、ネットワークごとアウトソーシングするか、特定のベンダーの製品で固める必要があった。しかし、VPN標準として登場したIPsecやL2TPなどをサポートした製品間での相互接続が行なわれることになる。特にIPsecはすでに大規模な相互接続実験が行なわれており、すっかり実用期に入ったと言えるだろう(※6)。

今までVPNというと大企業の拠点間通信というイメージがあったが、現在では、多種多様な製品の登場により、中小企業でもかなり身近なものになってきたようだ。VPN環境の構築や設定・管理といった部分のメーカーのサポート体制も整ってきているので、導入に対する不安や疑問などを持つユーザーは、積極的にメーカーから情報収集するとよいだろう。

※5 VPNと不可分にあるのがQoS(Quality of Service)と呼ばれる帯域保証・帯域制御の技術だ。安価で信頼性の高い通信をインターネット上で可能にするとはいえ、インターネットVPNの中心技術であるIPsecやL2TPには基本的に帯域保証・制御の技術は組み込まれていない。このため、なんらかの方法でアプリケーションごとに一定帯域を予約したり、転送の優先順位を付けたり、といったQoSを組み合わせるのが実用的だ。具体的には、RSVP(Resources ReserVation Protocol)、DiffServなどのIPレベルの帯域制御プロトコルに対応したルータやファイアウォールを用いる方法と、IPよりも階層のATMやフレームリレーなどで帯域の問題を解決する方法の2つがある。Packeteerの「Packet Shaper」やAllot Communicationsの「AC200/300」などLAN・WAN間に設置する帯域制御専用ハードウェアもある。※6 '98年11月のIPsecのRFC化(2401~2412/2451)に伴い、国内でもNTTを中心に相互運用試験が過去3回行なわれている。特に今年の5月からVPNベンダー23社が参加したIPsec相互接続実験では、課題となっていた鍵交換プロトコルIKEの相互接続性が大きく向上したことが成果として挙げられている。