■セキュリティゲートウェイ

ネットワークセグメンテーションの実施によりカード会員データの環境を必要最小限とすることが、PCI DSSを維持するうえで重要であることについては前述した。このネットワークセグメンテーションを実現するにはファイアウォールの導入が重要となる。

ここで、セキュリティゲートウェイという用語を用いた理由は、ネットワークセグメンテーションをルータのフィルタリング機能を用いて実現する場合があることによる。だが、ネットワークセグメンテーションを実現する機能として、以下においては、ファイアウォールという言葉を用いる。

カード会員データ環境に含まれるすべてのシステム構成要素と信頼できないネットワークとの間の接続を制限するようなファイアウォールを構築しなければならない。特にインターネットとの接続がある場合には、DMZを導入することにより、カード会員データ環境に存在するすべてのシステム構成要素とインターネットの間で直接自由にアクセスできることを禁止する必要がある(リスト4)。

リスト4 ファイアウォール設定の要件

・DMZの導入

・DMZへのトラフィック制限

・インターネットと内部ネットワークの直接接続の禁止

・アウトバンドトラフィックの制限

・インバウンドトラフィックの制限

・動的パケットフィルタリングの採用

・アドレス変換(NAT、PAT)の実装

■無線ネットワーク

無線ネットワークを利用する場合には、カード会員データ環境との間にファイアウォールを導入し、無線環境からのトラフィックを制御しなければならない。PCI DSSでは、無線ネットワークは、インターネットと同様に公衆ネットワークとして位置付けられており、伝送経路における機密性の確保を求めている。

無線ネットワークを通してカード会員データを伝送する、あるいはカード会員データ環境に接続する場合、認証と伝送経路の保護のために、強力な暗号の業界標準技術を採用しなければならない。PCI DSSバージョン1.2では、IEEE802.11iの採用を推奨しており、2009年3月31日以降は、新規の無線実装において脆弱なWEPを実装することを禁止している。さらに、2010年6月30日以降は、無線実装においてWEPを利用することが禁止される。

■侵入検知・侵入防御とVPN

侵入検知/侵入防止システムを使用して、カード会員データ環境内のすべてのネットワークトラフィックを監視し、セキュリティ侵害について監視しなければならない。そのため、IDS/IPS(侵入検知・侵入防止システム)の導入が不可欠であり、これらのシステムを最新の状態に保つ必要がある。

また、インターネット等の公衆ネットワークを通してカード会員データを伝送する場合、SSL/TLS、IPsecなどの暗号化手法とセキュリティプロトコルを利用が求められている。公衆ネットワークの対象としては、無線ネットワークやGSM、GPRSも含まれる。

■ユーザーの認証と認可

ユーザーの認証はセキュリティの基本事項であり、PCI DSSにおいては詳細な事項まで要件において規定されている。

まず、ユーザーの特定についてであるが、システム構成要素またはカード会員データヘのアクセスを許可する前に、すべてのユーザーに対して一意なIDを割り当てなければならない。そのため、共用IDは原則として使用できない。特にルートなどアドミニストレータ権限を持つユーザーへの権限付与は、最低限にとどめ、すべてのアクセスを個々のユーザーと関連付けるための手順を確立して、権限保持者を管理しなければならない。

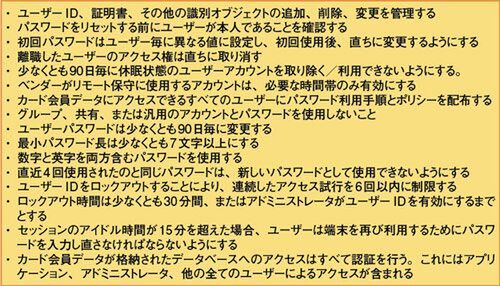

次に、ユーザー認証についてであるが、まずすべてのユーザーを認証する際にはパスワードまたは二要素認証を実施しなければならない。二要素認証としては、たとえばトークンやICカード、生体認証、電子証明書などが含まれる。また、ユーザー認証とパスワード管理については、PCI DSSの要件において詳細な規定がなされている。ユーザーの認証をいかに重要視しているかがわかるだろう(図7)。

図7 ユーザー認証とパスワード管理

そのため、一般ユーザーおよび管理者ユーザーに対して、適切なユーザー認証とパスワード管理を徹底する必要がある。

最後に、権限の認可についてであるが、特権IDについては、付与する権限自体を必要最低限にとどめる必要がある。また、複数のユーザーが利用するシステム構成要素において、必要性に基づきユーザーのアクセスを制限する管理体制を構築し、個別に許可されないかぎり「すべてを拒否」に設定する必要がある。

(次ページ、「ネットワークセキュリティの要件3」に続く)

この連載の記事

-

第3回

TECH

PCI DSSを遵守する運用体制 -

第1回

TECH

PCI DSSはなぜ注目される? -

TECH

管理者のためのPCI DSS講座 - この連載の一覧へ