ネットワークセキュリティの要件

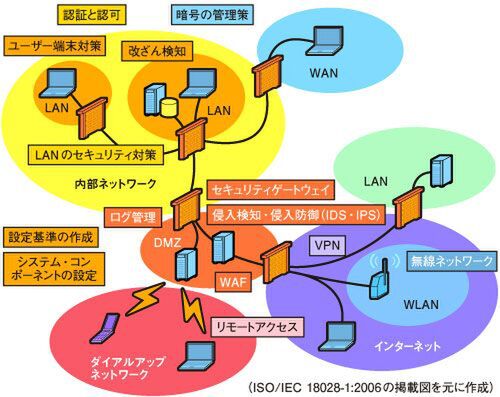

PCI DSSに準拠するためには、ネットワークを構成するさまざまなシステムコンポーネントを対象にした管理策を実施しなければならない(図6)。

図6 基盤ネットワークを構成するシステムコンポーネント

■設定基準の作成

まずすべてのシステム構成要素について、設定基準を作成しなければならない。

この基準は、既知のセキュリティ脆弱性をカバーし、またSANS、NIST、CISなど、業界で認知されたシステム強化基準との整合性を図らなければならない。この基準においては、必要のないサービスが無効になっていること、セキュリティパラメータが適切に設定されていることなど、システムコンポーネントを設定する上での文書化作業が必要となる。特に、ファイアウォール設定基準は、ネットワーク構成に関する情報とともに、認可とテストの手順も記述しておく必要がある(リスト2)。

リスト2 ファイアウォール設定基準

・設定変更の認可、テスト手順

・最新のネットワーク図

・インターネット接続におけるファイアウォール設置の義務付け

・ネットワーク論理構成の定義

・許可されているサービス、プロトコル、ポートに関する説明

・6ヶ月ごとのルールセットレビュー

■システムコンポーネントの設定

システムをネットワーク上に導入する前に、ベンダー出荷時のデフォルト値を必ず変更しなければならない。たとえば、パスワードやSNMPコミュニティ名の変更、不必要なアカウントの削除などである。さらに、すべてのPCやサーバなどにアンチウイルスソフトウェアを導入しなければならない。

また、すべてのシステム構成要素とソフトウェアに、ベンダーから供給されているセキュリティパッチが適用されていることを確認しなければならない。特に優先度の高いセキュリティパッチは、リリース後1カ月以内にインストールすることが求められている。

ログの取得についても注意が必要となる。PCI DSSでは、取得対象となるイベントと記録項目が要件に明示されており、すべてのシステム構成要素に対して適切に監査証跡ログを取得することが求められている(リスト3)。もちろん、適切に記録を取得するために、すべての重要なシステムクロックと実際の時刻を同期させる必要がある。

リスト3 監査ログの取得に関する要件

ログ取得の対象となるイベント

・カード会員データに対する個人アクセス

・管理者が行なった操作

・監査証跡(ログ)に対する操作

・アクセスエラー

・認証機能の稼動状況

・監査証跡(ログ)の初期化

・システムオブジェクトの生成と削除

必須となる記録項目

・ユーザーID

・イベントのタイプ

・日付と時刻

・成功または失敗の表示

・イベントの起点

・影響を受けたリソースの名称

■LANのセキュリティ対策

LAN については、伝送経路における情報漏えいについて、特にパスワードの漏えいに注意しなければならない。そのため、すべてのシステムコンポーネント上での伝送と保管の処理において、強度の高い暗号を用いて、すべてのパスワードを判読不可能にすることが求められている。たとえば、SSLアクセラレータを採用している場合には、LAN上におけるWebサーバとの間においてパスワードが平文伝送する可能性がある。そのため、LANにおけるパスワードの伝送について十分注意する必要がある。

さらに、非コンソール管理アクセスについても、すべて暗号化することが求められている。非コンソール管理アクセスとは、ネットワーク経由でシステムコンポーネントの管理を行なうアクセスのことを指している。たとえば、Webベースの管理やその他の非コンソール管理アクセスにはSSH、VPN、SSL/TLSなどの技術を使用しなければならない。

(次ページ、「ネットワークセキュリティの要件2」に続く)

この連載の記事

-

第3回

TECH

PCI DSSを遵守する運用体制 -

第1回

TECH

PCI DSSはなぜ注目される? -

TECH

管理者のためのPCI DSS講座 - この連載の一覧へ