「Auth for GenAI」やIDセキュリティ標準「IPSIE」などを年次イベント「Oktane 2024」で発表

AIエージェントのID管理も必要 Okta CEOが語る「IDベースの攻撃をゼロに」の野心

2024年10月22日 09時00分更新

IDaaS(ID管理SaaS)ベンダーのOktaが、2024年10月15日から17日にかけて米国で年次イベント「Oktane 2024」を開催した。Oktaの共同創業者でCEOを務めるトッド・マッキノン氏に、Oktaneで発表された「AIエージェント向けのセキュリティ」や、アイデンティティセキュリティの標準仕様「IPSIE」などについて聞いた。

――今回のOktaneで「Auth for GenAI」を発表しました。そもそもAIエージェントにはどのようなリスクがあり、Oktaはそれにどう対応しようとしているのでしょうか?

マッキノン氏:AIエージェントでは、人間に代わってプログラムがアクションを実行することになる。つまり、一般的なソフトウェアと同じようなリスクがある。

現在発生しているセキュリティ侵害の80%は、何らかのかたちでアイデンティティ(ID)に起因している。AIエージェントが人間に代わって複数のソフトウェアへのログオンを実行するようになれば、そのリスクがさらに高まる。

AIエージェントのメリットを享受するためには、アイデンティティを適切な形で保護し、モニタリングや管理を行うことが重要だ。

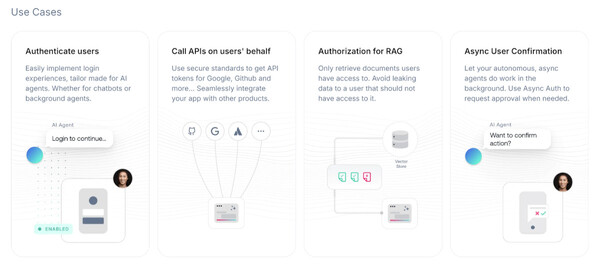

Auth for GenAIは、AIエージェントを開発する企業、AIエージェントが呼び出すソフトウェアを開発する企業の両方で、アイデンティティを安全に保護、管理することを支援する。

――具体的にはどんな機能が提供されるのですか。

マッキノン氏:たとえば、AIエージェントが重要な決定を実行する前に、ユーザーに「実行してよいか」を確認する“ヒューマン・イン・ザ・ループ”(実行プロセスに人間を介在させる)機能がある。

AIエージェントに「今度の休暇のためのホテルを探して、予約してほしい」と頼んだとしても、勝手に超高級ホテルを予約されてしまったら困るはずだ(笑)。この機能を使えば、予約処理を進める前にAIエージェントがいったんストップして、人間に「このホテルで良いですか?」と確認してくれる。その際には、あなたが本当に本人なのかも生体認証などの高度な方法で確認する。

また、AIエージェント間のAPIアクセスについても、アイデンティティを保護できる。開発者が細かく権限を設定できるツールも用意する。

「Auth for GenAI」のユースケース(画像は製品サイトより)

――AIエージェントは大きなブームになっていますが、そのセキュリティに対する意識は高まっているのでしょうか。

マッキノン氏:企業向けにAIエージェント技術を提供しているベンダーは、リスクがあることを理解していると思う。しかし、リサーチ分野の開発者は、企業でAIエージェントがどのように使われるかをあまり理解しておらず、リスクも認識していない可能性がある。

――1年前に「Okta AI」を発表しました。その後の進捗を教えてください。

マッキノン氏:Oktaでは毎月30億件に及ぶ攻撃を阻止している。オンラインは非常に危険な場所であり、フィッシング、パスワードスプレー、ボット、クレデンシャルスタッフィング(盗んだアカウント情報を悪用して大規模な自動ログオンを行う)といった攻撃が、日々繰り返されている。

Okta AIは、Oktaのセキュリティを強化する機能だ。アイデンティティベースの脅威をリアルタイムで検知し、攻撃によるリスクを緩和する。

たとえば「Identity Threat Protection with Okta AI」は、AIモデルによって、あらゆる攻撃を検出する機能だ。

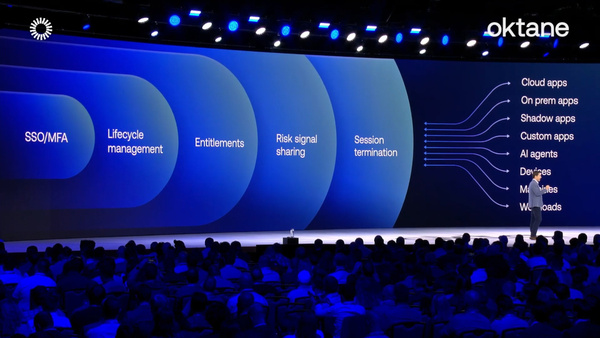

特徴は大きく2つある。1つ目は「セキュリティ情報の共有」。CrowdStrike、Zscaler、Palo Alto Networks、Netskope、Windows Defenderなど、顧客が導入しているセキュリティ製品と連携し、これらの製品が検出した脅威やリスクのシグナルを取り込める。セキュリティベンダー間の協業は珍しく、脅威情報が共有できることは顧客にとって大きなメリットになる。

2つ目は「Universal Logout」機能。これは、アイデンティティに関するリスクを検出したら、ユーザーがログオンしている複数のシステムから強制的にログアウトさせるというものだ。これにより、脅威が広く拡散することを防ぐ。

リスクのあるユーザーを遮断するこの機能は、ほかの(IDaaS以外の)セキュリティベンダーではできない機能だ。脅威を検知できてもログイン状態をコントールできなければ、こうしたメリットは得られない。

――新たなアイデンティティセキュリティ標準となる「IPSIE(Interoperability Profile for Secure Identity in the Enterprise)」の策定を進めることも発表しました。なぜIPSIEのような取り組みが必要なのでしょうか。

マッキノン氏:先ほども述べたように、セキュリティ侵害の80%は、何らかのかたちでアイデンティティに起因している。もちろんOktaが独自に提供するセキュリティ機能もあるが、すべてのユーザーがより安全になる基盤が必要だ。

そこで、標準化団体のOpenID Foundationのワーキンググループを通じて、Microsoft、Google、Ping Identity、Beyond Identity、SGNLとともに、アイデンティティセキュリティ強化の取り組みを主導していくことにした。

多くのSaaSでは、まだシングルサインオン(SSO)や多要素認証(MFA)といった機能を備えていない。Oktaはすでに125社のSaaSと、SSOやMFA、アイデンティティのライフサイクル管理などで協業を始めているが、オンラインを安全な世界にするにはさらに幅広い協業が必要だ。

IPSIEにおける標準化の取り組みを通じて、Oktaからは技術仕様を提案していく。標準化が完了するまでには時間がかかるが、Oktaでは(その前に)製品に実装する。Oktaのソリューションはクラウドなので、標準化が完了した段階でそれに合わせて調整することができる。つまり、Oktaの顧客は最新の仕様に基づく技術を利用できる。

――IDaaSは差別化が難しい市場だと思います。そこでOktaが成功した理由をどのように考えていますか?

マッキノン氏:Oktaが受け入れられているのは「オープンで中立的だから」だと分析している。Oktaは、顧客を特定のアプリケーションやプラットフォームに縛り付けることなく、あらゆるSaaSと接続できる環境を提供する。

われわれが目指すのは「アイデンティティを起因とした攻撃を“ゼロ”にすること」。とても野心的な目標だが、長期的には実現できると信じて取り組んでいる。

Oktaのビジョンは、人々があらゆる技術を安全に使えるようにすることだ。サイバー攻撃は毎日発生しており、大規模な攻撃のニュースも毎週のように報じられる。その8割がアイデンティティベースの攻撃だとすれば、われわれがそれを止めることには大きな意義がある。