企業のID管理を支える堅牢なインフラを実現するための仕組みとは?

Oktaが国内にインフラ構築 常時稼働、セキュリティ、拡張性を実現する基盤

2022年03月01日 12時00分更新

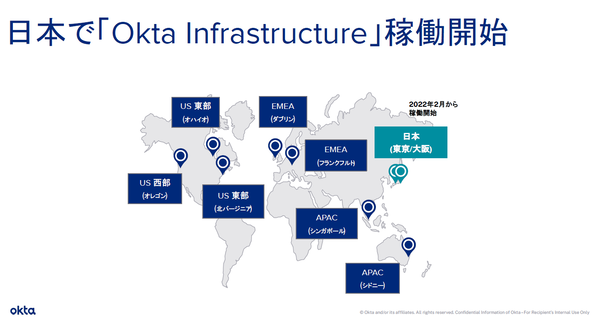

2022年2月、ID管理サービスを展開するOkta(オクタ)は、日本国内にデータを保管する「Okta Infrastructure」の稼働を発表した。発表会に登壇したOkta CTOのサグニク・ナンディー(Sagnik Nandy)氏は、常時稼働、高いセキュリティ、拡張性を実現するOkta Infrastructureの特徴について説明した。

東京と大阪のAWSでシステムを展開 異なるリージョン間で高い独立性

2月に稼働を開始したばかりの日本のOkta Infrastructureは、すでにある北米、欧州、オーストラリアなどのOkta Infrastructureと同一のインフラとコードを採用する。東京、大阪の異なるAWSリージョン上に構築されており、顧客は地理的に近い拠点でサービスを利用できる。東京がプライマリのインフラとなっており、データはすべて大阪リージョンにリプリケーションされる。一方、他のOkta Infrastructureへのバックアップやレプリケーションは行なわれず、高い独立性を誇る。

ナンディ氏によるとOkta Infrastructureの特徴は、「完全なマルチテナントで、クラウドネイティブであること」だ。マルチテナントで顧客を分離しながら、必要なリソースは効率的に共有している。また、異なるリージョンで単一バージョンのソフトウェアを採用することで、品質やセキュリティを高めているという。

インフラにおける障害は、特定のOkta Infrastructureに限定され、他のOkta Infrastructureに影響を与えることはない。ナンディ氏は、「セルベースのモデルをとっているので、特殊なデータ保護や地域ごとに異なる要件に応えることができる。相互に汚染しあわず、偶発的なアクセスを防ぐことも可能だ。他の地域で停電があったり、災害があっても、一切影響がおよばない」と語る。AWSリージョン全体のダウンが発生しても、異なるリージョンでディザスタリカバリのサービスが起動するため、Oktaのサービスは継続的に稼働するという。

現在、Oktaの顧客はグローバルで1万4000にのぼっており、顧客のフィードバックを元によりOktaはより高い信頼性、セキュリティ、拡張性などを実現している。こうしてインフラが強化され、サービスレベルが向上すると、顧客が増えて、さらにサービスがよくなる。こうした「ネットワーク効果」というサイクルでさらに成長を遂げているという。

グローバル企業では計画的なダウンタイムすら設けてはいけない

ナンディ氏は、「IDはミッションクリティカル。組織はID管理に依存し、重要なアプリケーションへのアクセスを管理している」と語る。こうしたミッションクリティカルなID管理を支えるOkta Infrastructureのアーキテクチャは、ゼロダウンタイムを前提とした「常時稼働(Always On)」、ゼロトラストをベースにした高い「セキュリティ」、そしてニーズや成長にあわせた高い「拡張性」という3つの柱を重視しているという。3つの柱について説明した。

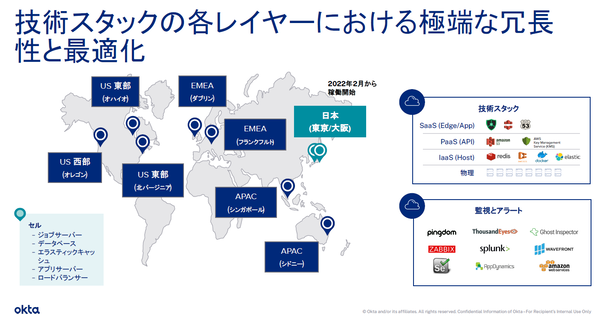

1つめの常時稼働のためには、すべてのスタックにおいて極めて高い耐障害性と最適化を施している。Oktaではジョブサーバー、アプリサーバー、データベース、キャッシュ、ロードバランサーなどから構成された「セル」単位でシステムが構築されており、地理的に異なるリージョンに同一のフルバックアップと重複したハードウェア設定を持っているため、高い冗長性を確保するという。

また、クラウドインフラ自体のダウンにおいても、ユーザーに意識させることなく、リージョン間でフェイルオーバー。専門のモニタリング、アラーティングチームが常時稼働しており、万が一の事態に迅速に対応する。「常時稼働するのはわれわれの責任である」とナンディ氏は語る。

ナンディ氏は、通常は両立の難しい高いアップタイム・性能、継続的なイノベーションを両立させているとアピールする。Oktaは99.99%のSLAを掲げており、実際に過去5年で99.997%のアップタイムを実現している。しかし、この中に計画的なダウンタイムは含まれていないという。「グローバルな企業では計画的なダウンタイムを設けてはいけない」とナンディ氏は語る。

高いセキュリティと拡張性に向けた取り組み

2つめはセキュリティに関しては、まずAWSのKMS上にマルチレイヤーのデータ暗号化インフラを構築し、顧客ごとに異なるデータベースで鍵を管理する。認証情報(クレディンシャル)についても、演算能力を必要とする複雑で、セキュアなハッシュアルゴリズムを採用しているという。

また、6万回以上のペンテスティング、バグバウンティプログラムなども実施。「顧客自身がOktaに向けたセキュリティテストを可能にするテスト環境も用意している。他のIDプロバイダーでは、これはなかなか提供されていない」とナンディ氏は語る。さらに中央でモニタリングされたゼロトラストモデルを全面採用しており、ISO27001、ISO27018、SOC2、HIPPA、FedRAMPなど外部からの認定も数多く受けている。

3つめの拡張性に関しては、モダンなエラスティックなアーキテクチャを採用することで、ビジネスの迅速な展開に対応するという。キャパシティに関しても、「われわれはつねにCPUの稼働率を50%未満に抑えている。高まったトラフィックにも迅速に対応できるようにしている」(ナンディ氏)とのことで、余剰リソースを確保している。

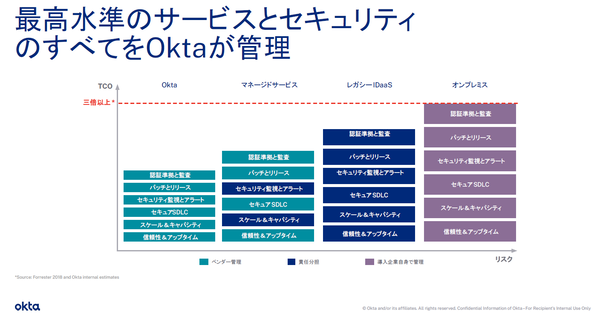

集中管理された分散システムをクラウドでグローバル展開しているのがOkta Infrastructureの強み。こうした基盤を元に多くのID管理の負荷をマネージドサービスとして提供しており、オンプレミスや他のIDプロバイダーと比べても、高いTCO削減に貢献するという。特にオンプレミスでの運用に比べると、TCOは3倍におよぶという。

なお、昨年OktaはAuth0を買収しているが、日本法人も2月末でオペレーションを統合したという。Okta Japan 代表取締役社長、渡邉 崇氏は、「従業員ID管理のWorkforce Identityというサービスと顧客ID管理のCustomer Identity&Accessの2本柱を展開できることになった。今後ともOktaとAuth0の両方のサービスへの投資を継続していく」と語った。また、Oktaに関しては国内のOkta Infrastructureの利用となるが、Auth0に関しては2020年から提供している東京リージョンのサービスを継続的に利用できるという。