ESET/サイバーセキュリティ情報局

急増するBackdoorマルウェア - 日本を狙うAsyncRATの脅威とその対策

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「2024年6月 マルウェアレポート」を再編集したものです。

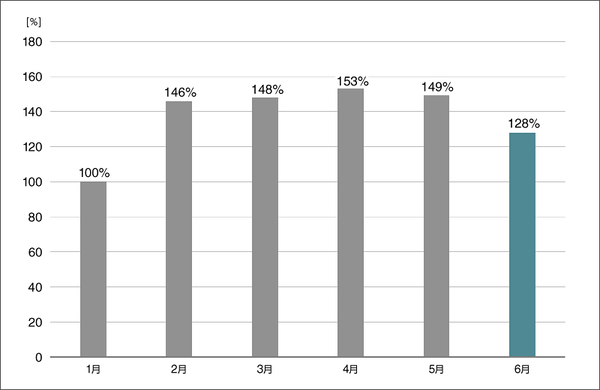

2024年6月(6月1日~6月30日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

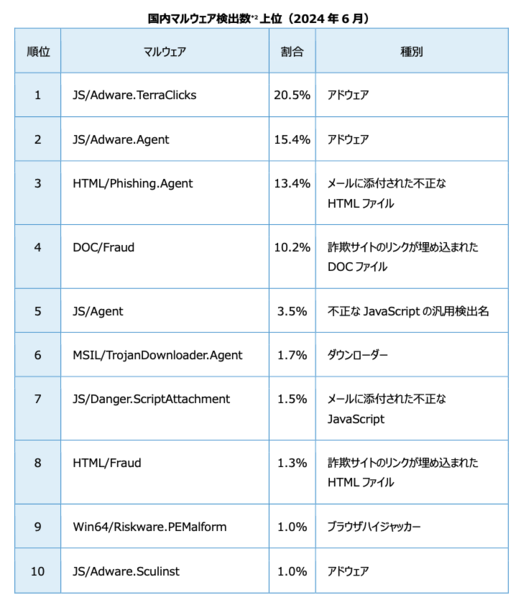

2024年6月の国内マルウェア検出数は、2024年5月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

6月に国内で最も多く検出されたマルウェアは、JS/Adware.TerraClicksでした。 JS/Adware.TerraClicksは、Webサイト閲覧時に実行されるアドウェアです。感染すると、アドウェアサイトへのリダイレクト、アドウェアコンテンツの配布やブラウザー拡張機能としてアドウェアをインストールするなどの被害を生じさせる可能性があります。

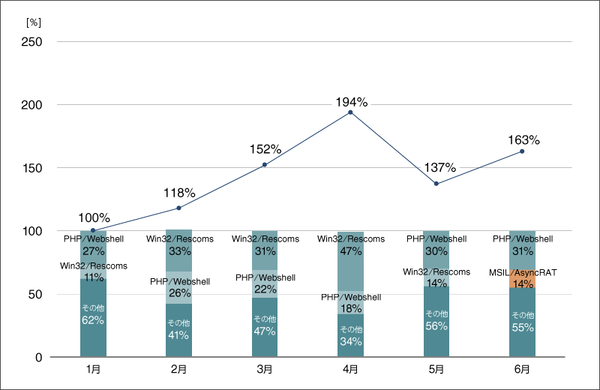

Backdoorマルウェアの増加とMSIL/AsyncRATの急増

2024年1月以降、国内ではBackdoorに分類されるマルウェアの検出数が増加傾向にあることを確認しています。また各月のBackdoorマルウェアの検出内訳を見ると、基本的にはPHP/Webshellと Win32/Rescomsの検出数が多いですが、6月はMSIL/AsyncRATの検出数が急増してBackdoorマルウェアの中で2番目に多かったことが判明しました。

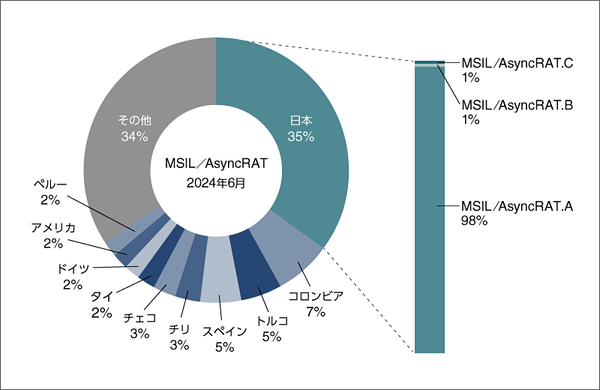

このMSIL/AsyncRATについて、6月における全世界の検出割合を確認すると、日本が世界で最も多い35%を占めていました。これは2番目に多かったコロンビアの7%と比較すると5倍も検出数が多く、日本を標的にした攻撃が展開されたことが推測されます。また6月に日本で観測されたMSIL/AsyncRATの亜種の内訳を見ると、MSIL/AsyncRAT.Aが大半を占めていました。このMSIL/AsyncRAT.Aはオープンソースで公開されているオリジナルのAsyncRATに対する検出名であり、MSIL/AsyncRAT.BとMSIL/AsyncRAT.Cはそれから派生した亜種に対する検出名です。よって従来から存在するオリジナルのAsyncRATを使った攻撃が、6月に国内で活発に行われたことが分かります。

AsyncRATの概要

AsyncRATはほかのPCを遠隔から監視または制御するRAT(Remote Access Tool)型のマルウェアで す。2019年にオープンソースのツールとして公開されましたが、その機能を悪用して攻撃キャンペーンで使用されたこともあり、多くのセキュリティ製品ではマルウェアとして検知します。 AsyncRATは感染までの手法を変化させながら多様な攻撃に使用されています。その様子が分かる事例として、AsyncRATが使用された過去の脅威活動を3つ紹介します。

1つ目はESET社が報告1)した事例で、2020年にコロンビアの組織をターゲットとしたオペレーションSpalaxと呼ばれる攻撃です。この事例では悪意のあるPDFファイルを添付したメールから組織への侵入が行われました。このメールは運転の違反を通知する内容や銀行口座の差し止めを通知する内容など、特定の組織を狙った 文面ではなく汎用的なばらまき型の文面であり、被害者に感染させるマルウェアとしてAsyncRATを含む3つのRATが使用されました。

2つ目はFortinet社が報告2)した事例で、2021年に世界各国の航空会社を標的としたスピアフィッシング攻撃です。この事例は1つ目の事例と同様に悪意のあるPDFファイルを添付したメールから初期侵入が行われま した。1つ目の事例と異なり、航空会社を標的に絞った文面で従業員を騙すことでAsyncRATへの感染を引き起こしました。

3つ目はSplunk社が2023年に報告3)したスピアフィッシング攻撃の事例です。この事例では、上記2つの事例と同様にメールの添付ファイルから初期侵入が試みられましたが、その添付ファイルとしてMicrosoft OneNoteが使用されました。

OneNoteを悪用した攻撃が使われた背景の1つとして、インターネットから入手したMicrosoft OfficeファイルのVBAマクロがデフォルトで実行されないようになるアップデートをMicrosoft社が配信した4)ことが考えられ ます。セキュリティ対策の進歩に応じて攻撃者も悪用手法を変化させており、Splunk社の事例はAsyncRATも例外ではないことを表しています。

以上から、AsyncRATは不特定多数をターゲットにした攻撃の事例から標的型攻撃の事例まで幅広く観測されていること、最新のセキュリティ対策を回避するために攻撃手法を変化させながら現在も攻撃者によって使用されていることが分かります。

容易に使用可能なAsyncRAT

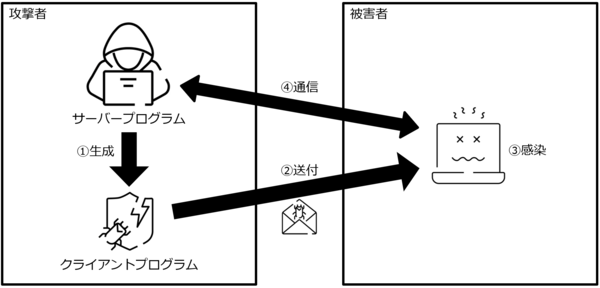

AsyncRATが攻撃者に人気である理由として、オープンソースツールであり入手が容易であることに加え、ターゲットに感染させるプログラムの設定が単純明快で分かりやすいことが考えられます。 AsyncRATを含むRATの基本構成は、攻撃者の端末で操作するサーバープログラムと、ターゲットに感染させ て接続を待ち受けるクライアントプログラムの2つです。クライアントプログラムはサーバープログラム上で作成することができ、その際に細かく機能を設定することが可能です。

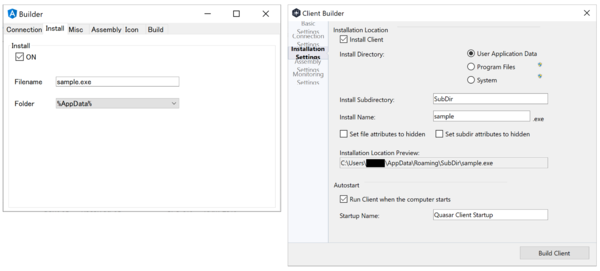

AsyncRATはQuasarRATと呼ばれるマルウェアから派生したものであり、QuasarRATのソースコードを一部流用して作成されたと考えられています5)。ここからはAsyncRATとQuasarRATを比較しながら、AsyncRATのクライアントプログラム作成がどのくらいシンプルであるかを確認してみます。

以下の画像では、AsyncRATとQuasarRAT のクライアントプログラム作成時における、被害端末へのインストールに関する設定画面を比較しています。QuasarRAT では永続化(PC の再起動時に自動でマルウェアを実行する機能)の有無やプログラムのコピー先について細かく設定することができます。一方で、AsyncRATはプロ グラムのコピー先を簡易的に設定することしかできません。しかしAsyncRATのクライアントプログラムを実行すると、設定項目に無かった永続化をRUNレジストリキーによって行う挙動が確認できます。このようにAsyncRATには機能を大きく削らず設定項目を簡略化する工夫が見られ、誰もが容易に扱うことができるため、現在も攻撃者に利用されていることが推測されます。

AsyncRATによる被害を防ぐための対策

上述したとおり、6月は国内におけるAsyncRATの検出数が増加しており、今後も活動が本格化する恐れがあります。これらの脅威から組織を守るためには、感染を防ぐ対策に加えて、感染してしまった場合の影響を最小限に抑える体制を用意することが重要です。前者についてはOSやセキュリティ製品を最新の状態に保つこと、不 審なメールに警戒するよう従業員に教育することなどが有効です。後者については不要なポートを閉じておくこと、 SOC(Security Operation Center)のサービスを利用して組織の通信を監視すること、EDR製品を活用して組織内の不審なアクティビティを監視すること、機密データをセキュリティが強固な場所に分離して容易にアクセスされないようにすることなどが有効です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。下記の対策を実施してください。

1.セキュリティ製品の適切な利用

1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2.脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」など のOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3.セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くあ りませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。

4.情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

引用・出典元

1) Operation Spalax: Targeted malware attacks in Colombia | ESET

https://www.welivesecurity.com/2021/01/12/operation-spalax-targeted-malware-attacks-colombia/

2) Spear Phishing Campaign with New Techniques Aimed at Aviation Companies | Fortinet

https://www.fortinet.com/blog/threat-research/spear-phishing-campaign-with-new-techniques-aimed-at-aviation-companies

3) 打倒AsyncRAT︓検出と防御| Splunk

https://www.splunk.com/ja_jp/blog/security/asyncrat-crusade-detections-and-defense.html

4) インターネットからのマクロは、Officeで既定でブロックされます- Deploy Office | Microsoft

https://learn.microsoft.com/ja-jp/deployoffice/security/internet-macros-blocked

5) Quasar Familyによる攻撃活動| JPCERT/CC

https://blogs.jpcert.or.jp/ja/2020/12/quasar-family.html