ESET/サイバーセキュリティ情報局

5月に検出数が増加したWin64/TrojanDropper.Agentの特徴と対策とは

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「2024年5月 マルウェアレポート」を再編集したものです。

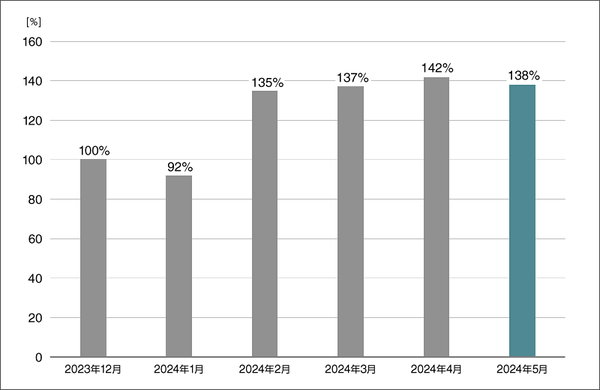

2024年5月(5月1日~5月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

国内マルウェア検出数*1の推移

(2023年12月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2024年5月の国内マルウェア検出数は、2024年4月と比較して増加しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2024年5月)

| 順位 | マルウェア | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 18.1% | アドウェア |

| 2 | HTML/Phishing.Agent | 17.7% | メールに添付された不正な HTMLファイル |

| 3 | JS/Adware.Agent | 12.5% | アドウェア |

| 4 | HTML/Fraud | 6.6% | 詐欺サイトのリンクが埋め込まれた HTMLファイル |

| 5 | JS/Agent | 4.6% | 不正なJavaScriptの汎用検出名 |

| 6 | DOC/Fraud | 1.9% | 詐欺サイトのリンクが埋め込まれた DOCファイル |

| 7 | JS/ScrInject | 1.4% | 不正なJavaScriptの汎用検出名 |

| 8 | Win64/Riskware.PEMalform | 0.9% | ブラウザハイジャッカー |

| 9 | JS/Adware.Sculinst | 0.8% | アドウェア |

| 10 | Win32/Exploit.CVE-2017-11882 | 0.7% | 脆弱性を悪用するマルウェア |

*2 本表にはPUAを含めていません。

5月に国内で最も多く検出されたマルウェアは、JS/Adware.TerraClicksでした。

JS/Adware.TerraClicksは、悪意のある広告を表示させるアドウェアの検出名です。Webサイト閲覧時に実行されます。

5月に検出数が増加したWin64/TrojanDropper.Agent

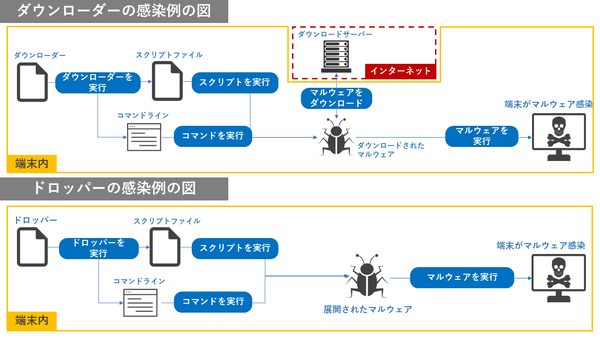

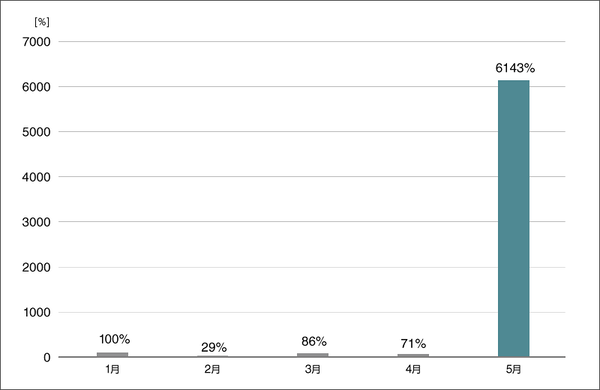

Win64/TrojanDropper.Agentは2024年5月に入り検出数が増加しました。詳細な検出数推移は後述します。Win64/TrojanDropper.Agentは、ドロッパーの1種です。ドロッパーとは、実行されるとドロッパー内部に含まれているマルウェアが端末内に展開されるマルウェアです。別のマルウェアへの感染を行うという動作からダウンローダーと混同されることがありますが、インターネット上からマルウェアをダウンロードするのがダウンローダーで、ダウンロードを行わずにマルウェアを展開するのがドロッパーという違いがあります。

2024年5月に大きく増加していることが分かります。また、検出は5月17日に集中しており、5月の本検出名の検出数の65%を占めていました。Win64/TrojanDropper.Agentには亜種が存在しており、中でもWin64/TrojanDropper.Agent.JUが本検出名の5月における検出数の89%を占めていました。

増加した要因として考えられる理由は以下のとおりです。

・本ドロッパーの添付された電子メールを攻撃者が多数送信

・本ドロッパーをダウンロードするように改ざんされたWebサイトへ多数アクセス

・多くのユーザーが本ドロッパーがバンドルされたソフトウェアをインストール

続いて、Win64/TrojanDropper.Agent.JUがどのような脅威であるかを紹介します。今回は実行時の特徴にフォーカスを当てています。

Win64/TrojanDropper.Agent.JUについて

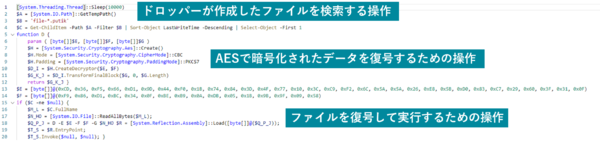

今回調査したWin64/TrojanDropper.Agent.JUの実行時の特徴として、PowerShellを呼び出していることが挙げられます。実行されたのは、以下のコマンドでした。

Win64/TrojanDropper.Agent.JUは実行時に「file-任意の数字.putik」という名前のファイルを作成します。このファイルはAES暗号で暗号化されており、PowerShell上でAES暗号を復号するコマンドを実行します。最終的には、復号されたファイルが実行されます。悪意のあるファイルを暗号化して中身を隠ぺいすることで、セキュリティ製品による検知を回避してマルウェアを実行する、あるいはマルウェア解析を妨害するといった狙いが考えられます。

また、今回調査したWin64/TrojanDropper.Agent.JUでは、情報窃取型マルウェアが展開されることを確認しました。

対策

今回紹介したドロッパーによる脅威、特にPowerShellを用いたマルウェア実行への対策は以下のとおりです。

① PowerShellのポリシー機能を使った管理

② PowerShellログ機能による監視

③ EDR製品を始めとしたセキュリティ製品の導入

④ 脅威について組織内への情報共有

上記の中から①と②について設定による効果と設定方法を説明します。

①PowerShellのポリシー機能を使った管理

PowerShellには、PowerShellスクリプトの扱い方を定める実行ポリシーがあります。実行ポリシーを適切に設定することで、悪意のあるスクリプトの実行を防ぐことができます。

ただし、PowerShellにコマンドラインを渡して実行するマルウェアの場合は、実行ポリシーが機能しない点に注意が必要です。

Windows環境では、ローカルコンピューター、現在のユーザーや特定のセッションに対して実行ポリシーを設定することができます。さらにグループポリシー機能を使うことで、組織全体で複数端末の実行ポリシーを管理することもできます。

代表的な実行ポリシーと概要についてまとめた表を以下に示します。実行ポリシーの詳細はMicrosoft社のWebサイトを確認してください。

PowerShell実行ポリシーについて

| 実行ポリシー | スクリプト実行可否 | 概要 |

|---|---|---|

| AllSigned | 実行可能 | すべてのスクリプトと構成ファイルには信頼された発行元による署名が必要 |

| Bypass | 実行可能 | 何もブロックされず、警告やプロンプトが表示されない |

| Default | Restricted └実行不可 (コマンドは実行可能) RemoteSigned └実行可能 |

既定の実行ポリシーを設定 各Windows環境での既定ポリシー ・Windowsクライアント︓Restricted ・Windowsサーバー︓RemoteSigned |

| RemoteSigned | 実行可能 | インターネットからダウンロードされるスクリプトや構成ファイルには、信頼できる発行者からのデジタル署名が必要 |

| Restricted | 実行不可 (コマンドは実行可能) |

Windowsクライアントでの既定の実行ポリシー |

Windowsクライアントでは、デフォルトでRestrictedポリシーが設定されており、スクリプトの実行はできません。場合によっては、組織内のユーザーが勝手に実行ポリシーを変更しないようにグループポリシーを使って管理することも検討してください。

②PowerShellログ機能による監視

PowerShellでは、操作をWindowsイベントログに保存することが可能です。グループポリシーで設定できるログには、PowerShellが呼び出すモジュールのログ、PowerShellが実行するスクリプトのログ、PowerShellでの入力と出力をテキストファイルに書き出すログがあります。このログを利用する場合、ファイルの保存先によっては攻撃者がテキストファイルの書き換えや削除をおこなう可能性に留意する必要があります。デフォルト設定では、テキストファイルは「マイドキュメント」フォルダに保存されます。組織内の各端末から管理者端末へテキストファイルを保存したい場合は、共有ファイルへ保存することで可能です。保存先のパスをOutputDirectoryで指定する必要があります。また、共有ファイルを利用する際は、ファイルへの権限付与に注意してください。

紹介したログを監視することで、PowerShellによる脅威の早期発見に役立ちます。

ここでは、グループポリシーによる設定方法を紹介します。

1. 「gpedit.msc」を起動する

2. 「ローカル コンピューター ポリシー」>>「コンピューターの構成」>>「管理用テンプレート」>>「Windows コンポーネント」>>「Windows PowerShell」に移動する

3. 設定一覧から有効化したいログを選択し、有効化する

・ PowerShellが呼び出すモジュールのログ

「モジュール ログを有効にする」を有効化する

・ PowerShellが実行するスクリプトのログ

「PowerShell スクリプト ブロック のログ記録を有効にする」を有効化する

・ PowerShellでの入力と出力をテキストファイルに書き出すログ

「PowerShell トランスクリプションを有効にする」を有効化する

また、対策を講じる上で脅威について情報収集は欠かせません。セキュリティベンダーやIPA、JPCERT/CCといった機関から公表される注意喚起を確認してください。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。下記の対策を実施してください。

1.セキュリティ製品の適切な利用

1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2.脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3.セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。

4.情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

引用・出典元

1)about_Execution_Policies | Microsoft Learn https://learn.microsoft.com/ja-jp/powershell/module/microsoft.powershell.core/about/about_execution_policies?view=powershell-7.4

2)about_Logging_Windows | Microsoft Learn https://learn.microsoft.com/ja-jp/powershell/module/microsoft.powershell.core/about/about_logging_windows?view=powershell-7.4

3)System.Security.Cryptography 名前空間 | Microsoft Learn https://learn.microsoft.com/ja-jp/dotnet/api/system.security.cryptography?view=net-8.0

4)PowerShellが備える、システム管理の利便性とセキュリティリスク | サイバーセキュリティ情報局

https://eset-info.canon-its.jp/malware_info/special/detail/210128.html