キヤノンMJ/サイバーセキュリティ情報局

気づかずに偽サイトにアクセスしてるかも!? DNSハイジャック攻撃の脅威

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「DNSハイジャック攻撃とは?ネットの信頼性を揺るがす悪質な手口」を再編集したものです。

自社が運営するWebサイトが第三者に乗っ取られたらどうなってしまうのか。ユーザーからの信頼失墜、あるいは事業への多大な損失を被るかもしれない。こうしたWebサイトの乗っ取り事件は、少なからず日々発生している。この記事では、その手口の1つである「DNSハイジャック攻撃」について、具体例や対策を解説する。

DNSハイジャック攻撃とは

DNSハイジャック攻撃(dns hijacking)とは、Webサイトのドメインを不正に操作する攻撃手法のこと。ドメインとは、URL上の「○○○.com」などの部分である。通常、ドメインは厳重に管理され、登録情報によって定められたWebサーバーのみを参照するよう設定されている。第三者が同じドメインを自分が管理するWebサーバーに紐づけることはできない。

しかし、ドメイン名ハイジャックとも呼ばれるこの攻撃は、本来は書き換えられないはずのドメイン情報を不正に書き換えることで、Webサイトに訪問するユーザーを別のサイトへ強制的に遷移させる。そして、遷移先のWebサイトでユーザーのアクションをきっかけにマルウェアのインストールなどを狙ったり、個人情報を窃取したりするのである。DNSハイジャック攻撃の具体的な手口は、大別すると以下の3つだ。

1)レジストリ/レジストラへの不正アクセス

漏えいした企業の認証情報や脆弱性などを悪用し、ドメイン情報を管理しているレジストリ/レジストラへ不正にアクセスし、ドメイン情報を書き換える。

2)権威DNSサーバーへの不正アクセス

権威DNSサーバーとは、Webブラウザーからのリクエストに対し、参照すべきWebサーバーを回答するサーバーのことである。権威DNSサーバーに登録された情報を書き換え、悪意あるWebサーバーへ転送させる。

3)キャッシュDNSサーバーの情報を不正に操作

「キャッシュ」とは、情報を一時的に保存する行為やその保存ファイルのこと。そして、キャッシュDNSサーバーは、DNSサーバーとユーザー(Webブラウザー)の間に入って処理を代行するものだ。一度訪問したWebサイトであれば、キャッシュDNSサーバーに保存された情報をもとにWebサイトへ再度アクセスできる。このキャッシュDNSサーバーの情報を不正に書き換えることで、偽のWebサイトへ転送させようとする。

そもそもDNSとは何か

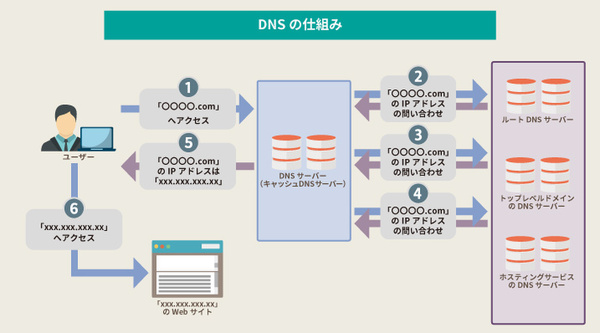

DNSハイジャック攻撃の仕組みを理解するためにはDNSの理解が欠かせない。DNSは「Domain Name System」の頭文字をとったものであり、「xxxx.com」、「xxxx.net」などWebサイトのURLと、その実体であるIPアドレスを関連付ける役割を担う。この関連付けのことが「名前解決」であり、DNSの役割を担うサーバーはDNSサーバーと呼ばれる。

基本的に、ユーザーがWebサイトへアクセスする際、最初に問い合わせを行うのがキャッシュDNSサーバー だ。ここにキャッシュとしてドメインに紐づくIPアドレスが保存されていない場合、キャッシュDNSサーバーはルートDNSサーバーから順にトップレベルドメイン、ホスティングサービスのDNSサーバーへと問い合わせを繰り返していく。そして、最終的に判明したIPアドレスがキャッシュDNSサーバー経由でユーザーの元に送られる。ユーザーはそのIPアドレス先のサーバーにアクセスしてWebサイトのデータを受信する。

また、ドメイン情報を管理する機関をレジストラ、ドメイン情報が保存されているデータベースをレジストリと呼ぶ。レジストラではドメイン管理のほかに、DNSサーバーの運用なども行っている。DNSハイジャック攻撃では、このDNSの仕組みを悪用し、本来は関連付けられていない別のIPアドレス(攻撃者が管理するWebサーバーなど)を指定することで、ドメインを乗っ取って目的を遂行しようとする。

DNSハイジャック攻撃は、大きく以下の2つの方法で起こり得る。

・ドメイン管理サービスへの不正ログイン

Webサイトの運営にあたって、多くの場合でドメインを取得・管理を代行するサービスを利用することになる。このサービスの管理画面へのログインアカウントが不正アクセスを受けた結果、登録情報が書き換えられてしまうことで、乗っ取られてしまう。

・レジストリへの不正アクセス

DNSシステムの脆弱性を突き、レジストラが管理する、ドメイン名のリストが保存されたデータベース、レジストラが不正アクセスによって書き換えられてしまう場合もある。このケース、多くのWebサイトのドメインを訪問したユーザーが、本来とは別のWebサイトへ誘導されてしまうことになるため、影響範囲が大きくなる。

DNSハイジャック攻撃で想定される被害

DNSハイジャック攻撃で起こり得る被害を、ユーザー側と企業側に分けてそれぞれ解説する。

1)ユーザー側

・偽サイトへの誘導

DNSが不正操作されることで、悪意あるWebサイトに転送されてしまう。転送先が、ユーザーがもともと訪問する予定のWebサイトに偽装し、そのまま複製されていたような場合、ユーザーはその違いを判断できない恐れがある。

・マルウェア感染

転送先のWebサイトにマルウェアが仕込まれていた場合、訪問したユーザーがマルウェアに感染してしまう危険性がある。

・情報漏えい

偽のWebサイトで個人情報などを入力してしまうと、その情報が攻撃者の手に渡ってしまう恐れがある。また、感染したマルウェア経由での情報窃取の可能性も否定できない。

・なりすまし

窃取された情報を悪用したなりすまし、不正ログインからの不正送金、なりすました当人に代わっての金銭要求といった事態が生じることもあり得る。

2)企業側

・DDoS攻撃の踏み台

ドメインを乗っ取った攻撃者が、他社に対して大量のリクエストを行うDDoS攻撃の踏み台に悪用される恐れがある。この場合、ドメインを乗っ取られた企業は結果的に、他社へのDDoS攻撃に加担してしまうことになりかねない。

・風評被害、損害賠償

利用しているレジストラが不正アクセスに遭遇したことで、他社へのDDoS攻撃が起こった場合、自社に落ち度はないため、風評被害、損害賠償に発展する可能性は高くない。しかし、レジストラなどドメイン管理サービスのログインアカウントが不正アクセスされた場合、その管理に不備があったという責任が生じる可能性も考えられる。この場合、企業としての信頼が損なわれるだけでなく、損害賠償や訴訟に発展する可能性も否定できない。

DNSハイジャック攻撃の被害事例

過去に実際に起こった、DNSハイジャック攻撃による代表的な被害事例を以下に紹介する。

1)2019年、人気アニメ公式サイトの乗っ取り

人気アニメの公式サイトが何者かに乗っ取られ、サイト上に公式サイトを乗っ取った旨のメッセージが表示された。その背景には、ドメイン名の移管プロセスである「10日間ルール」の穴を突いたDNSハイジャック攻撃があった。

このルールは別のレジストラからドメイン名の移管依頼を受けた際、10日以内にドメイン所有者から返答がなければ、同意したものとみなしてドメインの移管が行われてしまうというものだった。犯人はこのルールを悪用し、正規の手続きでドメインを移管したとされる。

2)2014年、大手新聞社電子版サイトの乗っ取り

大手新聞社が運営する複数サイトがDNSハイジャック攻撃の被害に遭遇。米国の管理会社がサイバー攻撃を受けたことに起因するとされた。DNSハイジャックが起こったのは数時間から数日間で、その間、ユーザーが別サイトに誘導される可能性があったという。

ドメインに関連するその他の攻撃手法

DNSハイジャック以外にもドメインに関連した攻撃手法が存在する。

1)ドロップキャッチ

ドロップキャッチとは、廃止された著名なドメインを第三者が取得し、そこで詐欺行為を働くことである。ドメインを廃止したとしても、ほかのWebサイトからのリンクや、検索エンジンからの評価は一定期間残ることになる。例えば、一定規模の会員を有するECサイトなどのドメインが再度取得された場合、そのEC事業者を偽ってフィッシング詐欺などが仕掛けられる可能性がある。ドメインを廃止する際には、それを適切に周知し、あるいは新ドメインへの移行措置を行う必要がある。

2)ドッペルゲンガードメイン

ドッペルゲンガードメインとは正規のドメインに酷似したドメインのことである。代表的なものとして「gmai.com」がある。よく見ると「l」が抜け落ちているのがわかるだろう。実際、メールの自動設定を間違って、ドッペルゲンガードメインのアドレス宛にメールが転送されていた、というケースが過去に起こっている。

DNSハイジャック、ドメインに絡んだ攻撃手法への対策

企業のWeb担当者が行うべき、DNSハイジャック、ドメイン関連の攻撃への対策を以下に3つ紹介する。

1)認証情報も含む、ドメイン情報の適切な管理

認証情報などの漏えいによる不正アクセスに対応するため、多要素認証やIP認証などを導入し、認証を強化すること。そのほか、ドメイン情報にアクセスできるアカウントの管理や、パスワードポリシーの設定など基本的なセキュリティ対策が重要となる。

2)登録情報の定期的な確認

ドメインの登録情報や、管理状況(誰が管理者か、更新のタイミングなど)について定期的に確認するようにしておく。Webサイト運営のルールに組み込むことが望ましい。

3)ドメインロック/レジストリロックなどのサービスの利用

ドメインロック/レジストリロックとは、第三者によってドメインが不正に移管されないように、ロックする仕組みである。ドメインを移管する際にはまずロックを解除しなければならないため、アニメサイトの事例にもあったような不正移管を抑止できる。サービス事業者がオプションメニューなどで提供している場合もある。

ここで紹介した3つの対策は、ドメイン管理サービスに関係するものばかりだ。レジストラに不正アクセスが起こった場合、Webサイト担当者はそのレジストラの対応を待つしかないというのが実際のところだ。しかし、例えばそうした事態が生じた際に、メールアドレスを取得しているユーザーに対して、速やかに注意喚起を行うことができれば、ユーザーが被害に遭遇する可能性を低減できる。そして、そうした対応を行うことは、ユーザーからの信頼向上につながるだろう。

DNSハイジャック攻撃の被害に遭遇することで、自社の情報資産を危険に晒し得るだけでなく、顧客からの信頼失墜を招き、離反につながる恐れもある。ドメイン名も守るべき、重要な情報資産であるという認識のもと、企業内で適切にドメインの管理・運用を行ってほしい。