キヤノンMJ/サイバーセキュリティ情報局

拡散手法を多様化するEmotetとセキュリティを強化するマイクロソフトとの攻防

本記事はESET Japanが提供する「ESETブログ

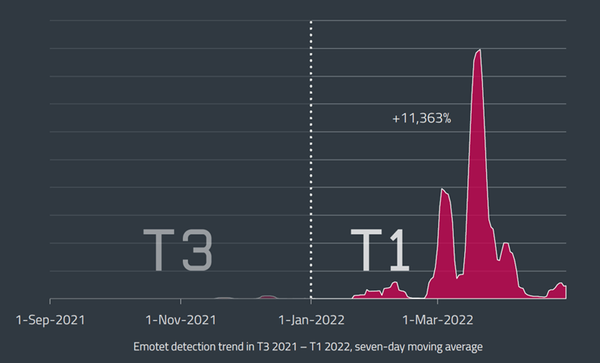

ESETサイバーセキュリティ脅威レポート2022年第1三半期(1~4月)では、Emotetボットネットが不死鳥のように復活し、2022年3月から4月にかけて大量のスパムメールを送信したことが明らかになりました。2022年の第1三半期のEmotetによるスパムメールは、2021年第3三半期(9~12月)と比較して100倍以上検出されました。最近のEmotetによる多くの攻撃には、悪意のあるマクロが仕込まれたWord文書が利用されています。

Microsoftはマクロが有効なファイルに対するデフォルトのセキュリティを強化しているため、受信者が「コンテンツを有効にする」をクリックするように仕向ける手口は、そう長くは続かないでしょう。この事実は、Emotetによる攻撃に今後どう影響するでしょうか? 史上最大規模の法執行機関によるボットネットのテイクダウン活動によって、これほど広範に拡大した脅威が忘却の彼方へと沈んでしまうのでしょうか?

残念ながら、Emotetの脅威は早々に消え去ることはないと考えられます。Emotetのオペレーターは、決して現状に甘んじているわけではないからです。

Emotetの概要

Emotetは、2014年6月に銀行を標的とするトロイの木馬として初めて確認されましたが、サービスとしての犯罪(CaaS:Crime-as-a-Service)へと大きく変化し、セキュリティを侵害したシステムへのアクセスを他の犯罪グループに販売するようになりました。したがって、Emotetによって一度でもコンピューターに侵入されると、多くの場合、Dridex、Gootkit、Icedid、Nymaim、Qbot、TrickBot、Ursnif、Zbotなど、他のマルウェアもダウンロードされ実行されることになります。

Emotetのプログラムはモジュール型になっており、悪意のあるMicrosoft Word文書を添付したメールを大量に配信するスパム攻撃によって、メインモジュールを拡散します。その後、Emotetは以下の活動を行なうために追加のモジュールを使用します。

・スパムメールを作成し、配信することで自らを拡散する。

・接続したユーザーのセキュリティを侵害して、近くにある安全でないWi-Fiネットワークに拡散する。

・ネットワークの共有ユーザー名とパスワードに対してブルートフォース攻撃を仕掛ける。

・セキュリティを侵害したシステムをC&C(コマンド&コントロール)インフラストラクチャのプロキシにする。

・MailPassViewやWebBrowserViewなど、一般的なメールクライアントやウェブブラウザーからパスワードを復元するNirsoft製の正規アプリケーションを悪用する。

・セキュリティを侵害したシステムのMicrosoft Outlookからメールアドレスとユーザー名を窃取する。

・セキュリティを侵害したシステムからすべてのメールと添付ファイルを窃取する。

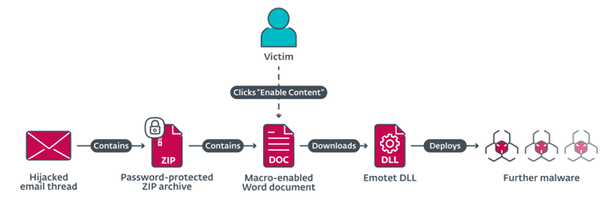

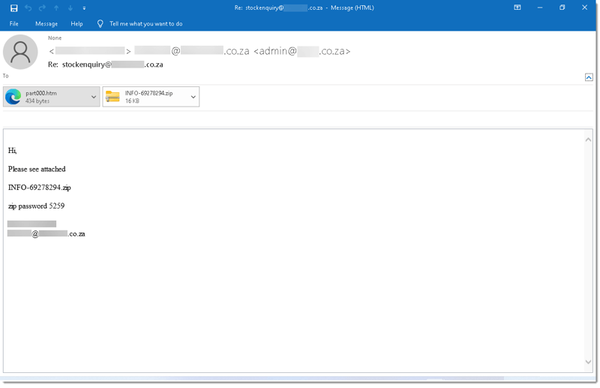

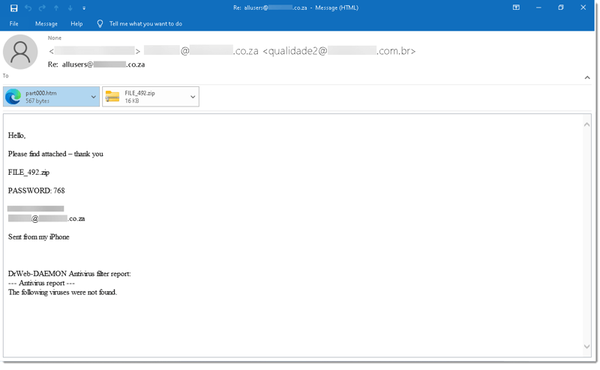

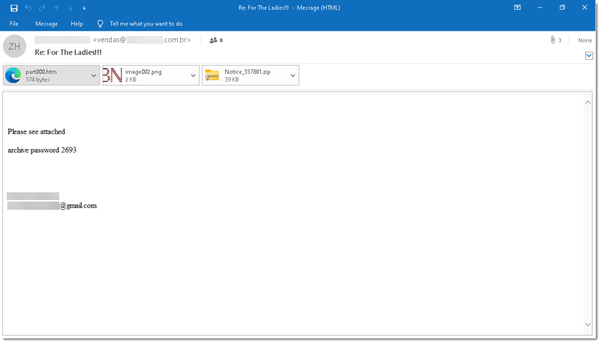

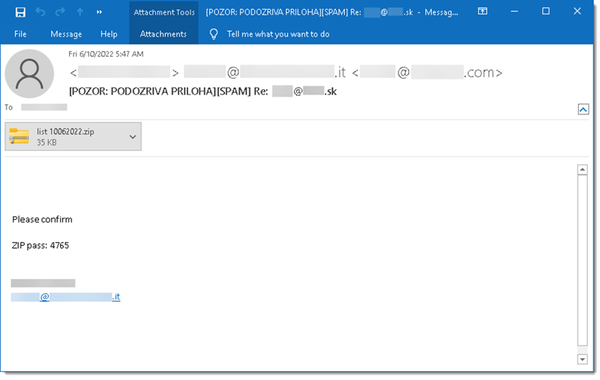

標的のユーザーがメールの添付ファイルを開く確率を高めるため、2018年にEmotetは効果的な手法であったメールスレッドハイジャックを復活させました。侵害したシステムの受信トレイからメールの内容を盗み出し、スパム攻撃に再利用し始めたのです。当然ながら、この手法は悪意のあるメールをもっともらしく見せるのに非常に有効です。

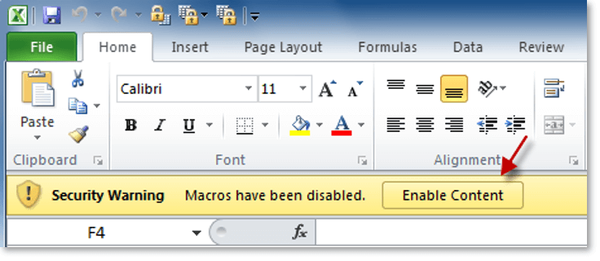

ユーザーが、マクロを含むWord文書をZIPアーカイブから解凍して開き、「コンテンツを有効にする」をクリックすると、悪意のあるマクロが実行され、最終的にEmotetがダウンロードされます。

Microsoftが(2022年2月30日頃に)「コンテンツを有効にする」ボタンを廃止する決定を下したのは、前年に法執行機関によって実施されたテイクダウンから復活し、2022年3月および4月に大規模なスパム攻撃を行なっていたEmotetにとっては不都合な出来事でした。Microsoftの対策強化を受けて、Emotetの開発者は、マルウェア配信プラットフォームが最初にマルウェアを展開するときにマクロに依存している状況を解消するために、さまざまな新しい手法を実験しています。

攻撃手法を変容させるEmotet

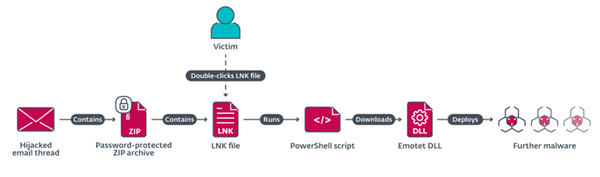

2022年4月26日から5月2日にかけて、EmotetのオペレーターがMicrosoft Word文書をショートカット(LNK)ファイルに置き換え、悪意のある添付ファイルとして使用する試験的な攻撃を行なっているのがESETの研究者によって確認されました。

ショートカットファイルをダブルクリックすると、指定されたリソースが実行されます。今回の例ではEmotetをダウンロードして実行するPowerShellスクリプトが指定されていました。

最近、Emotetは日本(28%)、イタリア(16%)、メキシコ(11%)で多く検出されています。

それ以前の4月4日から4月19日にかけて実行された試験的な攻撃では、EmotetのオペレーターはOneDriveに保存されたZIPアーカイブにアクセスさせるようにしていました。このアーカイブには、普段はExcelにカスタム関数を追加するために使用されるMicrosoft Excelアドイン(XLL)ファイルが含まれています。このZIPアーカイブを解凍して開くと、Emotetが展開されて、実行されます。

Emotetのオペレーターが2021年末に実施されたテイクダウンの後に、初めてボットネットを復活させたとき、人気の高い侵入テストツールであるCobalt Strikeのビーコンを使用した新しい攻撃も確認されています。ビーコンを使用することで、Emotetのオペレーターは最終的なペイロード(多くの場合ランサムウェア)を展開するまでの時間を短縮できます。

マクロを利用するマルウェアへの対策

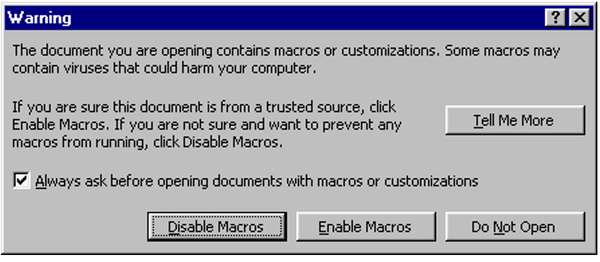

業務上マクロを含む文書をメールで送信することは多くありますが、マルウェアを配信する場合には、悪意のあるマクロが文書に仕込まれます。Microsoftは、マクロが悪用される可能性について認識し、Visual Basic for Applications(VBA)マクロの実行をブロックするセキュリティ機能を初めてWord 97に実装しました。

この機能については、改善されながら以降のバージョンのOfficeにも実装されており、現在では「コンテンツを有効にする」ボタンが黄色のメッセージバーに表示されるようになりました。これは、Office 2010で導入された機能です。

このボタンが導入されて以降、マクロを有効にするには2回クリックすることが必要になりました。1回目にはOffice 2010で導入された、読み取り専用のサンドボックス環境である保護ビューを解除する「編集を有効にする」ボタンをクリックし、2回目は、マクロを実行する「コンテンツを有効にする」ボタンをクリックする必要があります。ユーザーによるボタンのクリックを管理ポリシーで無効にしていない限り、マクロが読み込まれ実行されます。

マクロのブロックはマルウェアの配信を制限するために役立ちますが、Emotetのオペレーターなどの攻撃者は、標的を騙してマクロを有効化させるための策略を巡らせています。

マイクロソフト社は、インターネットからダウンロードしたマクロが有効なファイルは「コンテンツを有効にする」ボタンを完全に廃止するという形で、2022年4月から段階的にデフォルトのセキュリティの強化を進めています。この変更が適用された後も、マクロの実行は以前と同様にブロックされます。さらに、ファイルのゾーン(Mark of the Webとも呼ばれます)に関するデータを削除するか、その文書がインターネットゾーンよりも信頼できるゾーンから入手したものでなければ、文書のマクロを実行することはできなくなります。ファイルのゾーンに関するデータを削除する手順は複雑であり、ソーシャルエンジニアリングの手法で標的ユーザーにこの操作を実行させることは困難です。そのため、今後のスパム攻撃を防止するためにこの対策は役立つと考えられます。

今回の変更によって強化されるセキュリティ対策で最も重要な点は、Mark of the Web(MOTW)によるセキュリティ保護です。以下では、MOTWとは何であるか、マクロの実行をブロックするタイミングを決定するためにどのように使用されるか、攻撃者がどのようにMOTWを回避しようとするかについて詳述します。

Mark of the Webによるマルウェアの抑止

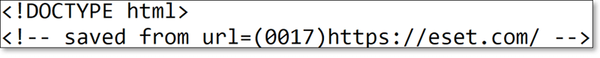

Mark of the Web(MOTW)とは、HTMLファイル(およびMHTファイルやXMLファイルなど)に付加される、ホストURLを示すコメントです。

このコメントは、HTMLファイルを保存する際にInternet Explorerブラウザーによって自動的に追加されます。ウェブサイトの開発者がテストのために手動で追加したり、他のブラウザーやアプリケーションによって追加されたりすることもあります。追加されたURLから、HTMLファイルや、そのURLに関連する可能性のあるスクリプトやアクティブコンテンツの信頼度が判断されます。

デフォルトでは、すべてのURLは「インターネット」ゾーン由来のものとして扱われます。つまり、特段信頼できるわけでも、信頼できないわけでもありません。ファイルに埋め込まれたスクリプトやその他のアクティブコンテンツが自動的に実行されることはありますが、ローカルのファイルシステムにはアクセスできません。

安全でない可能性のあるコンテンツは「制限付きサイト」ゾーン、信頼できるコンテンツは「ローカルイントラネット」、あるいは「信頼済みサイト」ゾーンといったように、URLはそれぞれ異なるゾーンに追加されます。「ローカルマシン」ゾーンのコンテンツは、当初はスクリプトやActiveXコンテンツを信頼して実行できましたが、ロックダウン機能が実装され自動実行が禁止されるようになりました。

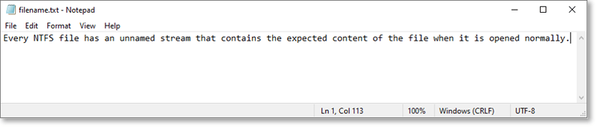

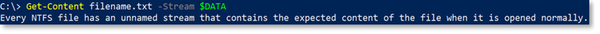

Internet Explorerの人気が低下する前から、MOTWは存在しており、Windows NT系OSのデフォルトファイルシステムであるNew Technology File System(NTFS)が代替データストリーム(ADS)で提供するファイルのゾーン情報に付けられた非公式の名称として使用されていました。NTFSでは、すべてのファイルに対して$DATAというストリームタイプが設定された無名のストリームが付加されており、その種類のファイルを扱うプログラムによって開かれたときに表示されるであろう内容が記載されています。

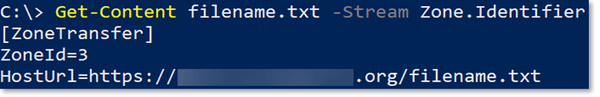

ファイル名、ストリーム名、ストリームタイプはコロンによって区切られ、並べられています。したがって、NTFSにおいては、filename.txtとfilename.txt::$DATAは同じものを指します。この場合にはストリーム名は存在せず、ファイル名とストリームタイプのみが記されていることに注意してください。

一方、ファイルのゾーンは、filename.txt:Zone.Identifier:$DATAのようなストリームに記載されています。Zone.Identifierは多く使用されているストリーム名で、最近のブラウザーやその他のアプリケーションがファイルのゾーンを示すためにファイルに自動的に追加したり、伝播したりするものです。これらのゾーンには、インターネット、イントラネット、信頼済みゾーン、制限付きゾーン、ローカルマシンなどの種類があります。Chromeブラウザーなどの一部のアプリケーションでは、ホストURLとリファラーURLもZone.identifierに追加されます。

MOTWを回避する手法はいくつか存在し、Emotetの攻撃者によってテストされる可能性があります。たとえば、攻撃者はISOディスクイメージやVHDXファイルなどのコンテナファイル、あるいは.arjや.gzipファイルなどの圧縮/アーカイブファイルなどを使用する場合があります。これらのファイルが展開されると、MOTWはファイルには残りません。最終的に、いずれかの攻撃手法が、その労力に見合うだけの成功を収めた場合、Emotetは以前にも増して強力になって復活すると考えられます。

代替データストリームの悪用

NTFSファイルにはストリームをいくつでも追加できるため悪用することが可能であり、実際に悪用された事例もこれまでに確認されています。たとえば、Winnti Groupのオペレーターは、NULL.DATと名付けたストリームに悪意のある暗号化されたペイロードを保存していました。このペイロードを復号化したところ、PortReuseバックドアまたはShadowPadマルウェアであることを確認できました。

Turlaのオペレーターが2016年に世界中の大使館や領事館に対してGazerバックドアを展開したインシデントでは、バックドアがWindowsレジストリにファイルを格納できなかった場合、GUIDsというストリーム名を使用して、ストリーム内にファイルを隠していました。

Guildmaマルウェアも、バイナリモジュールを隠す方法のひとつとして、ひとつのファイルのストリームに複数のファイルを保存していました。具体的には、Guildmaマルウェアは一般的なメールクライアントやウェブブラウザーから保存された認証情報を抽出するNirsoft製のいくつかのツールなどの悪意のあるモジュールのすべてを、単一のdesktop.iniファイルのストリームに格納していました。

・desktop.ini:nauwuygiaa.jpg (MailPassView)

・desktop.ini:nauwuygiab.jpg (BrowserPassView)…

攻撃者が、物理的に隔離されたエアギャップネットワークを標的とする場合、USBメモリーにある一見無害なファイルに悪意のあるコンポーネントを隠すためにストリームを使用します。このストリームには、窃取されたデータや、悪意のあるオペレーターによるC&Cの命令が含まれている可能性があります。エアギャップネットワークはインターネットに接続されていないため、USBデバイスやその他のポータブルストレージの使用を制限することは、このようなネットワークのセキュリティを維持するために非常に重要です。

GoBotKRのような一部のマルウェアは、インターネットゾーンからダウンロードされたファイルであることを隠すため、ファイルからZone.Identifierストリームを削除する場合があります。ストリームを削除すると、マクロの実行をブロックする判断をMOTWのみに基づいているセキュリティ保護を完全に回避できます。

Emotetの開発者のようなスパム攻撃者は、これまではソーシャルエンジニアリングによるアプローチを取り入れてきました。Zone.Identifierストリームを削除したり、ペイロードを隠すためにストリームを利用するのではなく、スパムを受信したユーザーを騙してマクロを有効化させてきました。

セキュリティ保護のためのヒント

一部のソフトウェアは、Zone.Identifierストリームを追加したり伝播したりしないことに注意してください。たとえば、インターネットからダウンロードしたアーカイブから7-Zipで.exeファイルを展開しても、7-ZipはアーカイブされたファイルのZone.Identifierをそのコンテンツに伝播させません。そのため、展開したファイルの実行をブロック、あるいは警告する基準となるMOTWが存在しなくなります。しかし、アーカイブにある.exeファイルをダブルクリックする場合には、Zone.Identifierは伝播します。

「コンテンツを有効化する」ボタンの削除を受けて、ファイルアーカイブツールがMOTWに対応しているかどうかを確認する有用なリストが、こちらのGitHubにまとめられています。

業務でマクロを頻繁に利用する組織のIT管理者は、Officeのマクロ実行に関するポリシーを調整する必要があるかもしれません。さらに、組織はこの機会に、メールが攻撃の起点となる脅威に対するセキュリティ対策を、以下のように見直すことを検討してください。

・フィッシングメールやスパムメールなど、悪意のあるメールが受信トレイに入らないようにブロックできるメール用のセキュリティソリューションを利用する。

・フィッシングテストを従業員に対して実施し、セキュリティ意識を確認/向上させる。

・ネットワークに対するサイバー攻撃の根本原因が悪意のあるメールなのか、あるいは別の要因なのかを追跡できる検出/対応ソリューションの導入を検討する。

「コンテンツを有効にする」ボタンが廃止されることによって、2つの大きな変化が生じます。ひとつめの変化は、メールを介して配信される、悪意のあるマクロに対する保護が強化されることです。2つめの変化は、Emotetのようなスパム攻撃者が、ユーザーを騙すために、既存の戦術を進化させることです。攻撃者による試験的な攻撃が成功した場合には、新たな悪意のある攻撃がメールで送信されることが予想されるため、メールの脅威に対しては今後も十分に警戒する必要があります。

[参照元]

Emotet、Officeに対する戦術を変更。Microsoftはマクロに対するセキュリティ強化を図るhttps://www.eset.com/jp/blog/welivesecurity/how-emotet-is-changing-tactics-microsoft-tightening-office-macro-security/?utm_source=malware_info&utm_medium=refferal&utm_campaign=2022emotet