金銭の強奪目的でビジネスアカウントを乗っ取るサイバー攻撃

WithSecure、Facebookビジネスアカウントを狙うマルウェア「DUCKTAIL」を発見

2022年08月04日 11時55分更新

フィンランドのセキュリティ会社、WithSecure(F-SecureからB2Bビジネスを分社)のリサーチ部門であるWithSecure Intelligenceは先日、Facebookのビジネスアカウントを標的にした攻撃オペレーション「DUCKTAIL」に関する調査レポートの日本語版「DUCKTAIL:Facebookのビジネスアカウントを狙うインフォスティーラー型マルウェア」を公開した。Webサイトから無料でダウンロードできる。

攻撃者は、Facebookのビジネスアカウントを持つユーザーを狙ってマルウェア感染を仕掛け、ユーザーが使うブラウザに保存されたCookieを窃取。ビジネスアカウントの管理ツールに自らを追加して乗っ取り、金銭の強奪を狙う。攻撃の発信元はベトナムで、現時点では特定の国や地域に絞るというよりは広範に展開しており、金銭目的が主な動機という。

Facebookのビジネスアカウントを使えば、商品やサービスの広告宣伝や求人広告の投稿/管理、プロフィールへのアクセス数やエンゲージメントなどの確認、広告の作成や収益に関するインサイトの確認などができる。保有できるビジネスアカウント数には上限がなく、製品やサービスごとにFacebookページを作成することも可能だ。

Facebookページを管理するための管理権限は、6つある。たとえば、設定変更や編集など全権限が行使できる「管理者」、メッセージ送信やコメントへの返信ができる「モデレーター」、広告の作成やインサイトの確認などが行える「広告管理者」などだ。

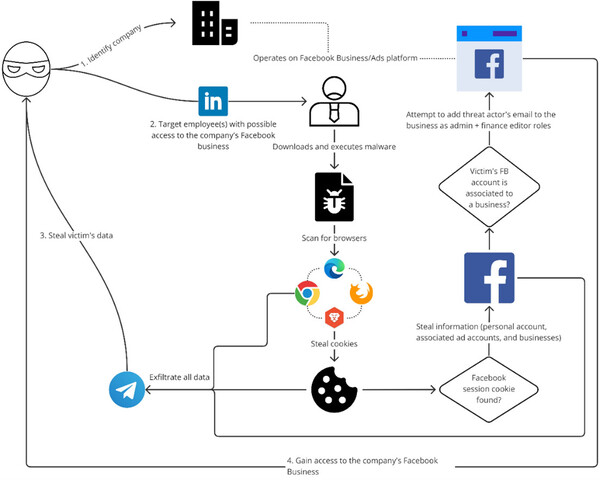

DUCKTAILの攻撃の流れ

DUCKTAILの攻撃の流れは、上図のとおりだ。以下、具体的に説明していこう。

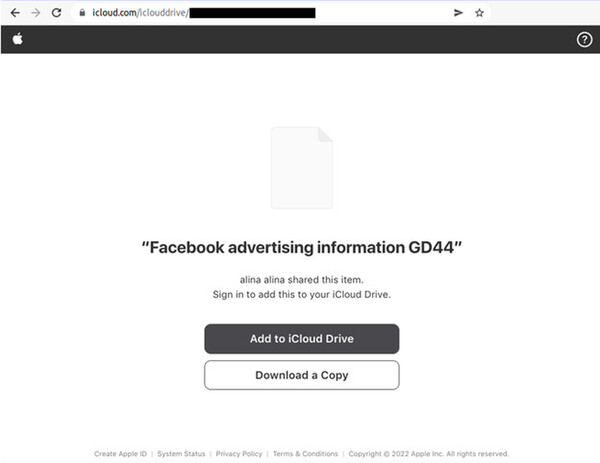

攻撃者はまず、Facebookで企業ページなどを持っている企業をリストアップし、そのFacebookビジネスアカウントのうち、多くの管理権限が割り当てられていると推測される従業員のLinkedInページを特定。その従業員にマルウェアが仕込まれたアーカイブファイルのURL(DropboxやiCloud、MediaFireなどのクラウドストレージのURL)をメッセージ送信する。アーカイブファイルには、「Facebook広告情報」や「プロジェクト開発計画」といったブランド/製品戦略に関わるタイトルが付けられていることが多く、WithSecureではデジタルマーケティングや人事の役職にある人物が主なターゲットだと指摘する。

ターゲットがアーカイブファイルを開いて感染に成功すると、マルウェアは感染ユーザーのPCで使われているブラウザをチェックし、FacebookのセッションCookieを含むCookieを抽出する。なお、窃取するCookie情報はマルウェアのバージョンを重ねるごとに変化しており、新しいバージョンでは新しく追加されたブラウザのCookie、Facebookアカウントに関する更新情報(二要素認証の追加や変更、新規アカウントの追加など)を収集してC2チャネルに送信するという。

続いてマルウェアは、FacebookのセッションCookieや、セッションCookieから掘り出したクレデンシャル情報などを使い、Facebookページをクロールする、もしくはFacebookのGraph APIなどのAPIを使って、感染ユーザー個人のFacebookページに関連する情報(ユーザーIDやユーザー名、メールアドレス、誕生日など)、ビジネス関連情報(承認保留中ユーザー名/メールアドレス/役職/招待リンク、取引先のFacebook ID/名前/広告アカウントの権限など)を窃取する。これらの情報は、感染ユーザーになりすます際の情報としても利用されるという。

そして、ビジネスアカウントで最も多くの権限が付与されたロールを攻撃者に割り当てられるよう、APIを使って攻撃者のメールアドレスを登録する。Facebookからそのメールアドレス宛てに承認リンクが送信されるので、クリックして承認を確定する。

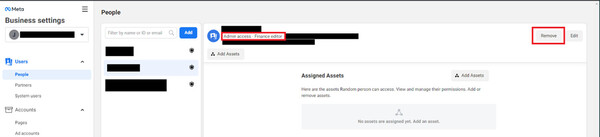

最後は、マーケティングや広告活動を一元管理するFacebookのツール「ビジネスマネージャ」のアクセス権限で、「管理者アクセス」かつ「ファイナンスエディター」のロールを割り当てる。

Facebookのビジネスマネージャでは、登録メンバーに対して、限定的なアクセス権限が付与された「社員アクセス」、またはビジネスマネージャの機能すべてを利用できる「管理者アクセス」のいずれかを割り当てることができる。さらに詳細オプションとして、「ファイナンスアナリスト」(収益関連の財務情報の詳細を閲覧できる)と「ファイナンスエディター」(クレジットカード情報や請求書、支払い方法など財務情報の詳細を編集できる)の権限付与も可能だ。

したがって、管理者アクセスでファイナンスエディターのロールを割り当てられた攻撃者は、実質的にそのビジネスアカウントを乗っ取ったことになる。

Facebookのビジネスマネージャで不審な登録がないか確認を

同レポートの公開時点では、攻撃成功例の有無は確認できていないとのこと。それでも、Facebookが備えるさまざまなセキュリティ対策を回避する機能をマルウェアに盛り込み、随時更新や配布が続けられているため、今後も注視する必要があるという。

今回の調査内容は、レポート公開前にFacebookの運営会社であるMetaと共有しているという。またWithSecureのエンドポイントセキュリティ製品「WithSecure Endpoint Protection」では、DUCKTAILマルウェアの検出に対応済みだ。

このほか同社では対策として、Facebookのビジネスマネージャで「ビジネス設定」から「ユーザー」をクリックし、追加されたユーザーを確認し、不明なユーザーに管理者アクセスでファイナンスエディターのロールが付与されていないかをチェックして、不要であればアクセス権を取り消すといった対応を推奨している。