キヤノンMJ「2021年上半期サイバーセキュリティレポート」を執筆チームがわかりやすく読み解く

テレワーク中のあなたが狙われる、最新のセキュリティ脅威を知る

提供: キヤノンマーケティングジャパン

サイバー攻撃やマルウェアの“流行(トレンド)”は常に変化している。セキュリティ対策を行う側では継続的にそれを知り、注意すべきポイントを把握しておく必要がある。セキュリティ専門家が情報収集、分析した最新レポートを読めば、そうした知識のアップデートが可能だ。

キヤノンマーケティングジャパン(キヤノンMJ)では9月下旬、2021年上半期(1~6月)における国内およびグローバルのマルウェア検出状況やサイバー脅威動向を収集、分析した「2021年上半期サイバーセキュリティレポート」(以下、同レポート)を無料公開した。Webサイト/ブラウザを攻撃の侵入口とするマルウェアの活発化や、テレワーク環境を狙った攻撃、Android環境で動作するマルウェアといった、身近に迫るセキュリティ脅威の現状が報告されている。

今回は、同レポートを執筆したキヤノンITソリューションズ(キヤノンITS) サイバーセキュリティラボのメンバーに、同レポートのポイントや、日本国内でいま特に注意すべき脅威などを解説してもらった。

キヤノンMJグループの「サイバーセキュリティレポート」とは

このレポートは、サイバーセキュリティの調査研究を担うキヤノンITSのサイバーセキュリティラボが中心となって情報収集と分析を行い、セキュリティ対策に必要な情報をまとめたもの。半期に一度発行しており、キヤノンMJのセキュリティ情報サイト「サイバーセキュリティ情報局」から無料でダウンロードできる。

「2021年上半期サイバーセキュリティレポート」。「サイバーセキュリティ情報局」からダウンロードできる

今回のレポートは、2021年1月~6月の国内/グローバルにおける脅威動向についてまとめたものとなる。次の6章で構成されている。

- 第1章 - 2021年上半期マルウェア検出統計

- 第2章 - テレワーク環境を狙った攻撃

- 第3章 - Android環境で動作するマルウェア

- 第4章 - 米国で3億4千万ドルの被害を出しているロマンス詐欺

- 第5章 - 暗号資産(仮想通貨)の高騰とコインマイナーの検出状況

- 第6章 - Exchange Serverのゼロデイ脆弱性悪用後に設置されるWebShell

第4章を担当した中濱禎夫氏。マッチングアプリなどで出会い、恋愛感情につけ込んで金銭を要求する「ロマンス詐欺」は、米国におけるインターネット犯罪ではランサムウェア被害などよりもはるかに被害金額が大きい。「日本でも今年に入ってロマンス詐欺の被害が報道されており、注意が必要です」(中濱氏)

第6章を担当した原田隆史氏。同章では、Exchange Serverに対するゼロデイ攻撃で確認されたWebshellの解析結果を紹介している。「マイクロソフトから脆弱性を修正するパッチが公開された直後に、未適用のサーバーを狙って攻撃が増加、検出数が最大になりました」(原田氏)

以下、本稿では特に日本国内のビジネス環境でセキュリティ対策を考える際に理解しておきたい第1章~第3章の内容について、各章の執筆担当者に話を聞いた。

第1章:ブラウザ上で実行されるフィッシングマルウェアが急増

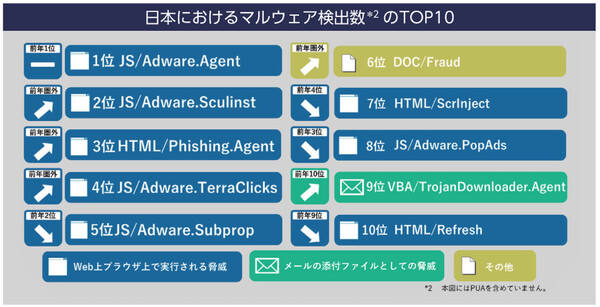

同レポートの第1章では、エンドポイントセキュリティ製品のESETが国内外で検出したマルウェアの件数を集計し、その分析結果を紹介している。日本国内のマルウェア検出数は3年前の2018年上半期比でおよそ2倍と、引き続き検出数が高い状態が続いている。

検出数のトップ10を見ると、そのうちの8つを「Webブラウザ上で実行される脅威」が占めている。第1章を担当した住田氏によると、こうした状況は1年ほど前から続いているといい、コロナ禍で自宅にこもりインターネットを利用する人が増えたことも理由のひとつではないかと見ている。

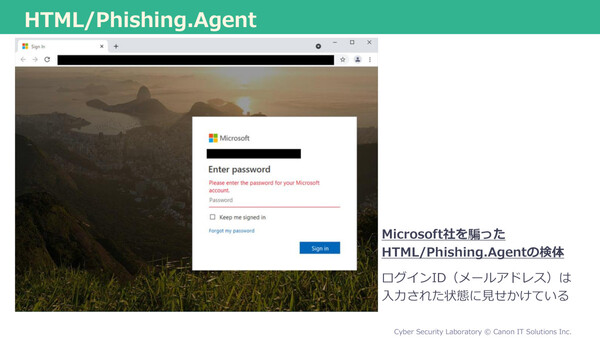

「ブラウザ上で実行される脅威が多い傾向は変わりませんが、2021年上半期にはフィッシング詐欺を狙うマルウェアの割合が増えました」(住田氏)。具体的には、前年はランク外だった「HTML/Phishing.Agent」マルウェアが検出数の第3位に入っている。フィッシング攻撃そのものの増加は、フィッシング対策協議会など他の国内調査データでも示唆されており、その動向に注意してほしいと語る。

HTML/Phishing.Agentは、メールの添付ファイルとしてばらまいたHTMLファイルをユーザーに開かせ、Webブラウザでパスワードなどの情報を入力させ盗み取るタイプのマルウェアだ。このHTMLファイルは、Microsoftアカウントやオンラインバンキングのログイン画面を装ったもの、商品購入ページを装ってクレジットカード情報を詐取しようとするものなど、いくつもの種類が確認されているという。住田氏は「直接的な被害、たとえばログイン情報を詐取されるような被害が考えられます」と警告する。

HTML/Phishing.Agentを使った攻撃が今後も多発するかどうかについては「わからない」のが正直なところだという。レポートで紹介されている国内検出数の推移グラフを見ると、1月から4月末まで活発に攻撃を展開していたものの、5月に入って急に活動をやめ、6月中旬から攻撃を再開した動きがわかる。

「攻撃者は、攻撃にかけたコストに見合うだけの“成果”があったのかどうかを常にチェックしています。成果が出ているうちは同じ攻撃を続けますし、成果が出なくなってきたらほかの攻撃手法に切り替える。時間がたち、ユーザーが油断したころに再び同じ攻撃手法を使うこともあります」(住田氏)

なお第6位の「DOC/Fraud」は、当選詐欺やローン詐欺、セクストーションなどを狙ったWord文書で、中には何年も前に修正パッチがリリースされているOffice製品の古い脆弱性を悪用するものも確認されている。たとえ古いアプリケーションや古いOSであっても、攻撃のコストに見合う“成果”さえあれば、いつまでもターゲットになりうるわけだ。

また、検出数のトップ10リストではアドウェア(Adware)が多く見られる。アドウェアは不正に広告を表示するだけのものだが、たとえばその広告からフィッシングサイトに誘導したり、「PCパフォーマンスの低下」といった偽の警告メッセージを表示してユーザーに不正ツールをインストールさせたりと、重大な攻撃につながるものもあるという。

同レポート第1章では、そのほかにもネットワーク攻撃の検出数やマルウェアのファイル形式別検出数といったデータをまとめている。インターネットでつながっている以上、海外で流行った攻撃手法は日本にも波及するおそれがある。海外の脅威動向にも常に目を向けておきたい。

第2章:“急ごしらえ”のテレワーク環境を狙った攻撃が増加

第2章はコロナ禍によって急増した「テレワーク環境を狙った攻撃」をテーマに、狙われるポイントや具体的な攻撃被害例、対策方針などをまとめている。

新型コロナウイルス感染症の予防策として、2020年初頭から多くの企業でテレワークが実施されることになった。だが早急な業務継続を優先した結果として、セキュリティ対策を後回しにした“急ごしらえ”のテレワーク環境が増え、攻撃者による格好のターゲットになりうる。

「本来であれば、テレワークに限らず新たな仕組みの導入には、導入目的の明確化、対象範囲の決定、導入計画の策定、従業員への説明やフィードバック、ルールの策定やポリシーの改定――といった流れをとるのが理想的です。ただし今回のコロナ禍では、可能なかぎり速やかに、現在あるリソースでテレワークを開始しなければならないという事情もあり、きちんとした対応ができないケースは多かったと思います」(西浦氏)

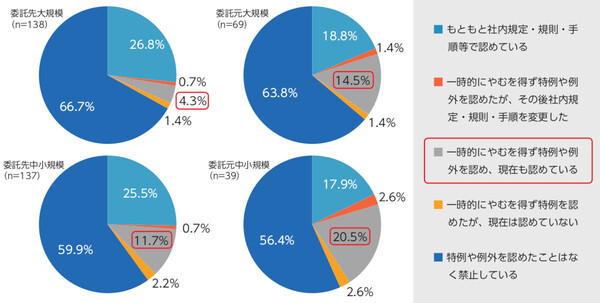

緊急対応的なテレワーク導入はやむを得なかったとはいえ、「問題はその後もそのままになってしまっているケース」だと西浦氏は指摘する。同レポートではIPAによる調査結果、キヤノンMJによる調査結果などを引用しながら、「一時的に(緊急対応的に)」利用を許可したはずのクラウドサービスや個人端末、私有の記録媒体などが、その後もなし崩し的に使われ続けている状況が一部にあることを指摘している。

「当初は使わざるを得ない状況であったとしても、その状況が1年以上継続しているというのはセキュリティ上、好ましくありません。使い続けるならば、たとえ後追いになったとしても、セキュリティ対策の実施や新しいルールの策定やポリシーの改定を考えなければなりません」(西浦氏)

「会社が許可してないアプリケーション・ソフトウェア・クラウドサービスの業務利用」についての調査結果(2020年11月~12月調査、IPA「ニューノーマルにおけるテレワークとITサプライチェーンのセキュリティ実態調査」より引用)

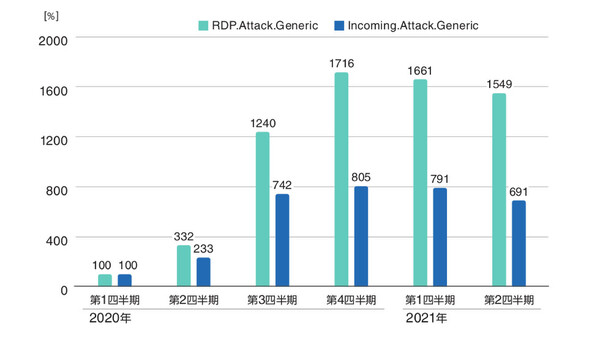

こうしたセキュリティ対策の行き届かないテレワーク環境を狙った攻撃は、実際に検出件数が増えているという。同レポートで特に注目しているのは、RDPやVPNを狙ったネットワーク攻撃だ。これらの攻撃は、たとえばターゲットユーザーがメールの添付ファイルを開くなどの行為を行わなくても、攻撃者側から能動的に実行して端末やネットワークに侵入することができる。

Windowsのリモートデスクトップ機能で使われるRDP(Remote Desktop Protocol)について、ESET製品による国内の攻撃検出数推移を見ると、2021年第1四半期は1年前の16倍以上もの検出数となっている。さらに、攻撃を通じて不正に取得されたRDPの認証情報が、ダークウェブで販売されているものも見つかっているという。

「RDPは本来、企業内やVPNといった閉じたネットワークで使われるべきものであり、それ単独では認証も通信暗号化もさほど強固ではありません。パスワードはブルートフォース攻撃やパスワードリスト攻撃で簡単に破られてしまいますし、プロトコルの脆弱性も見つかっています。そのため、これまで直接インターネットにさらすような使い方は推奨されてこなかったのですが、コロナ禍の緊急対応的なテレワークでそうした使い方をする人が出てきた。攻撃者はそれを目ざとく見つけたということです」(西浦氏)

VPN(Virtual Private Network)についても、コロナ禍によるテレワーカー増加の影響があったという。全社的にテレワークを実施することになったため、急きょ取り外していた旧型のVPN機器を再設置してVPNのリソースを確保したものの、中には脆弱性が未修正のままで再利用されるケースもあった。脆弱性を突く攻撃で認証情報が盗み取られ、社内ネットワークへの不正侵入を許してしまう、認証情報がダークウェブで公開されるといった事件も起きている。

なお、RDPやVPNに対する攻撃はランサムウェアの初期侵入経路として使われることが増えているという。たとえば警察庁が今年8月に発表したレポートでは、「ばらまきメール型」から「VPNなどへの不正侵入」へと攻撃手法が変化していることが指摘されている。今回の同レポートにおいても、具体的なランサムウェア被害事例の背景にRDPやVPN機器への攻撃があったことが説明されている。

第3章:ビジネス端末も注意、Android端末を狙うマルウェア

第3章では、ビジネス利用も進むスマートフォンの脅威、特にAndroid端末を狙ったマルウェアの脅威についてレポートしている。

「ビジネス利用されるスマートフォン端末には、取引先の電話番号やメールアドレスといった情報、メールでやり取りしたビジネス情報、社内システムへのログイン情報などが保存されています。個人の端末だけでなくビジネス用端末も、攻撃者が狙うターゲットとして非常に価値が高いと言えるでしょう」(住田氏)

今回のレポートによると、Android端末を狙ったマルウェアの検出数は2年前(2019年上半期)比でおよそ2倍に増加している。主な感染経路としては「メールの添付ファイル」や「メール内のURL」のほか、「SMS」「悪意のあるアプリ」といったものが挙がっている。大量にメールやSMSをばらまき、攻撃者が作成した偽サイトに誘導してマルウェアをダウンロードさせるという仕掛けだ。

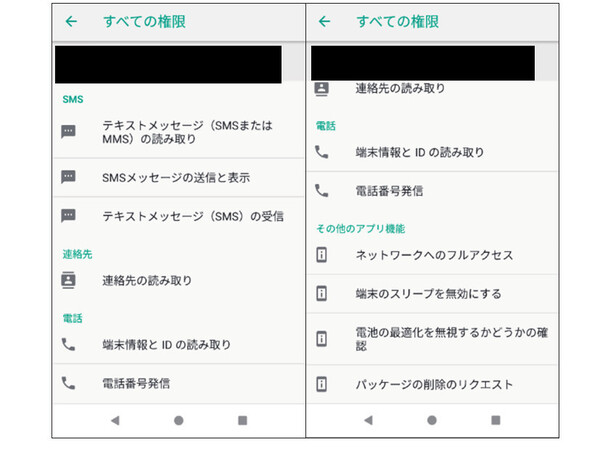

Androidマルウェアの例として、同レポートでは「Flubot(フルボット)」を取り上げている。主には物流会社からのSMSメッセージを装ってURLを送りつけ、物流会社のアプリを偽装したFlubotマルウェアをインストールさせることで感染するマルウェアだ。

Flubotはインストール時にバックグラウンド実行や多数のアクセス許可を要求し、ユーザーがこれを許可してしまうと、たとえば「端末内の通知内容の読み取り」「連絡先情報の窃取」「SMSスパムの送信(さらなる感染拡大)」といった攻撃者からの遠隔操作が可能になる。さらには、端末内にあるオンラインバンキングや暗号資産関連のアプリの起動を検知し、偽の画面を重ねて表示(オーバーレイ)し、入力したログイン情報の窃取を行うおそれもあるという。

同レポートでは、2020年11月頃にスペインで感染が拡大し、2021年上半期にはイタリアやドイツなどヨーロッパ全体に被害が広がったことを指摘している。こうした攻撃は日本でも増えてくるのだろうか。「必ず攻撃が発生するとは言い切れませんが、“対岸の火事”として考えるのではなく、十分に対策しておく必要はあると考えています」と住田氏は語る。同じ攻撃手法が日本でも有効だと攻撃者が考えれば、日本向けにローカライズした攻撃が始まるだろう。

なお、物流会社のSMSメッセージやアプリを偽装して感染拡大を図るマルウェアがほかにも検出されていることも報告されている。同レポートでは、感染しないための注意点や対策、また感染してしまった場合の応急措置なども含め掲載しているので、ぜひご一読いただきたい。

* * *

文中でも説明したように、攻撃者たちは効率良く“成果”が得られる攻撃手法へと次々と乗り換えてくるため、防御側が特に注意すべきセキュリティ脅威はその時々で変化する。こうした動きに追随するためには、継続的な情報収集を心がける必要がある。

キヤノンMJグループでは、今回紹介したサイバーセキュリティレポートだけでなく、月次版の国内マルウェアレポートも無料公開している。サイバーセキュリティラボの専門的な知見を皆さんのセキュリティ対策にもぜひ生かしてほしい。

(提供:キヤノンマーケティングジャパン)

この記事の編集者は以下の記事もオススメしています

-

デジタル

テレワーク環境を狙った攻撃やウェブブラウザーで動作するマルウェアが拡大、「2021年上半期サイバーセキュリティレポート」 -

デジタル

ランサムウェア「LockBit 2.0」が拡大中、2021年7月8月のマルウェアレポート -

デジタル

ウェブサイトに偽装してログイン情報を窃取するマルウェアの検出数が増加 2021年6月 マルウェアレポート -

デジタル

先月に引き継きアドウェアJS/Adware.Agent流行、ESET「2021年10月 マルウェアレポート」 -

デジタル

働き方の多様化で転機を迎えるエンドポイントのセキュリティ。次世代型製品の特徴とは? -

デジタル

パスワード後送は有効? メール誤送信による情報漏えいを防ぐ対策とは -

sponsored

「未来のホワイトハッカー」専門学校を支援、キヤノンITS サイバーセキュリティラボの取り組み