はじめに

最近頻繁に見られる報道により、多くのランサムウェアオペレーターが、攻撃により毎年何百万ドルもの不正な資金を集めていることは想像に難くありません。

さらに、サイバー犯罪者の組織化されたギャングによる大規模な攻撃の影に潜んでいる、最新のランサムウェアサンプルにアクセスできないような、小規模な犯罪者が多数存在しています。DarkSide後のRaaSの世界では、今後それら小規模なオペレーターたちが、アフィリエイトになる能力や迅速にツールを作成するための経済的影響力を持つ可能性が無いわけではありません。

このような状況下で小規模のランサムウェアオペレーターはどのような動きをしているのでしょうか。

彼らも創造性を発揮し、最新のマルウェアやビルダーのリークを探すことで被害者に壊滅的な打撃を与える可能性があります。このブログでは、自家製のランサムウェアから、公にリークされたビルダーを使用して主要なランサムウェアを利用するように進化する、そのような攻撃者の犯罪歴を追跡します。

金持ちはより金持ちに

何年もの間、McAfee Enterprise Advanced Threat Research(ATR)チームは、ランサムウェアの急増と、組織化された大規模なオペレーターのギャングの誕生と(明らかな)死を観察してきました。これらのギャングのなかで最も悪質なのは、データの復号化や「リーク」ウェブサイトでの公開の脅威に対してデータ自体を身代金として保持したりすることにより、被害者から巨額の金を強要していることです。

2020年3月1日から7月27日までの間に2500万米ドルを生み出したNetwalkerランサムウェアのように、そのような戦術の収入が数百万ドルに達することもあるため、これらの不正な資金の多くはその後、攻撃的なサイバーツールの構築と維持に使用されると推測され、最も成功したサイバー犯罪者が追跡の一歩先を行くことを可能にします。

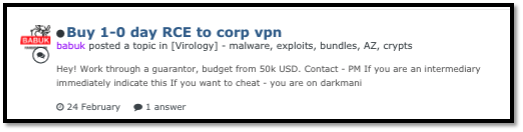

上の画像に見られるように、アンダーグラウンドフォーラムとディープポケットにアクセスできるサイバー犯罪者は、継続的により多くの収入を生み出すために必要なツールに最高額を支払う手段を持っています。この特定のBabukオペレーターは、新たなターゲットに容易にアクセス可能な企業の仮想プライベートネットワーク(VPN)を対象としたゼロデイ攻撃に50000米ドルを提示しています。

小規模であっても進化は可能

大規模なグループと提携していない小規模なランサムウェアオペレーターは、独自の壊滅的なマルウェアを作成するための技術スキル、または必要なものを購入するための資金力については、状況はかなり異なります。

最初のアクセスからデータの漏えいまで、同等に効果的な攻撃チェーンを構築することができず、ランサムウェア市場の巨大なものと比較し、不正な利益を上げる機会ははるかに少なくなっています。

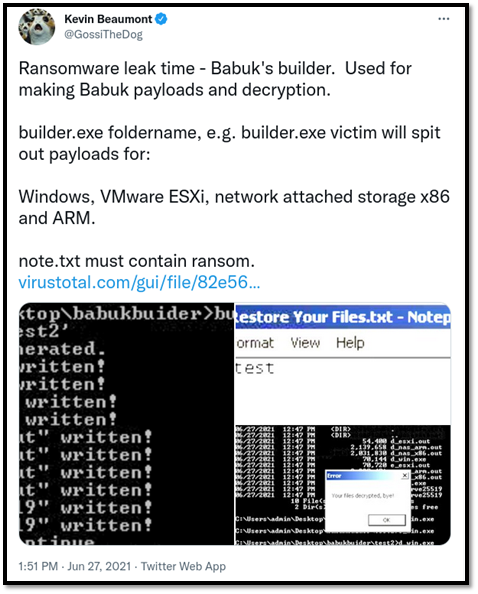

通常、大規模なランサムウェアグループに焦点を当てている研究者の視線から離れて、多くの個人や小グループがバックグラウンドで苦労しており、可能な限り独自の手法を進化させようとしています。私たちが観察したそのような方法の1つは、Babukのビルダーとソースコードの最近のオンライン投稿などのリークの使用によるものです。

McAfee Enterprise ATRは、このようなリークを利用する2つの異なるタイプのサイバー犯罪者を見てきました。最初のグループは、技術にあまり詳しくないと思われ、身代金メモのビットコインアドレスを独自のアドレスに置き換えて、ビルダーをコピーして貼り付けただけでした。2番目のグループはもう少し進んでいて、ソースマテリアルを使用して追加機能と新しいパッカーを備えた独自のバージョンにBabukを活用しました。

このように、ランサムウェアの食物連鎖の最下層にいるオペレーターでさえ、他の犯罪者の仕事を基にデータの漏えいや恐喝から得られるお金の一部を得る機会があります。

ATRの進化論

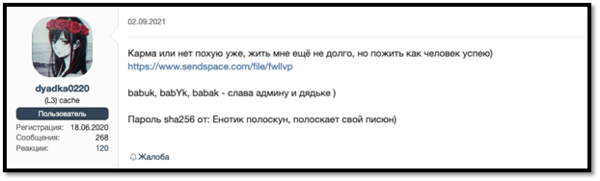

Babukランサムウェア専用のYaraルールが、VirusTotalにアップロードされた新しいサンプルをトリガーしました。これにより、「小規模」のランサムウェア犯罪者が見つかりました。

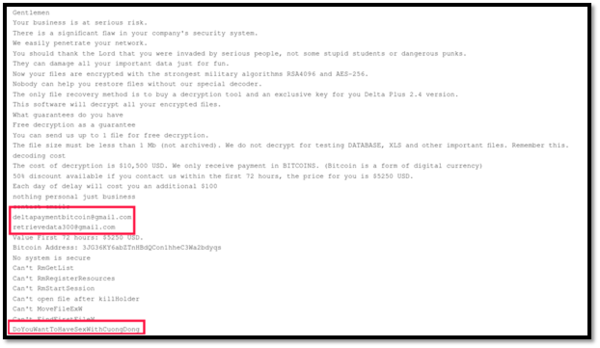

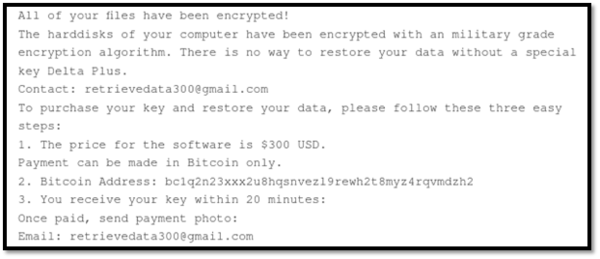

サンプルを一目見ただけで、Babukのビルダーからコピーして貼り付けたバイナリ出力であり、「Delta Plus」と名付けられたの編集済みの身代金メモ、2つのリカバリメールアドレス、および支払い用の新しいビットコインアドレスであることが推測できます。

以前に2つの電子メール回復アドレスを見たことがあります。これらは過去にランダムなランサムウェアを配信するために使用されており、それらを使用してピボットすることで、犯罪者のプロファイルを詳しく調べることができました。

最初のメールアドレスretrievedata300@gmail.comは、「DeltaPlus」に言及している.NETランサムウェアをドロップするために使用されています。

| ファイル名 | Setup.exe |

| コンパイル時間 | 2021年9月7日火曜日 17:58:34 |

| ファイルの種類 | Win32 EXE |

| ファイルサイズ | 22.50 KB |

| Sha256 | 94fe0825f26234511b19d6f68999d8598a9c21d3e14953731ea0b5ae4ab93c4d |

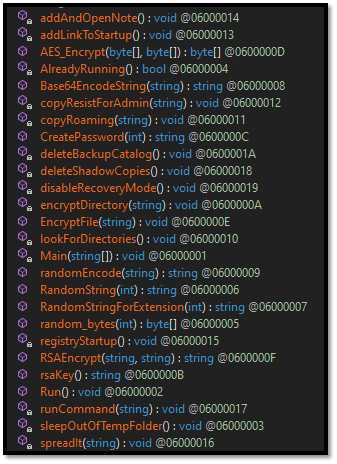

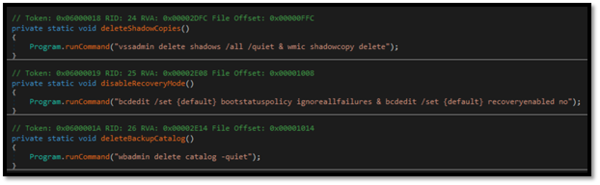

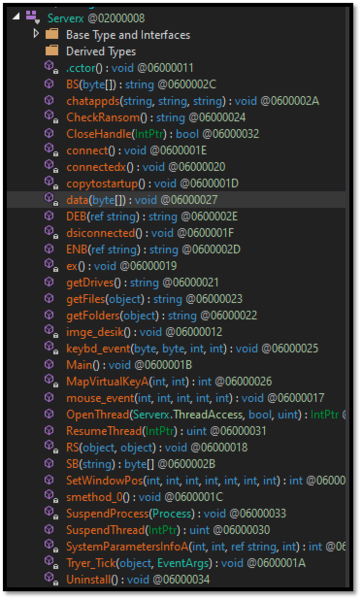

ランサムウェアの分析は非常に簡単です。すべてのメカニズムが宣言され、コマンドラインやレジストリの変更などがバイナリにハードコードされています。

実際、アクター自身のランサムウェアは十分に開発されていないため(パッキング、難読化、バイナリに埋め込まれたコマンドライン、.NET言語の分析が容易であるという事実)、代わりにBabukビルダーを使用し始めたのは驚くことではありません。

対照的に、Babukの新しいプロジェクトは十分に開発されており、使いやすく効率的であり、分析するのが面倒であることは言うまでもありません(Golang言語で書かれているため)。Windows、Linux、およびネットワーク接続ストレージ(NAS)システム用の実行可能ファイルを提供します。

2番目の電子メールアドレスdeltapaymentbitcoin@gmail.comは、以前のバージョンの.NETランサムウェアを削除するために使用されています。

| ファイル名 | test2.exe |

| コンパイル時間 | 2021年8月30日月曜日 19:49:54 |

| ファイルの種類 | Win32 EXE |

| ファイルサイズ | 15.50 KB |

| Sha256 | e1c449aa607f70a9677fe23822204817d0ff41ed3047d951d4f34fc9c502f761 |

戦術、テクニック及び手順

「Deltaランサムウェア」、Babukの反復、およびプロセスの実行中に接続されたドメイン間の関係を確認することで、サンプルに関連するいくつかのドメインを確認できます。

| suporte01928492.redirectme.net |

| suporte20082021.sytes.net |

| 24.152.38.205 |

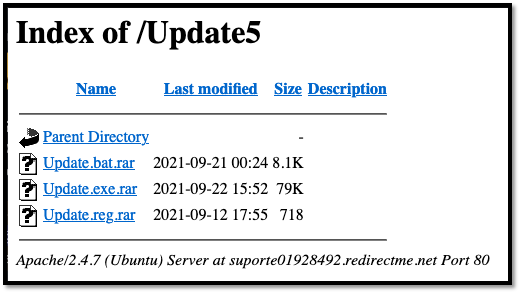

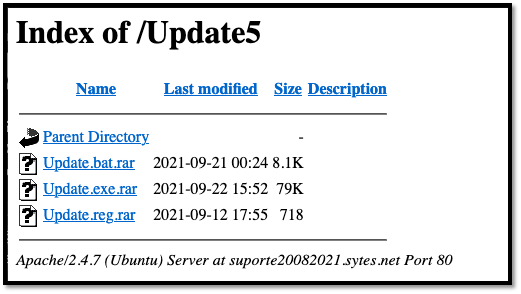

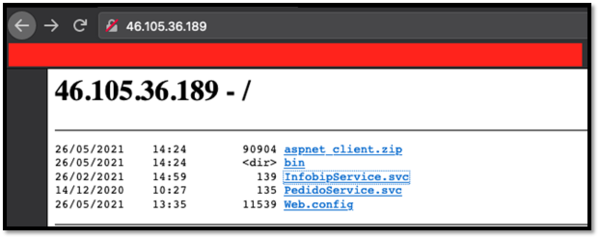

設定ミスのおかげで、これら2つのドメインでホストされているファイルには、サーバーに保存されているファイルへの直接リンクのリストであるOpen Directory(OpenDir)からアクセスできます。

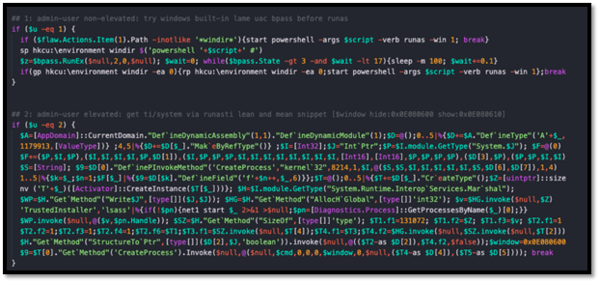

・bat.rar:いくつかの操作を実行するために使用されるPowerShellスクリプト:

・Try to disable Windows Defender

・Bypass User Account Control (UAC)

・Get system rights via runasti

・exe.rar:DeltaPlusランサムウェア

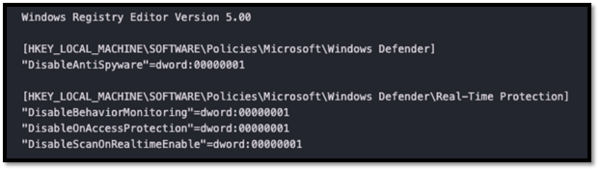

・reg.rar:WindowsDefenderを無効にするために使用されるレジストリ値

ファイルがホストされている他のドメインには、攻撃操作中に使用されるさまざまなツールが含まれています。

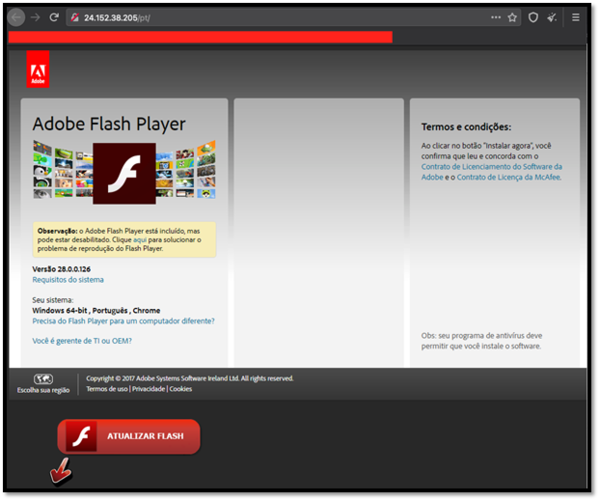

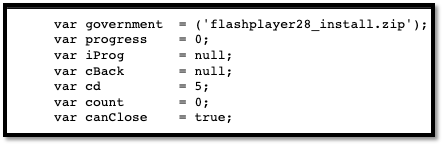

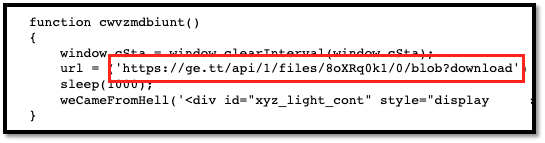

・オペレーターが採用している2つの方法が見つかりました。これらは、初期アクセスに使用されると想定しています。ひとつは、偽のFlash Playerインストーラーで、もうひとつは、ランサムウェアをドロップするために使用される偽のAnydeskリモートツールインストーラーです。Flash Playerの初期アクセスに関する理論は、ほとんどのドメインをホストするIPをチェックすることで確認されています。

ログインすると、ウェブサイトは、Flash Playerのバージョンが古くなっていることを警告し、偽のFlashPlayerインストーラーをダウンロードしようとします。

現在オフラインですが、セカンダリサイトも偽のFlashPlayerの宣伝に利用されているようです。

・PowerShellコマンドラインを起動してシャドウコピーを削除し、Windows Defenderを除外し、「Update.reg.rar」からレジストリキーをインポートしてWindowsDefenderを無効にするために使用されるPortableExecutable(PE)ファイル。

・被害者からのファイルの盗用、キーロガー、システムがすでに身代金を要求されているかどうかの確認、システム情報の取得、ユーザー情報の取得、プロセスの作成と停止など、いくつかの目的で使用されるPEファイル。

・上記に加えて、このアクターが別のランサムウェアビルダーリークであるChaosランサムウェアを利用しようとしたという証拠も見つかりました。

インフラストラクチャー

このアクターが使用するドメインの大部分は、同じIP「24.152.38.205」(AS 270564 / MASTER DA WEB DATACENTER LTDA)でホストされています。

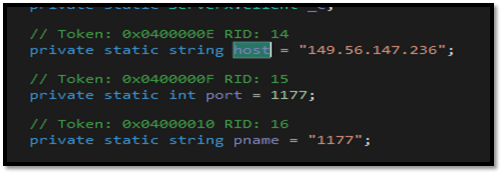

しかし、アクターが使用する抽出ツールを「分析」することで見たように、別のIPが言及されています:「149.56147.236」(AS 16276 / OVHSAS)。このIPでは、FTP(おそらく、盗み出されたデータを保存するために使用)、SSHなどの一部のポートが開いています。

ShodanでこのIPを確認することで、SSHサービス専用のハッシュと、このIPで使用するフィンガープリントを取得し、アクターが操作中に使用する他のIPを見つけることができます。

このハッシュを使用することで、同じSSHキーとフィンガープリントを共有する他のIPを探すことで、インフラストラクチャーをマッピングすることができました。

少なくとも174個のIPが同じSSHパターン(キー、フィンガープリントなど)を共有しています。すべての調査結果は、IOCセクションで入手できます。

一部のIPは、以前のキャンペーンに関連している可能性がある、さまざまなファイルタイプをホストしています。

ビットコインの利益

アクターが使用するランサムウェアのサンプルのほとんどは、さまざまなビットコイン(BTC)アドレスに言及していますが、これは彼らの活動を隠すための取り組みであると考えられます。

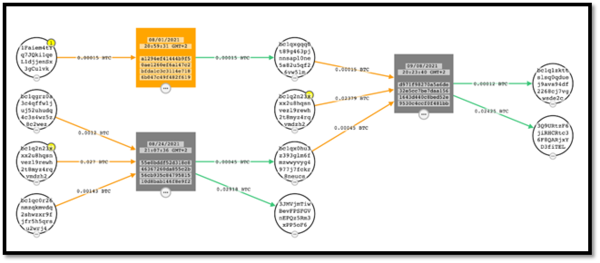

CipherTraceを使用してこれらのBTCアドレス間のトランザクションを探すことにより、見つかったサンプルから抽出したすべてのアドレス(下の黄色の「1」で強調表示された円を参照)が関連しており、最終的に単一のビットコインウォレットを指していることがわかります。おそらく同じ攻撃者の制御下にあります。

調査した3つのサンプルから、次のBTCアドレスを抽出することができました。

・3JG36KY6abZTnHBdQCon1hheC3Wa2bdyqs

・1Faiem4tYq7JQki1qeL1djjenSx3gCu1vk

・bc1q2n23xxx2u8hqsnvezl9rewh2t8myz4rqvmdzh2

ランサムウェアは適者生存だけではない

上で見たように、今回の例の脅威アクターは、単純なランサムウェアと数百ドルの要求から、少なくとも2つのビルダーリークと数千ドルの範囲の身代金を請求するまで、時間とともに進化してきました。

これまでの彼らの活動は技術的スキルのレベルが低いことを示唆していますが、サイバー犯罪の利益は、将来さらにレベルを上げるのに十分な大きさであることが証明される可能性があります。

彼らがコピーペーストビルダーとクラフト「ステージャー」に固執したとしても、彼らは企業を危険にさらし、金銭を強要し、収入を改善するための効率的な攻撃チェーンを作成する手段を 大規模なRaaSと同じように、(しかし小さな池で)自由に利用するでしょう。

その間、このような日和見主義の犯罪者は、アフィリエイトのランサムウェアオペレーターとは異なり、ギャングのオペレーターからのサポートの見返りにルールに従う必要がないため、フックを餌にし、可能な限り魚を捕まえ続けます。彼らは攻撃の実行に対して制限されるものがないため、被害者が抗議を向けようにも、彼らには倫理や誰を標的にするかなどの配慮がなく、相手になりません。

しかしながら、幸いなのは、グローバルな法執行機関がすでにその網を広範囲に投げかけているため、彼らたちが威力を増大させることは容易ではない、という事実です。

MITER ATT&CK

| Technique ID | Technique Description | 概要 |

| T1189 | Drive By Compromise | アクターは、偽のFlashウェブサイトを使用して、偽のFlashインストーラーを展開 |

| T1059.001 | Command Scripting Interpreter: PowerShell | PowerShellはコマンドラインの起動(シャドウコピーの削除など)に使用される |

| T1059.007 | Command and Scripting Interpreter: JavaScript | JavaScriptは、偽のFlashウェブサイトで、偽のFlashインストーラーをダウンロードするために使用される |

| T1112 | Modify Registry | Windows Defenderを無効にするには、アクターがレジストリを変更する「HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ WindowsDefender」および「HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ WindowsDefender \ Real-TimeProtection」 |

| T1083 | File and Directory Discovery | アクターは、被害者のシステムにファイルをリスト |

| T1057 | Process Discovery | アクターは、被害者のシステムで実行中のプロセスを一覧表示する |

| T1012 | Query Registry | レジストリの変更を実行するために、アクターは最初にレジストリパスを照会する |

| T1082 | System Information Discovery | ファイルを暗号化する前に、アクターはハードドライブを一覧表示する |

| T1056.001 | Input Capture: Keylogging | 抽出ツールには、ユーザーのキーストロークをログに記録する機能がある |

| T1005 | Data from Local System | |

| T1571 | Non-Standard Port | アクターはポート「1177」を使用してデータを盗み出す |

| T1048 | Exfiltration Over Alternative Protocol | |

| T1486 | Data Encrypted for Impact | ランサムウェアによって暗号化されたデータ |

| T1490 | Inhibit System Recovery | シャドウコピーを削除 |

検出メカニズム

Sigma Rules

– Shadow Copies Deletion Using Operating Systems Utilities: https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/win_shadow_copies_deletion.yml– Drops Script at Startup Location: https://github.com/joesecurity/sigma-rules/blob/master/rules/dropsscriptatstartuplocation.yml

– File Created with System Process Name: https://github.com/SigmaHQ/sigma/blob/master/rules/windows/file_event/sysmon_creation_system_file.yml

– Suspicious Svchost Process: https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/win_susp_svchost.yml

– System File Execution Location Anomaly: https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/win_system_exe_anomaly.yml

– Delete Shadow copy via WMIC: https://github.com/joesecurity/sigma-rules/blob/master/rules/deleteshadowcopyviawmic.yml

– Always Install Elevated Windows Installer: https://github.com/SigmaHQ/sigma/blob/59000b993d6280d9bf063eefdcdf30ea0e83aa5e/rules/windows/process_creation/sysmon_always_install_elevated_windows_installer.yml

Yara Rules

Babuk Ransomware Windows

rule Ransom_Babuk {

meta:

description = “Rule to detect Babuk Locker”

author = “TS @ McAfee Enterprise ATR”

date = “2021-01-19”

hash = “e10713a4a5f635767dcd54d609bed977”

rule_version = “v2”

malware_family = “Ransom:Win/Babuk”

malware_type = “Ransom”

mitre_attack = “T1027, T1083, T1057, T1082, T1129, T1490, T1543.003”

strings:

$s1 = {005C0048006F007700200054006F00200052006500730074006F0072006500200059006F00750072002000460069006C00650073002E007400780074}

// \ How To Restore Your Files .txt

$s2 = “delete shadows /all /quiet” fullword wide

$ PATTERN1 = {006D656D74617300006D65706F63730000736F70686F730000766565616D0000006261636B7570000047785673730000004778426C7200000047784657440000004778435644000000477843494D67720044656657617463680000000063634576744D67720000000063635365744D677200000000536176526F616D005254567363616E0051424643536572766963650051424944505365727669636500000000496E747569742E517569636B426F6F6B732E46435300}

$ PATTERN2 = {} 004163725363683253766300004163726F6E69734167656E74000000004341534144324457656253766300000043414152435570646174655376630000730071

$パターン3 = {} FFB0154000C78584FDFFFFB8154000C78588FDFFFFC0154000C7858CFDFFFFC8154000C78590FDFFFFD0154000C78594FDFFFFD8154000C78598FDFFFFE0154000C7859CFDFFFFE8154000C785A0FDFFFFF0154000C785A4FDFFFFF8154000C785A8FDFFFF00164000C785ACFDFFFF08164000C785B0FDFFFF10164000C785B4FDFFFF18164000C785B8FDFFFF20164000C785BCFDFFFF28164000C785C0FDFFFF30164000C785C4FDFFFF38164000C785C8FDFFFF40164000C785CCFDFFFF48164000C785D0FDFFFF50164000C785D4FDFFFF581640

$ pattern4 = {}

condition:

filesize >= 15KB and filesize <= 90KB and

1 of ($s*) and 3 of ($pattern*)

}

Exfiltration Tool

rule CRIME_Exfiltration_Tool_Oct2021 {

meta:

description = “Rule to detect tool used to exfiltrate data from victim systems”

author = “TS @ McAfee Enterprise ATR”

date = “2021-10-04”

hash = “ceb0e01d96f87af0e9b61955792139f8672cf788d506c71da968ca172ebddccd”

strings:

$pattern1 = {79FA442F5FB140695D7ED6FC6A61F3D52F37F24B2F454960F5D4810C05D7A83D4DD8E6118ABDE2055E4DCCFE28EBA2A11E981DB403C5A47EFB6E367C7EC48C5EC2999976B5BC80F25BEF5D2703A1E4C2E3B30CD26E92570DAF1F9BD7B48B38FB522358}

$pattern2 = {B4A6D4DD1BBEA16473940FC2DA103CD64579DD1A7EBDF30638A59E547B136E5AD113835B8294F53B8C3A435EB2A7F649A383AA0792DD14B9C26C1BCA348920DFD37DA3EF6260C57C546CA51925F684E91239152DC05D5161A9064434}

$pattern3 = {262E476A45A14D4AFA448AF81894459F7296633644F5FD061A647C6EF1BA950FF1ED48436D1BD4976BF81EE84AE09D638BD2C2A01FA9E22D2015518280F6692EB976876C4045FADB71742B9579C13C7482A44A}

$pattern4 = {F2A113713CCB049AFE352DB8F99160855125E5A045C9F6AC0DCA0AB615BD34367F2CA5156DCE5CA286CCC55E37DFCDC5AAD14ED9DAB3CDB9D15BA91DD79FF96E94588F30}

condition:

3 of ($pattern*)

}

IOC

Infrastructure URLs

http://atualziarsys.serveirc.com/Update4/ http://services5500.sytes.net/Update6/Update.exe.rar http://suporte20082021.sytes.net/Update5/ http://atualziarsys.serveirc.com/update4/update.exe.rar http://suporte20082021.sytes.net/Update3/ http://suporte01928492.redirectme.net/ http://atualziarsys.serveirc.com/Update3/ http://services5500.sytes.net/update8/update.exe.rar http://suporte20082021.sytes.net/update/ http://suporte20082021.sytes.net/Update5/Update.exe.rar http://suporte01928492.redirectme.net/AppMonitorPlugIn.rar http://suporte01928492.redirectme.net/Update5/Update.exe.rar http://services5500.sytes.net/update7/update.exe.rar http://services5500.sytes.net/Update8/Update.exe.rar http://services5500.sytes.net/Update8/Update.bat.rar http://suporte01092021.myftp.biz/update/ http://services5500.sytes.net/Update7/Update.exe.rar http://suporte01928492.redirectme.net/Update7/Update.bat.rar http://suporte01928492.redirectme.net/Update7/Update.exe.rar http://services5500.sytes.net/update6/update.exe.rar http://suporte01092021.myftp.biz/ http://services5500.sytes.net/Update6/Update.bat.rar http://suporte01928492.redirectme.net/update6/update.exe.rar http://suporte01928492.redirectme.net/update5/update.exe.rar http://services5500.sytes.net/ http://suporte01928492.redirectme.net/Update6/Update.exe.rar http://atualziarsys.serveirc.com/Update3 http://atualziarsys.serveirc.com/update3/update.reg.rar http://24.152.38.205/pt/flashplayer28_install.zip http://suporte01928492.redirectme.net/Update7 http://atualziarsys.serveirc.com/ http://atualziarsys.serveirc.com/update3/mylink.vbs.rar http://suporte01928492.redirectme.net/update7/update.exe.rar http://atualziarsys.serveirc.com/Update4/Update.exe.rar http://suporte01928492.redirectme.net/appmonitorplugin.rar http://atualziarsys.serveirc.com/update3/update.exe.rar http://suporte20082021.sytes.net/ http://suporte20082021.sytes.net/update3/update.exe.rar http://atualziarsys.serveirc.com/Update4/Update.exe2.rar http://suporte20082021.sytes.net/Update3/Update.exe.rar http://suporte20082021.sytes.net/Update5/Update.reg.rar http://atualziarsys.serveirc.com/Update4/Update.exe2.rar/ http://atualziarsys.serveirc.com/Update4 http://suporte01092021.myftp.biz/update/WindowsUpdate2.rar http://suporte01092021.myftp.biz/update http://atualziarsys.serveirc.com/Update3/Update.reg.rar/ http://atualziarsys.serveirc.com/Update3/Update.exe.rar http://suporte20082021.sytes.net/Update3/Update.exe.rar/ http://suporte01092021.myftp.biz/update/WindowsUpdate2.rar/ http://atualziarsys.serveirc.com/Update4/Update.exe.rar/ http://atualziarsys.serveirc.com/Update3/mylink.vbs.rar http://atualziarsys.serveirc.com/update4 http://atualziarsys.serveirc.com/update3 http://suporte01092021.myftp.biz/update/Update.rar http://suporte01928492.redirectme.net/AppMonitorPlugIn.rar/ http://suporte20082021.sytes.net/update5/update.exe.rar http://suporte01092021.myftp.biz/update5/update.exe.rar http://atualziarsys.serveirc.com/update4/update.exe2.rar http://suporte01092021.myftp.biz/update/windowsupdate2.rar http://suporte20082021.sytes.net/update2/update.exe.rar http://suporte20082021.sytes.net/update/windowsupdate2.rar http://atualziarsys.serveirc.com/Update4/mylink.vbs.rar http://atualziarsys.serveirc.com/favicon.ico http://24.152.38.205/1.rar http://24.152.38.205/1.exe http://appmonitorplugin.sytes.net/appmonitorplugin.rar http://suporte20082021.sytes.net/update/WindowsUpdate2.rar http://appmonitorplugin.sytes.net/ http://suporte20082021.sytes.net/appmonitorplugin.rar http://suportmicrowin.sytes.net/appmonitorplugin.rar http://suportmicrowin.sytes.net/ http://suportmicrowin.sytes.net/AppMonitorPlugIn.rar http://appmonitorplugin.sytes.net/AppMonitorPlugIn.rar http://24.152.38.205/pt/setup.zip

Infrastructure Domains

services5500.sytes.net atualziarsys.serveirc.com suporte01092021.myftp.biz suporte20082021.sytes.net suporte01928492.redirectme.net suportmicrowin.sytes.net appmonitorplugin.sytes.net

Infrastructure IPs

149.56.147.236 24.152.38.205 54.38.122.66 149.56.38.168 149.56.38.170 24.152.36.48 66.70.170.191 66.70.209.174 142.44.129.70 51.79.107.245 46.105.36.189 178.33.108.239 54.39.193.37 24.152.37.115 144.217.139.134 24.152.36.58 51.38.19.201 51.222.97.177 51.222.53.150 144.217.45.69 87.98.137.173 144.217.199.24 24.152.37.19 144.217.29.23 198.50.246.8 54.39.163.60 54.39.84.55 24.152.36.30 46.105.38.67 24.152.37.96 51.79.63.229 178.33.107.134 164.132.77.246 54.39.163.58 149.56.113.76 51.161.120.193 24.152.36.210 176.31.37.238 176.31.37.237 24.152.36.83 24.152.37.8 51.161.76.193 24.152.36.117 137.74.246.224 51.79.107.134 51.79.44.49 51.222.173.152 51.79.124.129 51.79。 107.242 51.222.173.148 144.217.117.172 54.36.82.187 54.39.152.91 54.36.82.177 142.44.146.178 54.39.221.163 51.79.44.57 149.56.38.173 24.152.36.46 51.38.19.198 51.79.44.59 198.50.246.11 24.152.36.35 24.152.36.239 144.217.17.186 66.70.209.169 24.152.36.158 54.39.84.50 51.38.19.200 144.217.45.68 144.217.111.5 54.38.164.134 87.98.171.7 51.79.124.130 66.70.148.142 51.255.119.19 66.70.209.168 54.39.239.81 24.152.36.98 51.38.192.225 144.217。 117.10 144.217.189.108 66.70.148.136 51.255.55.134 54.39.137.73 66.70.148.137 54.36.146.230 51.79.107.254 54.39.84.52 144.217.61.176 24.152.36.150 149.56.147.236 51.38.19.196 54.39.163.57 46.105.36.133 149.56.68.191 24.152.36.107 158.69.99.10 51.255.55.136 54.39.247.244 149.56.147.204 158.69.99.15 144.217.32.24 149.56.147.205 144.217.32.213 54.39.84.53 79.137.115.160 144.217.233.98 51.79.44.56 24.152.36.195 142.44.146.190 144.217.139.13 54.36。 82.180 198.50.246.14 137.74.246.223 24.152.36.176 51.79.107.250 51.161.76.196 198.50.246.12 66.70.209.170 66.70.148.139 51.222.97.189 54.39.84.49 144.217.17.185 142.44.129.73 144.217.45.67 24.152.36.28 144.217.45.64 24.152.37.39 198.27.105.3 51.38.8.75 198.50.204.38 54.39.221.11 51.161.76.197 54.38.122.64 91.134.217.71 24.152.36.100 144.217.32.26 198.50.246.13 54.36.82.188 54.39.84.25 66.70.209.171 51.38.218.215 54.39。 8.92 51.38.19.205 54.39.247.228 24.152.36.103 24.152.36.104 51.79.44.43 54.39.152.202 66.70.134.218 24.152.36.25 149.56.113.79 178.32.243.48 144.217.45.66 66.70.173.72 176.31.37.239 54.38.225.81 158.69.4 24.152.37.189 54.36.146.129 198.50.246.15 51.222.102.30 51.79.105.91 51.79.9.91 51.222.173.151 51.79.107.124 51.222.173.142 144.217.17.187 149.56.85.98 51.79.107.244 144.217.158.195 24.152.36.178 192.95.20.74 51.79.117.250

Ransomware Hashes

106118444e0a7405c13531f8cd70191f36356581d58789dfc5df3da7ba0f9223 E1c449aa607f70a9677fe23822204817d0ff41ed3047d951d4f34fc9c502f761 Ae6020a06d2a95cbe91b439f4433e87d198547dec629ab0900ccfe17e729cff1 C3776649d9c0006caba5e654fa26d3f2c603e14463443ad4a5a08e4cf6a81994 63b6a51be736d253e26011f19bd16006d7093839b345363ef238eafcfe5e7e85 94fe0825f26234511b19d6f68999d8598a9c21d3e14953731ea0b5ae4ab93c4d C8d97269690d3b043fd6a47725a61c00b57e3ad8511430a0c6254f32d05f76d6 67bc70d4141d3f6aaf8f17963d56df5cee3727a81bc54407e90fdf1a6dc8fe2a 98a3ef26b346c4f47e5dfdba4e3e26d1ef6a4f15969f83272b918f53d456d099 C3c306b2d51e7e4f963a6b1905b564ba0114c8ae7e4bb4656c49d358c0f2b169

Bitcoin Addresses

3JG36KY6abZTnHBdQCon1hheC3Wa2bdyqs 1Faiem4tYq7JQki1qeL1djjenSx3gCu1vk bc1q2n23xxx2u8hqsnvezl9rewh2t8myz4rqvmdzh2

PDB

C:\Users\workdreams\Desktop\Testes\Crypt_FInal\Crazy_Crypt\Crazy\obj\Debug\AppMonitorPlugIn.pdb C:\Users\workdreams\Desktop\test\Nopyfy-Ransomware-master\Nopyfy-Ransomware\Nopyfy-Ransomware\obj\Debug\Nopyfy-Ransomware.pdb

PowerShell Script

a8d7b402e78721443d268b682f8c8313e69be945b12fd71e2f795ac0bcadb353

Exfiltration Tool

ceb0e01d96f87af0e9b61955792139f8672cf788d506c71da968ca172ebddccd c3323fbd0d075bc376869b0ee26be5c5f2cd4e53c5efca8ecb565afa8828fb53

Fake Flash Player installer

d6c35e23b90a7720bbe9609fe3c42b67d198bf8426a247cd3bb41d22d2de6a1f

Fake Anydesk Installer

e911c5934288567b57a6aa4f9344ed0f618ffa4f7dd3ba1221e0c42f17dd1390

※本ページの内容は2021年10月19日(ET 0時)更新の以下のMcAfee Enterprise Blogの内容です。

原文:Is There Really Such a Thing as a Low-Paid Ransomware Operator?

著者:Thibault Seret