「FireEye Helix」とも連携し自動化、主要パブリッククラウドやKubernetes、ベアメタルに対応

マルチクラウドの一元可視化/保護「FireEye Cloudvisory」提供開始

2020年05月26日 11時00分更新

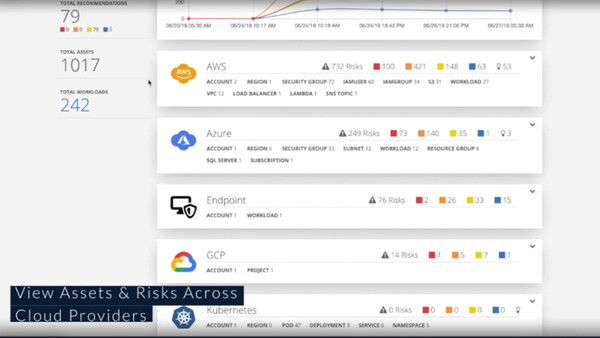

ファイア・アイは2020年5月26日、ハイブリッド/マルチクラウド環境のセキュリティ状況を統合的に可視化し、コンプライアンスチェックなどを自動化する新ソリューション「FireEye Cloudvisory(クラウドバイザリー)」の国内提供開始を発表した。主要パブリッククラウドとプライベートクラウド(現在はAWS、Azure、Google Cloud、Kubernetes、OpenStack)や仮想化環境、ベアメタル環境にも対応するという。

米FireEyeのクラウド担当CTOであるマーティン・ホルステ氏は、「本来、パブリッククラウドにはオンプレミスよりもセキュアな環境を実現する能力が備わっているが、ユーザー企業のセキュリティ担当者は既存の業務を優先しなければならず、クラウドセキュリティまで手が回っていない」と現状の問題を指摘する。Cloudvisoryの提供によって、クラウドアセットの自動検出とネットワークフローの可視化、トラフィック監視やセキュリティ設定のチェック、ポリシー違反の修正、コンプライアンス監査やレポートなどを自動化/省力化し、この問題を解消していくと説明した。

クラウドの設定ミスを防ぎ、脅威の“予防策”をマルチクラウド環境に提供

FIreEye Cloudvisoryは、2013年設立のCloudvisoryが開発してきたソリューションだ。今年1月にFireEyeがCloudvisoryを買収し、SIEMやSOARの機能を持つ統合プラットフォーム「FireEye Helix」やクラウドストレージのコンテンツスキャンを行う「FireEye Detection On Demand」とも連携するかたちでFireEyeポートフォリオに統合された。Webコンソール/ダッシュボードも、Helixと統合したかたちで使うことができる。

ホルステ氏は、FireEyeがCloudvisoryを買収した理由について「すでにHelixで提供している攻撃者検知の機能に加えて、事前の“予防策”も必要だったから」だと説明する。特にパブリッククラウド環境では、ファイアウォールのフィルタ設定が不十分だったり、ストレージのアクセス制限を設定し忘れたりするだけで、簡単に情報漏洩事故が起きかねない。そこで「クラウドの設定ミスがないことを担保する」機能が必要だったと強調する。

「現在では、われわれの(インシデント対応サービスを提供する)マンディアントチームが扱うインシデントのおよそ25%が、クラウド関連のインシデントとなっている。つまり、多くの攻撃者がクラウドに目を向け始めている。攻撃者が特に着目しているのは、クラウドの設定ミスだ」

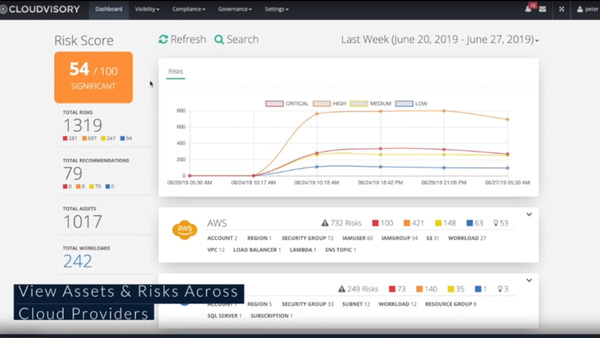

Cloudvisoryは、ハイブリッド/マルチクラウド環境に対して大きく3つ、「可視化」「コンプライアンス」「脅威対策の徹底(ガバナンス)」の機能を提供する。

まず「可視化」では、クラウド上のアセットを自動検出(オートディスカバリ)するほか、それぞれのセキュリティ管理状態やセキュリティイベントを収集して一元的に可視化する機能を備える。パブリッククラウドとはAPI経由で接続するため、エージェントレスで豊富な情報を収集できる。

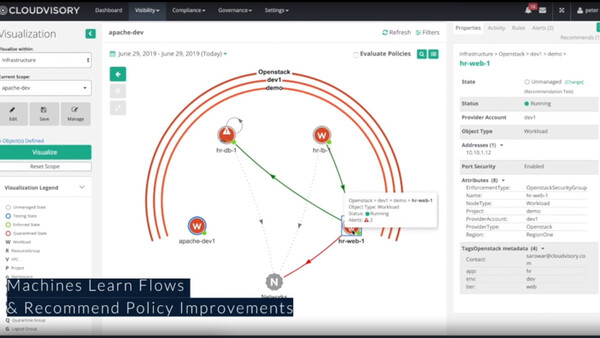

また、クラウド上のノード間で発生するネットワークフローを可視化する機能も、エージェントレスで提供している。これにより、実際のワークロードがどのような通信を行うのかを正確に把握することが可能だ。

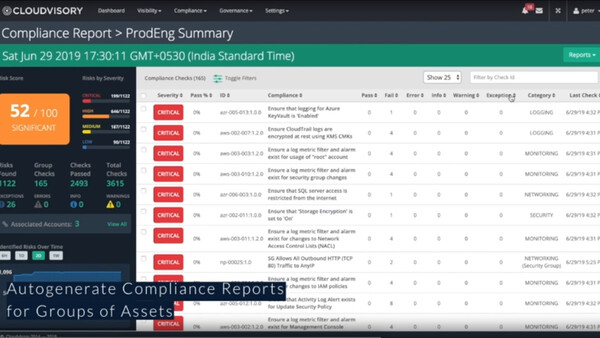

次の「コンプライアンス」では標準で1400以上の監査項目を用意しており、これに基づいてリスクを自動検出するとともに、継続的にリスクスコアを算出する。管理者にアラートを上げるのに加えて、自動でリスク緩和処理(設定変更など)を行う機能も備える。HIPAA、GDPR、NIST 800-53 rev.4、PCI DSS、CIS Benchmarkといったセキュリティ標準に対応し、レポート出力もできる。

ホルステ氏は、Cloudvisoryのコンプライアンス機能を、セルフサービス型でクラウドを利用する企業内開発者に対して“ガードレール”を提供するようなものだと表現した。開発者でもマルチクラウド活用のニーズは高まっているが、クラウドごとにセキュリティ設定の方法が異なるため、設定ミスに起因する事故も起こりやすい。Cloudvisoryという“ガードレール”があることで、開発者は開発のスピードを上げることができ、最終的にはこれが企業ビジネスの俊敏性にもつながると説明する。

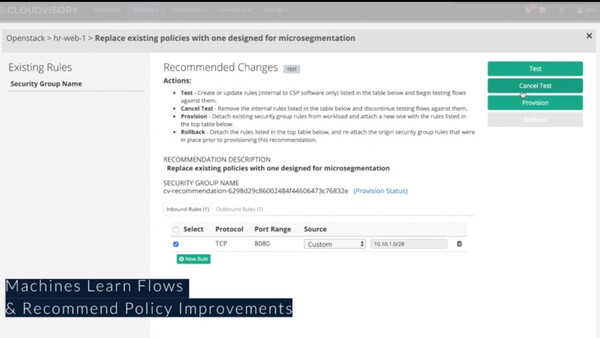

最後の「脅威対策の徹底」では、管理対象であるハイブリッド/マルチクラウドとオンプレミスの全域に、自動化された動的なポリシー適用機能を提供する。たとえば機械学習ベースで自動的に“最小特権(least privilege)”化を行うインテリジェントなマイクロセグメンテーション機能を提供するほか、現在400以上の製品と連携が可能なHelixを通じて、自動化されたインシデントレスポンスを実現することも可能だ。

マンディアントの脅威インテリジェンスも即座に取り込み防御を強化

Cloudvisoryのユニークな強みとして、ホルステ氏は「チェンジマネジメントの手順を視野に入れた製品」であることを挙げた。Cloudvisoryが推奨する設定変更を実行する前に、まずはその変更を仮想的に適用して「テスト」を行い、ワークロードの稼働に問題がないことを確認してから本番適用できる機能を備える。

「Cloudvisoryはクラウド環境のフローログを常に収集しているので、『この通信をブロックする』といった推奨設定を本番適用する前に、実際のネットワークフローに適用するとどうなるのかをテストできる。数時間でも数週間でも好きなだけ、安全にテストすることができ、管理者はその設定変更が実際に与える影響をしっかり確認できる」

もうひとつの大きな強みとしては、インシデント対応チームのマンディアント(Mandiant)が提供する最新の脅威インテリジェンスを、セキュリティポリシーやガバナンスポリシーの形で取り込み、脅威検知やセキュリティ保護に活用できる点だと説明した。

なお、CloudvisoryはSaaSまたはオンプレミス導入が可能。また現在対応しているパブリッククラウドはAWS、Azure、Google Cloud、プライベートクラウドはKubernetes、Open Stack、ベアメタル環境(OS)はRed Hat Enterprise Linux、CentOS、Ubuntu。これに加えて「今年第3四半期中にはVMwareの仮想化環境も管理対象に加わる予定だ」と、ホルステ氏は説明した。