ESET/マルウェア情報局

サイバー犯罪者組織Winnti Groupの手口を紹介

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「サイバー犯罪者組織Winnti Groupが著名なゲーム開発者をターゲットにした攻撃手法とは?」を再編集したものです。

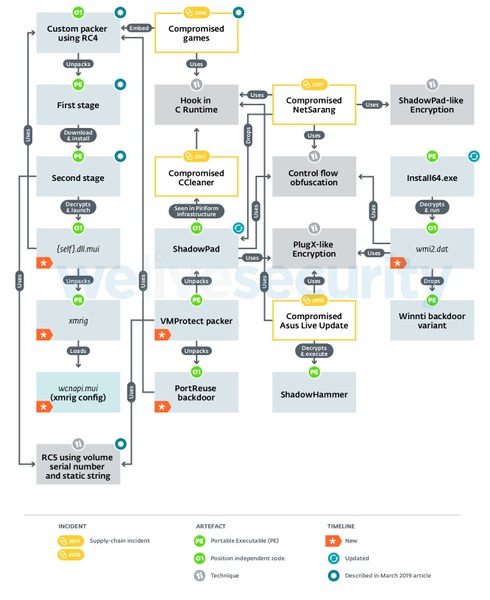

ESETの研究者は、Winnti Groupの最新情報についてまとめたホワイトペーパー(英語のみ)を公開しました。昨年3月、ESETの研究者は、アジアのビデオゲーム開発者を標的とした新しいサプライチェーン攻撃について警告しましたが、このレポートを公開した後も、ESETは2つの方向について調査を継続しました。ひとつは攻撃の後段階で配信されるマルウェアを特定すること、さらに、アプリケーションでWinnti Groupのマルウェアを拡散するために標的となった開発者とパブリッシャーのセキュリティが侵害された方法を特定することを目的に調査を進めました。

Winnti Groupの調査を続けている間、このサイバー犯罪集団の活動に関するレポートは他社からも公開されました。Kasperskyは、Asus Live Updateユーティリティで特定されたShadowHammerマルウェアに関する詳細を公開しています。また、このレポートでは、VMProtectパッカーの存在やPortReuseバックドアの簡単な説明など、ESETの新しいホワイトペーパーで詳述している手法のいくつかについても言及しています。FireEyeは、APT41と呼ばれるサイバー犯罪団体に関するレポートを公開しました。ESETの調査では、暗号通貨マイニングのためにセキュリティが侵害されたホストを使用するなど、いくつかのサプライチェーン攻撃の後段階で、FireEyeが特定した情報の一部を確認しています。

ESETのホワイトペーパーでは、Winnti Groupが使用している最近のマルウェアについての技術的な分析結果について説明します。この分析により、Winnti Groupが使用している手法をより深く理解できるようになり、さまざまなサプライチェーン攻撃インシデント間の関係性を推測することが可能になります。

発表したホワイトペーパーとセキュリティ侵害の痕跡情報が、標的となっている組織が攻撃を受けているかどうかを特定し、将来のセキュリティ侵害を防止するのに役立つことを願っています。

命名に関する注意

サイバー犯罪者集団Winnti Group(または、おそらくこれらのグループによると考えられる)活動に関する多くのレポートが公開されています。各レポートでは、グループとマルウェアに新しい名前が付けられています。これは、過去の調査が十分に理解・共有されることなく、マルウェアやこの団体の活動が、過去の調査で使用されている名前で分類されていなかったり、ベンダーや調査グループが独自の分類法と命名法を使用しており、それらを公開したレポートで使用したりしていることが原因です。マルウェア検体を実際に分析していない場合、エイリアスを確認することは難しく、混乱をきたすこともあるでしょう。

「Winnti Group」という名前は、2013年にKasperskyが最初に特定した名前であり、ESETもそのまま使用しています。Winntiはマルウェアの系統でもあることもESETはもちろん理解しています。このため、攻撃の背後にある悪意のある組織について言及するときは、常にWinnti Groupと記述しています。2013年以来、WinntiはWinnti Groupが使用している数多くのマルウェアのひとつにすぎないことが実証されています。

Winntiマルウェアを使用する組織が複数存在している可能性は排除できません。ESETが実施したこれまでの調査では、Winnti GroupだけがWinntiを利用していることを示す証拠が得られていないため、Winnti Groupの潜在的な関連組織と呼んでいます。ESETのWinnti Groupの定義は、主に同グループが使用するマルウェアと手法に基づいているため、これらすべての関連組織がこの定義に含まれます。

ESETのホワイトペーパーには、ESETが使用する名前とそのエイリアスを説明するセクションがあります。

サプライチェーン攻撃との関係

ESETでは、アジアのゲーム業界に対して最近実行されたサプライチェーン攻撃で使用された独自のパッカーに強い関心を抱きました。過去の記事でこのパッカーの構造について説明しましたが、レポートを公開した後も、ほかの場所でこのパッカーが使用されているかどうかを継続的に調査しました。この調査の結果、ほかの場所でも同じパッカーが使用されていることがわかりました。このパッカーは、悪意のある攻撃者がPortReuseを呼び出すバックドアで使用されています。さらに調査した結果、攻撃対象の組織で実際に使用されているこのバックドアの別の検体を特定できました。

新しい検体を入手できたことで、セキュリティが侵害されたホストにどのように展開されているのかを把握できるようになりました。静的な文字列と攻撃を受けたユーザーのハードドライブのボリュームシリアル番号から構成されるキーを使用して、RC5暗号化アルゴリズムを使用して位置独立コードを解読し、直接実行するVMProtectedパッカーを検出しました。これは、2018年にWinnti Groupによってセキュリティが侵害されたゲームの第2ステージのマルウェアで使用されたアルゴリズムとまったく同じです。PortReuseバックドアを隠蔽する方法は他にもありますが、VMProtectedパッカーで同じ暗号およびキー生成技術が使用されていることから、これらのインシデント間の関係性が深まったと言えます。

同じVMProtectedパッカーでは、別のペイロードShadowPadマルウェアも配信されています。 ShadowPadは、NetSarangのサプライチェーンインシデントで初めて見られました。このインシデントでは、NetSarangのソフトウェアにこのマルウェアが埋め込まれました。現在、ドメイン生成アルゴリズム(DGA)モジュールのないShadowPadの亜種が、Winnti Groupの攻撃対象の組織で検出されています。

ゲーマーに対するサプライチェーン攻撃の最終段階:XMRig

ESETが3月に記事を公開されてから数週間後、このサプライチェーン攻撃の3番目および最終段階を把握することができました。ペイロードを解読したところ、一般的なオープンソースの暗号通貨の採掘ツール(マイナー)であるXMRigのカスタムバージョンでした。Winnti Groupは金銭的利益を獲得するためではなく、スパイ活動を目的としていると考えられているため、これはESETの予測とは異なるものでした。この仮想通貨はインフラストラクチャ(C&Cサーバー、ドメイン名など)に資金を供給する方法になっているのかもしれませんが、これは単なる推測に過ぎません。

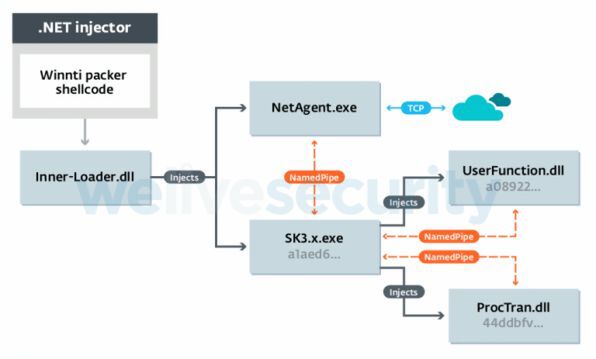

標的の組織で使用される新しいバックドア:PortReuse

PortReuseバックドアはC&Cサーバーを使用しません。「マジック」パケットを送信する接続を待機します。そのために、追加のTCPポートは開きません。既存のプロセスに自身を挿入し、すでに開いているポートを「再利用」します。着信したデータを解析してマジックパケットを検索するために、受信関数(WSARecvまたはさらに下位レベルのNtDeviceIoControlFile)をフックし、URLPrefix でHttpAddUrlを使用するIISサーバーで特定のURLリソースのハンドラを登録するという2つの手法を使用します。

さまざまなサービスとポートを攻撃とする亜種が存在します。DNS(53)、HTTP(80)、HTTPS(443)、RDP(3389)、WinRM(5985)が攻撃の対象となっています。

Censysのおかげで、ESETの研究者は、アジアの主要なモバイルソフトウェアおよびハードウェアメーカーに、PortReuseバックドアによってセキュリティが侵害されていることを警告できました。Censysと協力して、IISに挿入されるPortReuseの亜種についてインターネット全体でスキャンを実行しました。

PortReuseの内部的にどのように動作するのかについては、ホワイトペーパーで説明しています。

ShadowPadの最新情報

新しいPortReuseバックドアに加えて、Winnti Groupは主力のバックドアであるShadowPadを積極的に更新して使用しています。これらの変更のひとつは、モジュールIDのランダム化です。検体の各モジュールで見つかったタイムスタンプから2019年にコンパイルされたことがわかります。

ShadowPadは、攻撃者によって設定され、GitHubリポジトリ、Steamプロファイル、Microsoft TechNetプロファイル、Google Docsドキュメントなどの一般公開されている人気のあるリソースでホストされているWebのコンテンツを解析することで、使用するC&CサーバーのIPアドレスとプロトコルを取得します。また、キャンペーンIDがその構成で使用されています。これらの両方の手法は、Winntiマルウェアファミリでも共通しています。

結論

ESETの研究者は新しいサプライチェーン攻撃を常に警戒しています。これは簡単な作業ではありません。膨大な既存のコードベースに追加される隠蔽された微細なコードを識別することは、干し草の山から針を見つけるようなものです。ただし、振る舞いとコードの類似性に着目することで、この針を干し草から見つけることができる場合があります。

ESETは、ゲームのサプライチェーンに対する攻撃で検出された最終段階に、驚きを禁じえることはできませんでした。Winnti Groupは、ボットネットを使用した暗号通貨の採掘ではなく、スパイ活動を目的としていると考えられていたからです。この組織は、自分が採掘した仮想通貨を使用して、他の活動資金を調達しているのかもしれません。獲得した資金は、サーバーのレンタルとドメイン登録に使用しているのかもしれませんが、現時点では、関連組織のひとつが金銭目的で攻撃を実施している可能性も排除できません。

ESETの研究者は、引き続きこの組織を追跡し、特定できた追加の詳細情報を提供していきます。

セキュリティが侵害の痕跡情報は、ESETのホワイトペーパーおよびGitHubにあるマルウェアIocリポジトリで入手できます。