エンドポイントセキュリティ製品などが検知するセキュリティイベント数は、約70億件。新たに見つかるマルウェアサンプル数は、1万近く。分析が必要なマルウェア数は、約100万。――これらの数字は、フィンランドのセキュリティ会社F-Secure(エフセキュア)が「わずか1日」の間に対峙する脅威の数だ。

大胆に変化、進化を遂げながら大規模に襲い来る脅威を迎え撃つには、マルウェアの最新動向を追ってその特性や傾向を分析し、脅威対策エンジンが捕捉できるよう、調査結果を速やかに検知ルールやサービスへと落とし込む必要がある。セキュリティ製品の性能と信頼性を大きく左右するそのプロセスを担うのが、今年6月にエフセキュア本社で新設された「Tactical Defense Unit」(戦術防衛ユニット)だ。

「検知ロジックやルールの性能を高めるためには、マルウェア自体の調査にとどまらず、マルウェア作成者の意図や目的、他のマルウェアとの関連性など、全体を俯瞰しつつ詳細も詰めていく分析力が重要だ」。戦術防衛ユニットの“指揮官”であるクリスティーン・ベジェラスコ氏はそう述べ、もともと脅威のリサーチや分析を担当してきたF-Secure Labsの一部であった同ユニットの実力に自信をのぞかせる。

膨大な脅威に対抗するためには機械学習処理が必須、だが弱点も

冒頭で紹介したとおり、現在の脅威は膨大な規模で襲いかかってくる。それに対抗するために、F-Secure戦術防衛ユニットでは機械学習を活用して分析プロセスを効率化、自動化している。エンドポイント製品が発見した不審なデータはクラウドに送られ、悪意のあるデータ(マルウェア)とクリーンデータの両方を教師データとして学習したクラス分類モデルによって、“善・悪”のふるいにかけられる。

簡単そうにも聞こえるが、「悩ましいのは、クラス分類モデルをどのタイミングで再トレーニングするのかという判断だ」とベジェラスコ氏は説明する。特に、攻撃者側が教師データを“汚染”し、機械学習エンジンに誤った学習と判断をさせようとする「機械学習/データセットポイズニング」攻撃が絡むと、問題は複雑になる。

「新規にトレーニングを実行する場合も、既存データを含めて再トレーニングを行う場合も、まずはデータ汚染が発生していないかどうかを検証することが必須だ」

またデータ汚染が生じていた場合も、偶然に汚染データを収集してしまったのか、それとも攻撃者が意図的に汚染データを注入したのかによって、その対応は変わってくるという。

ただし、どのデータが“汚染源”となったのかを特定するのは大変な作業であり、それが現状の課題でもあるという。現在は検知に無関係と判断できるデータを、教師データから確実に除外しつつ、クラス分類で偏った結果が出ないことを定期的に検証して対策を行っている。「検知ロジックを操ろうとする攻撃が想定される以上、われわれもできる限りの対策をとっていく」とベラジェスコ氏は強調した。

検知側の機械学習システムを狂わせるのは、データ汚染だけではない。攻撃者側が機械学習/深層学習といった技術を活用して検知を回避してくる可能性もあると、ベジェラスコ氏は推測している。

「攻撃者たちにとって一番の難所は、セキュリティ企業が何をもって“不正”もしくは“悪性”と判断しているのか、その検知ロジックを解き明かすことだろう」。これまでは実現不可能な時間とコストがかかっていたが、攻撃者側で機械学習技術を活用すれば、それが“実用化”されてしまう可能性もある。

進化を続け、研究者たちの注目を集めるEmotetは「まるでやり手の企業家」

これまでさまざまなマルウェアを見てきたベジェラスコ氏。「いけないことだけど、すごくクリエイティブなマルウェアに遭遇すると、『なんてクールなんだ』って思わずにはいられない」と笑う。その1つが「Emotet」だった。

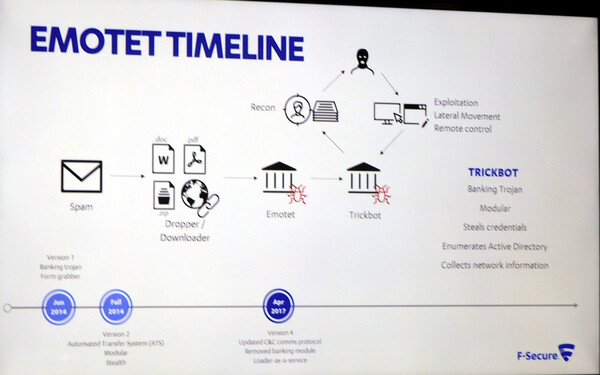

2014年に登場したEmotetは、当初はドイツテレコムやアマゾンなどと偽るスパムメールに添付されて拡散、またはメール本文のURLをクリックするとインストールされるバンキング型トロイの木馬だった。しかし同年秋、多要素認証が各種サービスで導入され出したのをきっかけに、二要素目の認証情報も抽出する仕組みを実装した。さらにバンキング機能やインストール機能などのモジュール化も進め、強力な自己拡散機能によって巨大なボットネットを構築した。

その後、いったんは勢力を弱めていたEmotetだが、2017年にふたたび注目を浴びる存在となった。このときはバンキング機能を破棄してローダーに転身していたが、破棄したバンキング機能は別のマルウェア「Trickbot」に継承されたのち、情報収集モジュールへと進化して、Emotetモジュールの1つとして復活している。

Emotetがロードできるモジュールの中には、ランサムウェア機能のモジュールもある。Trickbotが収集した内部ネットワークの情報から、「その組織にとって価値が高い情報」を探し出し、それを“人質”にとって脅迫、身代金を要求するのだ。

「たとえば“人質”にとられたデータの復旧と事後の対策に700万ユーロかかる場合、身代金の要求額が10万ユーロ程度であれば、身代金を支払ってしまったほうが良いと判断する組織も多いでしょう」。前述したようにEmotetが情報収集の機能を強化したのは、情報を取り戻せるかどうか確信が持てなくても「支払ったほうが良い」と思わせるような情報を確実に押さえにいくための進化だったと推測される。

Emotetは今年6月からおよそ3カ月間、大きな動きを見せず「休眠状態」だったが、9月ごろからまた活動を再開しているという。2つの攻撃キャンペーンで2つのボットネットを構成していたが、そのうち大きなほうが分割されて、現在は3つのボットネットを所有する状態だ。

「Emotetは堂々と活動するので、多くのセキュリティ会社やリサーチャーが調査研究対象としてる」。注目を一身に浴びながらグローバルに活動を展開するEmotetは、「まるでやり手の企業家みたいだ」と、ベジェラスコ氏は苦笑いする。

「攻撃者たちは決して進化を止めることはない」。攻撃者たちに打ち勝つためには、それ以上のスピードで進化し続けるしかない。ベジェラスコ氏はそう語り、戦術防衛ユニットとして日々の奮闘を誓った。