ESET/マルウェア情報局

ランサムウェア「Love you」が日本をターゲットにした大規模キャンペーンを展開

本記事はキヤノンITソリューションズが提供する「マルウェア情報局」に掲載された【速報】ランサムスパム「Love you」がさらに進化をとげ、日本をターゲットとした大規模キャンペーンを展開中を再編集したものです

このメールの添付ファイルは、1月中旬より観測されている“Love You”malspamの内容を修正したもので、攻撃者の目的は最終的にランサムウェアGandCrab バージョン5.1拡散の狙いがあります。

事の発端はこうです。最近急増したロシアを標的にしたスパム攻撃の分析を実施している最中に(malicious spam targeting Russia)、ESETの分析モジュール上で巨大な波形を発見し、これを調査したところ、JS(JavaScript)を使用した新たなキャンペーンであることを確認しました。

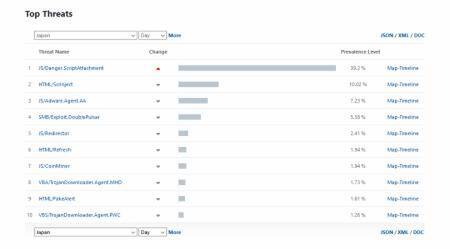

図1に示すように、「Love you」マルスパムキャンペーンは2019年1月初旬から始まっています。この最新の「Love you」キャンペーンは2019年1月28日に開始され、第一波と比べてほぼ2倍の規模になっています。 攻撃の内容(ペイロード:パケット通信においてパケットに含まれるヘッダやトレーラなどの付加的情報を除いた、データ本体のこと)としては、暗号通貨ツール、システム設定変更ツール、悪意のあるダウンローダー、Phorpiex(ワーム)、ランサムウェアGandCrabバージョン5.1などをダウンロードさせようと試みます。

図1 Love you キャンペーンの最新の動向推移

2019年1月29日の時点で、検出の大部分は日本(95%*注1)にあり、毎時何万もの悪意あるEメールが検出されています。JS / Danger.ScriptAttachment -(悪質なJavaScriptのESET名) - は、図2に示すように、日本におけるランキングでは、日本においては同日において最大の脅威ボリュームとなりました(同日付けで世界で4番目に大きな脅威サイズ)。

*注1(Globalを100%とした場合の値です。)

図2 JS/Danger.ScriptAttachment は1/29時点での最大の脅威 (01/29/2019付けデータ)

日本をターゲットにした攻撃手法

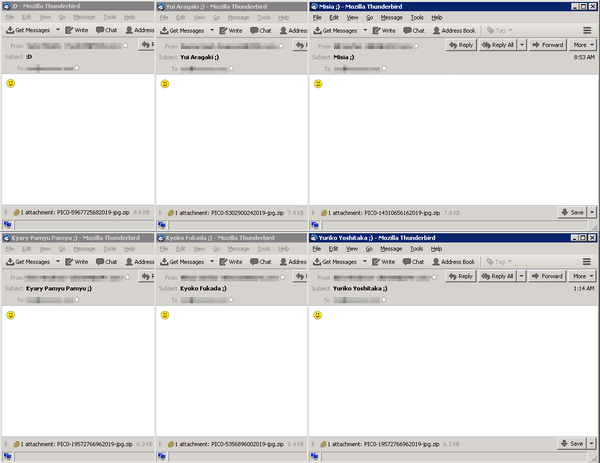

この最新のキャンペーンで、攻撃者は悪意ある電子メールのメッセージを、1月中旬の「Love You」キャンペーンのロマンチックな文面(以前のタイトルは、”My love letter for you”でした)から日本特有のトピックに変更しました。電子メールの件名と本文の両方でスマイリーが多用されていることは変わりません。 分析中に確認したメールには、以下の件名がありました。

•:D

•Yui Aragaki ;)

•Kyary Pamyu Pamy ;)

•Kyoko Fukada;)

•Yuriko Yoshitaka;)

•Ringo Shiina;)

•Misia)

これらはご承知のとおり、すべて日本の人気芸能人です。

分析された悪意の添付ファイルは、「PIC0- [9-digit-number] 2019-jpg.zip」という形式の名前の画像ファイルを装ったZIPファイルです。

図3は、今回のメールの例を示しています。

図3 今回のキャンペーンにおけるメール例

ZIPファイルには、同じ名前形式のJavaScriptファイルが含まれ、末尾は「.js」です。抽出および起動されると、JavaScriptファイルは攻撃者のC&Cサーバーから第1ステージのペイロードをダウンロードします。これは、ESET製品によってWin32 / TrojanDownloader.Agent.EJNとして検出されたEXEファイルです。

このペイロードへのURLのパスは[bl * wj * b.exe](卑猥な表現の為非表示(*)としました)と[krabler.exe]で終わり、これらのペイロードはローカルの[C:\ Users \ [username] \ AppData \ Local\ Temp [random] .exe]にダウンロードされます。

攻撃の第1ステージでは、同じC&Cサーバーから複数のマルウェアをダウンロードします。

•GandCrabランサムウェア、バージョン5.1

•Cryptominer(暗号通貨用ツール)

•Phorpiexワーム

•言語ロケール固有のダウンローダー(被害を受けたコンピュータの言語設定により、被害者が中国、ベトナム、韓国、日本、トルコ、ドイツ、オーストラリア、またはイギリスにいることが示唆される場合にのみ追加ペイロードをダウンロードするよう設定してあります)

•システム設定ツール

図4 GandCrab v5.1 ランサムウェア

GandCrab v5.1は、1月中旬から動きが活発になり、ウクライナに存在すると思われるIPアドレス92.63.197 [.] 153からダウンロードされ、「Love you」スパムキャンペーンで使用されています。

対処について

悪意あるスパムの被害に遭わないようにするには、添付ファイルを開く前、またはリンクをクリックする前に、必ずメールの信頼性を確認してください。必要に応じて、送信者へ送付物の確認を実施してください。 Gmailユーザーは、およそ2年間前からGmailで受信したメールと送信したメールの両方で、JavaScriptの添付ファイルをブロックしていることを知っておくとよいでしょう。

会社のメールサーバーを含む他のメールサービスのユーザーは、悪意のあるJavaScriptファイルを検出してブロックすることができるセキュリティ製品を使用しない限り、ご自身がその判別を実施する必要があることを自覚してください。

ESETセキュリティ製品の複数の機能では、これらの悪意のあるJavaScriptファイルやそれらが後で取得するオブジェクトを個別に検出してブロックします。

*以下はセキュリティ監視に有効な属性です。運用監視にご活用ください。

Indicators of Compromise (IoCs:危殆化指標=マルウェア感染の疑いを確認するための指標)

・Example hashes of malicious ZIP attachments

8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026

ESET detection name: JS/Danger.ScriptAttachment

・Example hashes of JavaScript downloaders

cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9

ESET detection name:JS/TrojanDownloader.Agent.SYW aka JS/TrojanDownloader.Nemucod.EDK

・Example hash of the first-stage payload

47C1F1B9DC715D6054772B028AD5C8DF00A73FFC

ESET detection name: Win32/TrojanDownloader.Agent.EJN

・Example hashes of the final payloads

| Payload | SHA-1 | ESET detection name |

|---|---|---|

| GandCrab ransomware | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| Cryptominer | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Phorpiex worm | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| Downloader | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| System settings changer | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

・C&C server used in the campaign

92.63.197[.]153

[引用・出典元]