もし、あなたのBluetooth機器からプライバシー情報を抜き取られてしまうとしたら……。どのような対策をすれば、その脅威を回避できるだろうか?

無線通信規格のBluetoothは、いまや知らない人のほうが少ないかもしれない。スマートフォン、オーディオプレーヤー、カーナビなどさまざまな機器で使われており、世界では170億台以上のデバイスに実装されているという。Bluetooth対応のヘッドセット・ヘッドフォン製品の販売数は大きく伸びているほか、スマートウォッチやウェアラブル機器での利用も増えている。

忘れもの防止のための無線タグなどの新しい製品も最近は人気で、実際に利用している人もいるだろう。家庭や企業、工場などの機器の通信にも活用されているほか、これからIoTデバイスや家電が増えてくれば、ますますBluetoothを利用するデバイスの増加が予想される。

さて、Bluetoothという言葉を知っている、利用している人でも、「その危険性を知っている?」と聞かれると、即答できるだろうか。

2017年9月、Bluetoothに複数の深刻な脆弱性があることが発見された。これらの脆弱性は「BlueBorne」と総称される。具体的には、BlueBorneを悪用して、遠隔操作でデバイスを乗っ取ることが可能なほか、不正コードの実行、情報の傍受、別のBluetooth機器に被害を拡大させることもできるとされている。

Android、iOS、Windows、Linuxを含むモバイル、デスクトップの各OSや、これらを利用しているデバイスが、一気に危険にさらされたことになる……と書くと、とてもおそろしい状況に思えるかもしれない。ただ、2018年3月現在、「脆弱性が存在し、攻撃が可能であること」が実証された状態にあるとはいえ、実際の攻撃は確認されていない。また、メジャーなOSなどでは対策が進んでおり、アップデートも公開されている。

そのため、対策としては、使用しているデバイスのメーカーのアップデートをこまめにチェックし、更新があればすみやかに適用するのがよいだろう。デバイス側でBluetoothを有効にしていなければこの脆弱性を突かれないため、Bluetooth接続を必要のないときはオフにする方法もある。また、Bluetoothの通信可能範囲は10メートルほどであり、周囲に人がいない環境であれば攻撃を受ける可能性は低い点も覚えておきたい。

目に見えない無線通信にも、常にサイバーセキュリティ上のリスクが潜んでいる。これからBluetoothを利用するデバイスが増えていくことを考えれば、脅威への知識はそなえておくにこしたことはない。McAfee Blogから、「Blueborneとは? Bluetooth機器を遠隔操作する危険な脆弱性への対策」をチェックしてほしい。

Blueborneとは? Bluetooth機器を遠隔操作する危険な脆弱性への対策

世界で約53億台のBluetooth搭載機器が影響を受けるとされる脆弱性BlueBorne。今後Iot端末の普及が進む中で、潜在的なリスクは増えていきます。ここではBlueBorneが端末に与える影響と対策について解説していきます。

1. BlueBorne

1-1.BlueBorneとは

「BlueBorne」(ブルーボーン)は無線通信のBluetoothに関する脆弱性の総称です。「BlueBorne」という名前は、Bluetoothを経由して空中に拡散し(エアボーン)、デバイスを攻撃するという、この脆弱性を利用した攻撃の仕組みに由来しています。

Bluetoothは、パソコンやスマートデバイス(スマートフォン・タブレット)をはじめ、多くの機器に搭載されている無線通信規格で、機器と機器を相互認識することで無線通信ができます。Bluetoothはパソコンやスマートフォンでは、キーボードやマウス、ヘッドホンなどの接続にも使われますし、家庭や企業、工場などの機器の通信にも活用されています。

そして、「BlueBorne」は、このBluetooth通信に発見された複数の脆弱性で、これらの脆弱性が悪用されると、第三者にBluetooth搭載機器を自由に操作されてしまう可能性があります。

例えば、スマートフォンでBluetooth機器を使用するには、お互いに信号を出してスマートフォン側で機器を認識し登録する「ペアリング」という操作が必要になりますが、「BlueBorne」の脆弱性を悪用することで、ペアリングをすることなくスマートフォンを操作されてしまったり、マルウェアを仕込まれるなどの可能性があります。2018年3月時点でまだ実際の被害は報告されていませんが、世界で約53億台のBluetooth搭載機器がBlueBorneの影響を受けると言われています。

1-2.脆弱性の内容

Bluetoothの実装に関して以下の脆弱性が公表されています。

・inuxカーネルRCEの脆弱性 – CVE-2017-1000251

・Linux Bluetoothスタック(BlueZ)情報漏洩の脆弱性 – CVE-2017-1000250

・Android情報漏洩の脆弱性 – CVE-2017-0785

・Android RCEの脆弱性1 – CVE-2017-0781

・Android RCEの脆弱性2 – CVE-2017-0782

・AndroidのBluetooth Pineapple – 論理的な脆弱性 – CVE-2017-0783

・WindowsのBluetooth Pineapple – 論理的な脆弱性 – CVE-2017-8628

・AppleのLow Energy Audio Protocol RCEの脆弱性 – CVE-2017-14315

※出典:JVNVU#95513538 様々なBluetooth 実装に複数の脆弱性

この脆弱性はペアリングを必要とせず、攻撃者は遠隔操作で機器を乗っ取ることもできます。例えば、スマートフォンを勝手に起動して、連絡帳にアクセスしたり、カメラを起動して写真を撮ることも可能です。また、通常のマルウェアのようにスパムメールに添付されたファイルを開いて感染するわけではなく、無線通信をしているだけで乗っ取られてしまいます。

2.今後増えるBlueborneの危険性

IoT端末の普及に伴い、Bluetoothに接続できる端末は増加の一途をたどっています。パソコンのマウス、スマートフォンのイヤホンはもとより、車や家電に至るまで無線通信を行うことができる機器が存在します。接続端末数が増えてくると端末のアップデート情報の把握も煩雑になり、各メーカーからのアップデート情報を見落とす可能性やサードパーティ製品などは継続的なサポートが不十分な可能性もあります。

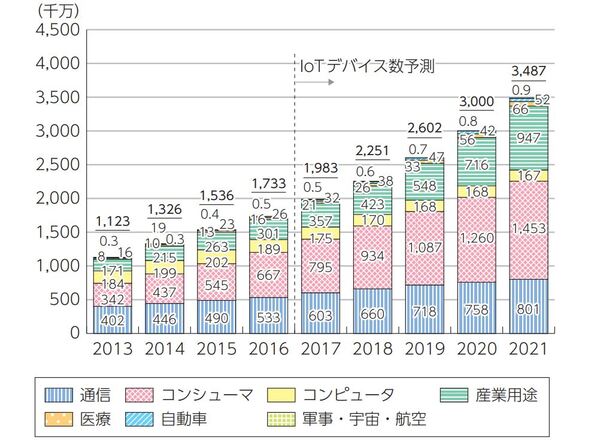

総務省の情報通信白書(平成29年版)によると2016年時点でインターネットにつながるモノ(IoTデバイス)の数は世界で173億個あり2021年にはその倍の348億個になると予測されています。Iot端末の多くがBluetooth機能を搭載することが想定され、Blueborneの潜在的なリスクは今後も増していくと考えたほうが良いでしょう。

出典:総務省情報通信白書

3.BlueBorneへの対策

BlueBorneは、上述の通り「脆弱性が存在し、攻撃が可能であること」が実証された状態で、実際の攻撃は確認されていません。WindowsやmacOSでは対策が進んでいますし、これはもっとも影響を受けるといわれているLinuxやAndroidにおいても同様です。これらのアップデートが公開されたときには、なるべく早く適用するようにしましょう。また、Bluetoothの通信可能範囲は10メートルほどですので、周囲に人がいない環境であれば攻撃を受ける可能性は下がるといえます。

現段階では特に以下の対策を徹底しましょう。

・Bluetoothは必要な場合だけ使用して、使用していないときはオフにする

・アップデートが公開されたらすぐに適用する

BlueBorneの脆弱性は、各メーカーが対策を進めているところです。このため、使用しているデバイスのメーカーのアップデート情報に注意しましょう。脆弱性が見つかって対策が提供されるまでの期間などパッチが適用されてないデバイスの場合は、Bluetooth機器を使用せず、Bluetooth機能そのものをオフにする以外に対処方法がありません。

4.まとめ

Bluetooth機能はほとんどのパソコン・スマートフォンに搭載されており、スマートウォッチや家電などにも活用が広がっています。便利な機能ではありますが、インターネット通信を行っているということは常にサイバーセキュリティ上のリスクが潜んでいます。使用しているデバイスは管理をしっかり行い、これらの脆弱性情報には常に注意を払っていく必要があります。

著者:マカフィー株式会社 マーケティング本部

■関連サイト