ネットワークカメラの先に潜む者

2013年、アメリカ・オハイオ州に住むシュレック家に設置されたネットワークカメラが、夜中に突然「起きろ!起きろ!」と叫びだした。ネットワークカメラは、生後10ヵ月の娘エマを見守るために設置されたものだったが、父親のアダムが飛び起きて娘の寝室に入ると、今度はカメラが卑猥な言葉を連呼し始めた。恐ろしくなったアダムはすぐにカメラのプラグを抜き、電源を切ってしまった。しかし、それと同時に、カメラの中に仕掛けられたIPアドレスのログやこのカメラを乗っ取ったハッカーの痕跡は一切消えてしまった。

シュレック家で使われていたネットワークカメラは、中国のFoscam社の最新のIPカメラでした。この事件は2013年の春に起こったできごとで、Foscamは2013年7月にあわてて緊急ソフトウェアパッチを導入しましたが、その後、脆弱性診断・管理サービスのQualys社が調査した結果、スキャンした46000台のFoscamのうち、40000台がこのパッチを適用していなかったとForbes.comが伝えています。

実のところ、こうしたネットワークカメラのハッキング被害は、割と頻繁に起こってい。ます。特に中国では、自宅にネットワークカメラを設置する人が増えており、こうした被害の実例は枚挙に暇がないほど。

こうしたことが横行している中国では、同国で人気のチャットソフト「QQ」上に覗き見できるネットワークカメラのIPアドレスを交換する2000人規模のグループが存在していたり、また先ごろ浙江省では、家庭用ネットワークカメラのアカウントをハッキングするツールを販売した男が逮捕されました。この男は、自身でもこのツールを使い、1万件にも上るネットワークカメラをハック。その映像の一部をSNS上で公開し、おすすめの覗き見カメラのIPアドレスを1件20元(約340円)で販売していました。

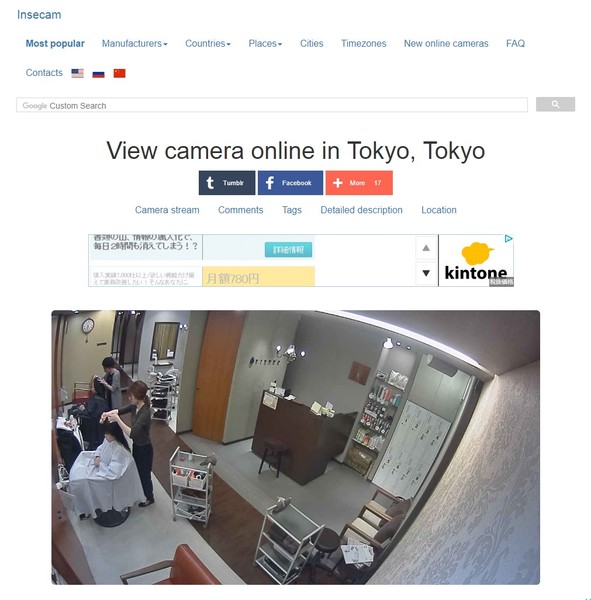

さらにロシアには、「Insecam」という、世界中に設置された防犯カメラ、セキュリティカメラ、定点観測カメラといったIPカメラの映像を網羅したサイトも存在します。このサイトには、日本のライブカメラのIPも多数登録されており、誰でも自由に閲覧できる状態になっています。中には店舗の内部や店先、自宅の門前を写したカメラもあって、おそらく防犯のために設置されたであろうカメラの映像が、誰にでも見られる状態になってしまい、かえって危険な状態になってしまっています。

ITシーンではあらゆるものをインターネットにつなぐIoT機器がトレンドですが、悪意あるハッカーのトレンドも、これらIoT機器にまで標的にされるようになってきています。

テレビが身代金を要求する日

そして、現在のネット脅威トレンドの最先端はなんといってもランサムウェアでしょう。感染した電子機器をスクリーンロックし、解除するためのパスコードを入手するために身代金を要求するこのマルウェアは、近年、PCだけでなくスマートフォンに感染するものまで登場し、猛威を振るっています。

ここで注目されるのが、昨今普及しはじめているスマートテレビ。

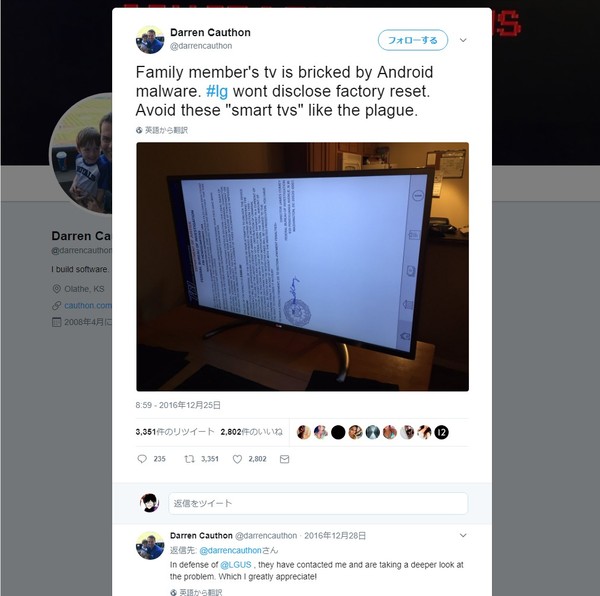

2015年12月25日、アメリカ・カンザス州のソフトウェア開発者であるダレン・カーソンが、「とある家族がスマートテレビに映画視聴用アプリをダウンロードしたところ、ランサムウェアに感染した」とTwitterで報告。LG電子のAndroidベースのスマートテレビだった。

身代金の要求額は500ドル。LG電子に連絡し、技術者に来てもらってサポートを受けるには340ドルかかると言われた。どちらにしろ相応の出資が迫らることになった。

最終的には、LG電子の提案で、特定の順序でテレビの物理ボタンを2つ押して離す、という方法で復旧モードを起動し、出荷時の状態に戻すことで事なきを得たそうですが、PCのようにセキュリティソフトを導入することで自衛手段の取れないスマート家電をターゲットにした脅威は、今後もますます増えていくと思われます。

知らず知らずのうちに戦争に加担する家電たち

さて、最後はさらに規模の大きな怖い話を。

2016年11月、ヨーロッパのおよそ100万人のユーザーがインターネットにアクセスできなくなるという事態が発生した。ドイツの大手プロバイダーであるドイツテレコムのユーザーが使用するルーターがマルウェア「Mirai」の標的となり、約90万台にも上るルーターをボットネット化し、DDoS攻撃の担い手にするべく行なわれた攻撃のためだった。

DDoSは、標的となるサーバー、コンピューターに対し、大量のトラフィックを送り付けて機能停止に追い込むサイバー攻撃の手法。近年、ボット化のターゲットとされているのは、PCではなく、ルーターやスマート家電などのIoT機器。そして、その背景を後押ししているのが、マルウェア「Mirai」の存在です。

「Mirai」は、ランダムにIoT機器のIPアドレスをサーチし、感染先を探すマルウェアで、アクセス可能なIoT機器を発見すると、そのソースコード内に持つ簡単なIDとパスワード、例えば、「adimin」や「user」、「password」や「0000」といった、初期設定でありがちな組み合わせでログインを試みます。ログインに成功すると、さらにその周囲にあるIoT機器を探し、同様にログインを試みます。こうして次々と感染端末を増やしていき、大規模なボット化されたIoT機器のネットワークができあがります。Miraiに感染されたIoT機器は、時折動作が遅くなったりするものの、元々持つ機能を阻害されたりはしないので、なかなか感染したことに気づきません。

そうしてハッカーが操作するC&C(コマンド&コントロール)サーバーからの指示を待ち、ひとたび指示が下れば、特定のIPアドレスに対し、一斉にパケットを送り続け、標的となったサーバーのリソースを枯渇させて、機能不全の状態に陥れるのです。

ドイツテレコムのルーターを狙ったこの事件は、ドイツテレコム配下のルータを新たにMiraiボットネット網に取り込もうとして行なわれた攻撃によるものだったと言われていますが、では、なぜこうした大規模なボットネットを生み出す必要があるのでしょう?

実は、こうしたボットネット網は、裏のブラックマーケットで取引されていると噂されているんです。ボットネットを持つハッカーは、自身の持つボットネット網を時間貸しで販売していおり、これにより、ハッカーは金銭を得、攻撃者は自分たちに技術力がなくてもサイバー攻撃を行なえるというわけです。

現在、Miraiによりボットネットに組み込まれたセキュリティの弱いIoT機器は50万台規模と言われていますが、ルーマニアのセキュリティソフトベンダーであるビットディフェンダーによれば、現在インターネットに接続されたスマート機器のおよそ2%が、Telnetサービスのパスワードが弱いか、全くない状態だとレポートされています。2%というと、さほど大きな数字に感じないかもしれませんが、およそ1億2800万台のスマートデバイスが、潜在的にボット化する脆弱性を抱えていることになるそうです。

とはいえ、自分の所有するIoT機器がどこかの知らないサーバーを攻撃しだしたとしても、自分にとっては大した被害がないではないか、と思う方もいるかもしれません。しかし、事はそう単純ではないんです。

たとえば、標的となったサーバーが、国防に関与するサーバーであったらどうでしょう?あるいは金融機関のサーバーであったら? 医療機関のサーバーであったら?

現在も緊迫した状態の続く北朝鮮事情ですが、北朝鮮では、同様のボットネットを利用し、米国に対しサイバー攻撃を行なっていると言われています。FBIと米国国土安全保障省は、北朝鮮のサイバー攻撃を担当するハッカーグループをHidden Cobra(隠れたコブラ)と名付け、「DeltaCharlie」と呼ばれるDDoSツールを利用してDDoS攻撃を行なっていると発表しています。「DeltaCharlie」は「DeltaAlpha」と「DeltaBravo」に続くHiddenCobraの第3のボットネットと言われており、サポートの終了したWindows PCをターゲットにしたボットネットですが、近い将来、「DeltaCharlie」に代わる第4のボットネットにより、あなたの家の家電たちが、知らず知らずのうちに、北朝鮮のサイバー攻撃に加担することになるかもしれないのです。